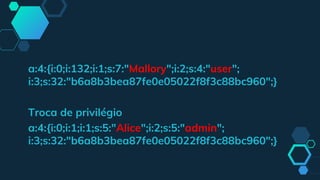

O documento discute segurança em aplicativos móveis e na web. Ele apresenta estatísticas sobre segurança de dispositivos móveis no Brasil e lista as principais vulnerabilidades segundo o projeto OWASP, incluindo uso indevido de permissões, armazenamento inseguro de dados, injeção de código e falhas de autenticação. O documento também aborda técnicas comuns de ataques e medidas para melhorar a segurança.

![Scenario #1: The attacker attempts to extract data

from the server:

<?xml version="1.0" encoding="ISO-8859-1"?>

<!DOCTYPE foo [ <!ELEMENT foo ANY >

<!ENTITY xxe SYSTEM "file:///etc/passwd" >]>

<foo>&xxe;</foo>](https://image.slidesharecdn.com/mobilesecuritytest-180727194624/85/Saia-do-7x0-com-testes-de-seguranca-27-320.jpg)