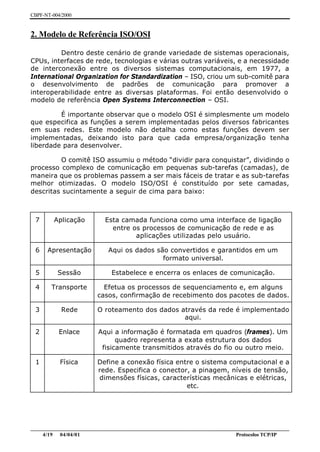

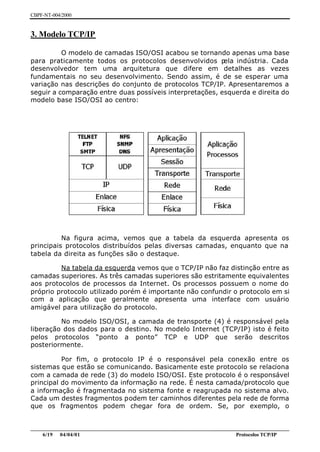

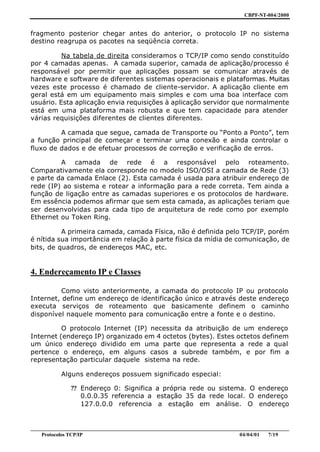

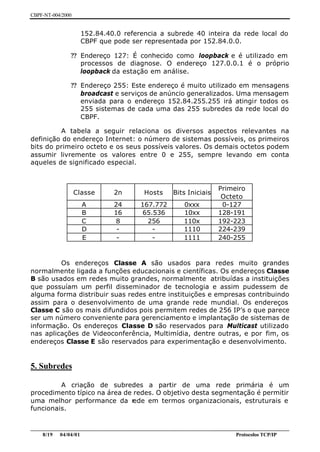

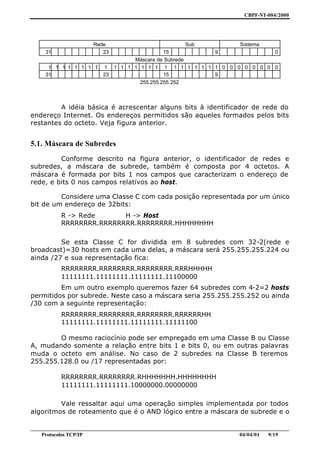

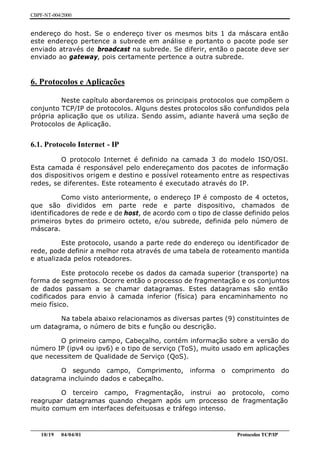

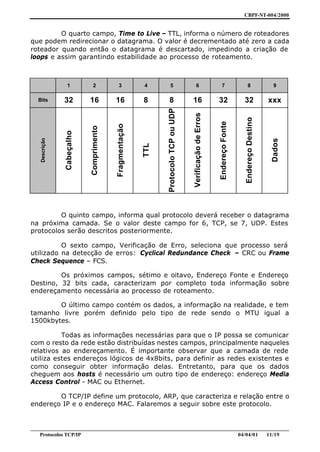

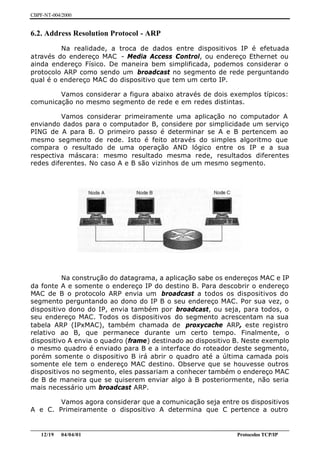

Este documento resume os principais pontos sobre os protocolos TCP/IP, incluindo uma breve história de sua criação, uma comparação com o modelo OSI, uma explicação sobre endereçamento IP e classes, e descrições dos principais protocolos como IP, TCP e UDP.