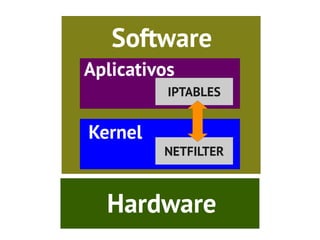

1) O documento discute segurança perimetral através do uso de filtros de pacotes no kernel Linux NETFILTER e da ferramenta IPTABLES.

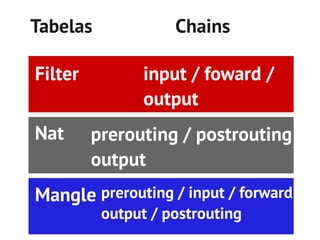

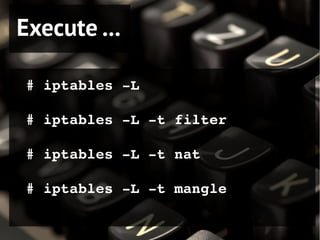

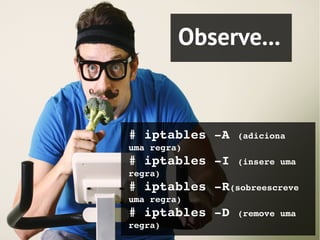

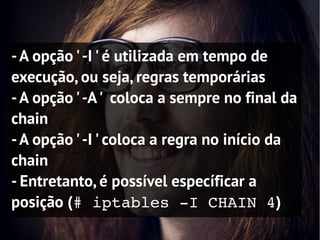

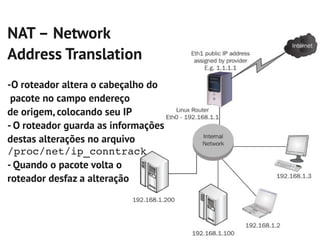

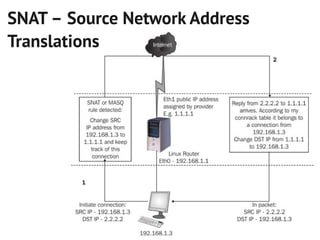

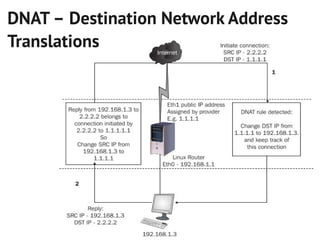

2) IPTABLES permite configurar regras de filtragem, tradução de endereços de rede (NAT) e manipulação de pacotes nas tabelas Filter, Nat e Mangle.

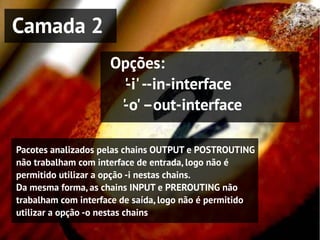

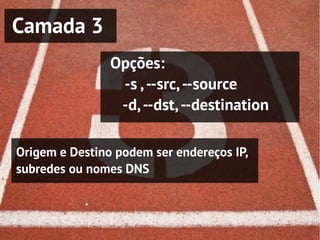

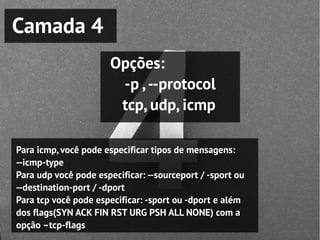

3) As especificações de filtragem podem ser baseadas nas camadas 2, 3 e 4 do modelo OSI, enquanto o alvo pode ser ACCEPT, DROP, REJECT ou LOG.