O documento discute o gerenciamento de contas de usuários no GNU/Linux, incluindo a criação, edição e remoção de contas, além de grupos. Explica que as informações dos usuários são armazenadas no arquivo /etc/passwd e que os comandos adduser e passwd permitem adicionar e alterar senhas de usuários.

![Para executar em modo texto, certifique-se que esteja usando a conta do super usuário (root) :

Essa é uma forma simples de criar um usuário:

nome completo: João da Silva

nome da conta: joao

Diretório home: /home/joao

Shell utilizado: /bin/bash

[root@localhost]# /usr/sbin/useradd -m -c 'João da Silva'

-d /home/joao -s '/bin/bash' joao

E para modificar a senha do usuário recém criado:

[root@localhost]# passwd joao

Engº Adão

Garcia

Instituto de Telecomunicações

8](https://image.slidesharecdn.com/usuarioslinux-150505015132-conversion-gate02/85/Usuarios-linux-8-320.jpg)

![COMO REMOVER USUÁRIOS:

Utilizando o linuxconf:

Contas de usuários->Contas de usuários-> Selecionar uma conta e pressionar ENTERcv -> Botão Excluir

arquivar dados da conta

excluir dados da conta

não alterar dados da conta

Aceitar

Sair

Sair

Sair

Ativar Mudanças

Note que o script que será executado ao se arquivar, excluir uma conta pode ser

alterado para um outro script. Para isso faça a configuração em:

Contas de usuários-> Políticas de senhas e contas

Comando de exclusão de conta: basta preencher com o script desejado

Comando de arquivamento de conta: basta preecher com o script desejado

Aceitar

Sair

Sair

Ativar Mudanças

Modo texto :

Remover a conta chamada joao, mas sem deletar o diretório home.

[root@localhost]# userdel joao

Para excluir o usuário e deletar o diretório home respectivo, faça:

[root@localhost]# userdel -r joao

Engº Adão

Garcia

Instituto de Telecomunicações

10](https://image.slidesharecdn.com/usuarioslinux-150505015132-conversion-gate02/85/Usuarios-linux-10-320.jpg)

![COMO EDITAR USUÁRIOS PREVIAMENTE

CADASTRADOS

Modo texto:

Para verificar qual é o ID do usuário e do grupo execute:

[root@localhost]# id joao

uid=604(joao) gid=504()

[root@localhost]# /usr/sbin/usermod -c 'Joao Carlos' -d

/home/jcarlos

-m -s '/bin/bash' -u 604 -g 504 -e '' joao

Esta conta será modificada para:

nome completo: João Carlos

nome da conta: joao

Diretório home: /home/jcarlos

Shell utilizado: /bin/bash

Engº Adão

Garcia

Instituto de Telecomunicações

11](https://image.slidesharecdn.com/usuarioslinux-150505015132-conversion-gate02/85/Usuarios-linux-11-320.jpg)

![Modo Texto:

[root@localhost]# groupadd nome_grupo

COMO REMOVER UM GRUPO

Utilizando o linuxconf:

Contas de usuários-> Definições de grupos-> Selecionar um grupo e pressionar ENTER->Botão Excluir

arquivar dados da conta

excluir dados da conta

não alterar dados da conta

Aceitar

Sair

Sair

Sair

Ativar Mudanças

Modo texto :

[root@localhost]# groupdel nome_grupo

COMO EDITAR GRUPOS PREVIAMENTE CADASTRADOS:

Utilizando o linuxconf :

Contas de usuários-> Definições de grupo-> Selecionar um grupo e pressionar ENTER

Alterar os campos desejados.

Aceitar

Sair

Sair

Ativar Mudanças

Engº Adão

Garcia

Instituto de Telecomunicações

14](https://image.slidesharecdn.com/usuarioslinux-150505015132-conversion-gate02/85/Usuarios-linux-14-320.jpg)

![Modo Texto :

Para alterar o nome do grupo basta executar:

[root@localhost]# groupmod novo_nome nome_antigo

Arquivos de Configuração:

O arquivo de configuração dos grupos é o /etc/group

Engº Adão

Garcia

Instituto de Telecomunicações

15](https://image.slidesharecdn.com/usuarioslinux-150505015132-conversion-gate02/85/Usuarios-linux-15-320.jpg)

![COMO DEFINIR UMA CONTA

Em alguns casos é necessário travar uma conta temporariamente, para isso basta seguir os passos:

Contas de usuários->Contas de usuários-> Selecionar uma conta e pressionar ENTER

esta conta está ativa: deixar desmarcada esta opção

Aceitar

Sair

Sair

Ativar Mudanças

COMO ALTERAR AS PERMISSÕES DOS ARQUIVOS CRIADOS PELO USUÁRIO

Para definir quais serão as permissões dos arquivos que serão criados por um usuário,

basta executar:

[root@localhost]# umask 111

Neste caso, todos os arquivos criados a partir de agora terão permissão mais ou menos

assim:

-rw-rw-rw-

dono = leitura, escrita, execução

grupo = leitura, execução

outros = leitura, execução

Engº Adão

Garcia

Instituto de Telecomunicações

16](https://image.slidesharecdn.com/usuarioslinux-150505015132-conversion-gate02/85/Usuarios-linux-16-320.jpg)

![cadastrar um usuário sem senha

Acesse como root.

Crie um usuário normalmente:

Ex:

[root@localhost]# adduser teste

Foi criado um usuário de exemplo "teste", para que ele possa acessar

será necessário criar uma senha:

[root@localhost]# passwd teste

New UNIX password:

Retype new UNIX password:

Engº Adão

Garcia

Instituto de Telecomunicações

17](https://image.slidesharecdn.com/usuarioslinux-150505015132-conversion-gate02/85/Usuarios-linux-17-320.jpg)

![Para utilizar um usuário sem senha será necessário editar o arquivo shadow:

[root@localhost]# vi /etc/shadow

Vá até a linha do usuário desejado e apague os caracteres estranhos entre o primeiro ":" e o segundo

":", para salvar e sair use a opção ":x!".

Ex:

[root@localhost]# vi /etc/shadow

root:$1$Bp0Cq2nl$Z7ES3ab/XGX2m5i770aBF1:11562:0:99999:7:-1:-1:0

bin:*:11562:0:99999:7:::

daemon:*:11562:0:99999:7:::

adm:*:11562:0:99999:7:::

lp:*:11562:0:99999:7:::

sync:*:11562:0:99999:7:::

shutdown:*:11562:0:99999:7:::

halt:*:11562:0:99999:7:::

mail:*:11562:0:99999:7:::

news:*:11562:0:99999:7:::

uucp:*:11562:0:99999:7:::

operator:*:11562:0:99999:7:::

games:*:11562:0:99999:7:::

gopher:*:11562:0:99999:7:::

ftp:*:11562:0:99999:7:::

nobody:*:11562:0:99999:7:::

postfix:!!:11562:0:99999:7:::

named:!!:11562:0:99999:7:::

suporte:$1$i2iPs4UF$tbzUQOETtS1ILd6/ZxMS50:11563:0:99999:7:-1:-1:0

skippy:$1$0VJqeXl.$aI2AS39uiR/awQ5an/m/i0:11564:0:99999:7:-1:-1:0

teste:$1$bzAPAUJV$0I46K7YCj.THNldA6SiwX/:11564:0:99999:7:-1:-1:0

A linha do usuário teste deverá ficar assim:

teste::11564:0:99999:7:-1:-1:0

Engº Adão

Garcia

Instituto de Telecomunicações

18](https://image.slidesharecdn.com/usuarioslinux-150505015132-conversion-gate02/85/Usuarios-linux-18-320.jpg)

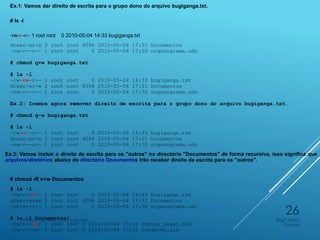

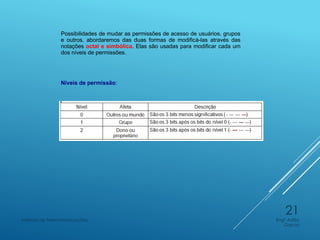

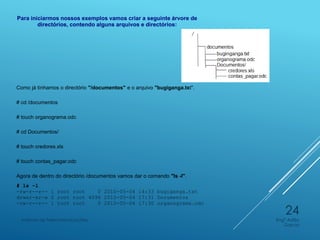

![Como podemos ver, o dono dos arquivos é o superusuário "root" e o grupo dono deles é o

grupo "root". As permissões são de escrita(w) e leitura(r) para o dono (root), leitura(r) para o

grupo (root) e leitura(r) para os outros, isso para os arquivos. No caso do diretório temos o bit

de execução (x) ligado, além de todos os outros bits estarem com as permissões iguais as dos

arquivos.

Agora estamos preparados para estudarmos os comandos que nos permitem manipular as

permissões. Os comandos "chmod", "chgrp" e "chown" serão descritos a seguir.

Comando chmod

Usado para modificar as permissões de acesso de um arquivo ou directório. Quando criamos um

arquivo, seu dono (proprietário) é o usuário que o criou, seu o grupo é o grupo padrão do seu

proprietário. Como vimos anteriormente existe uma exceção a essa regra. Caso o directório onde

esse arquivo/directório esteja sendo criado possua o bit especial "setgid" activado. Nesse caso o

grupo passa a ser o mesmo grupo do directório "pai".

Sintaxe:

chmod [opções] [permissões] [arquivo/diretório]

Opções:

Engº Adão

Garcia

Instituto de Telecomunicações

25](https://image.slidesharecdn.com/usuarioslinux-150505015132-conversion-gate02/85/Usuarios-linux-25-320.jpg)