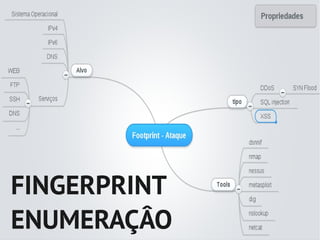

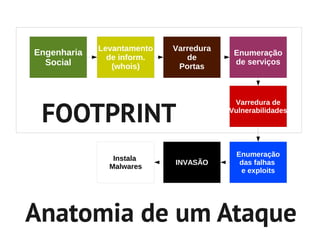

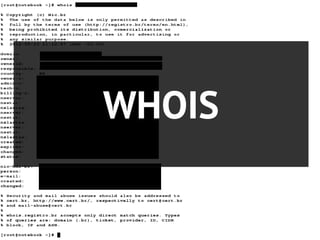

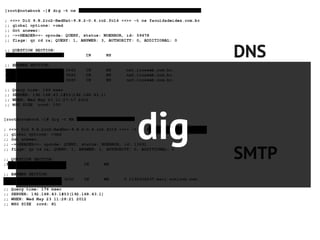

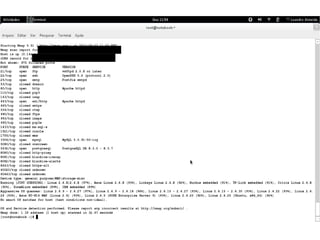

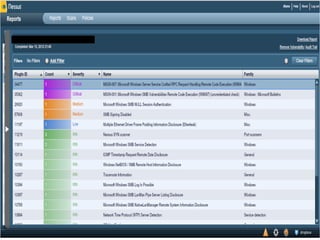

O documento discute as etapas de um ataque de rede, incluindo footprint (levantamento de informações), scan de rede (varredura de portas) e enumeração de serviços e vulnerabilidades para invasão. Ele fornece exemplos de ferramentas como WHOIS, dig, NMAP e Nessus que podem ser usadas nessas etapas.