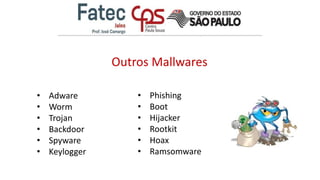

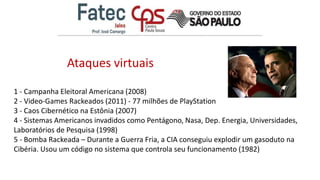

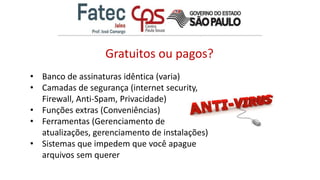

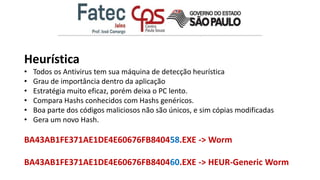

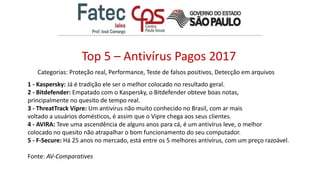

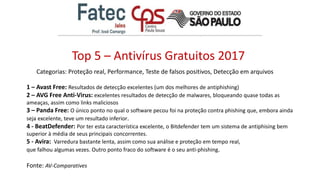

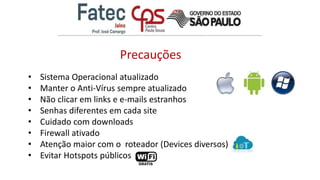

O documento discute malwares, incluindo o que são, como agem, categorias, exemplos famosos, e como combater. Ele também explica como antivírus funcionam, incluindo assinaturas, detecção heurística e comportamental, e lista os principais antivírus gratuitos e pagos de 2017.