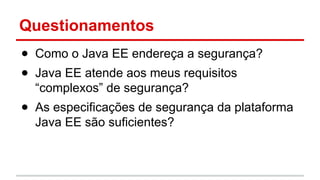

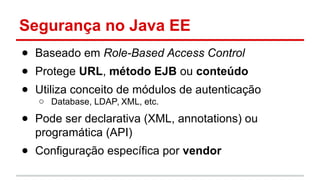

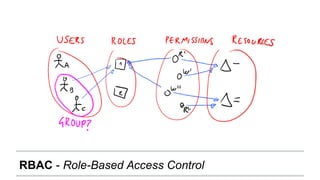

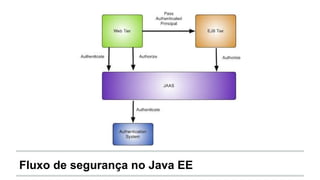

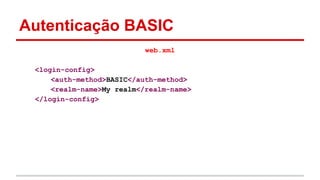

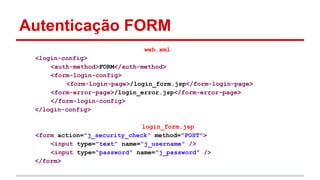

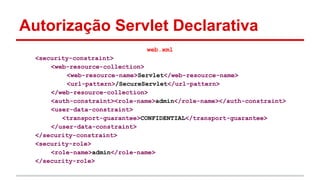

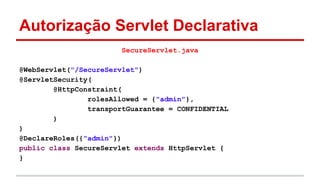

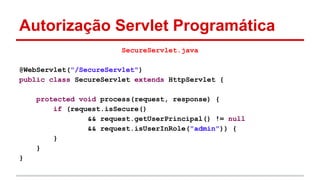

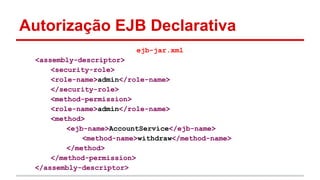

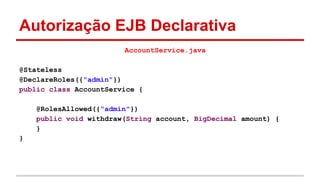

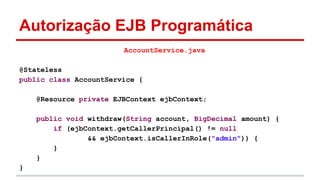

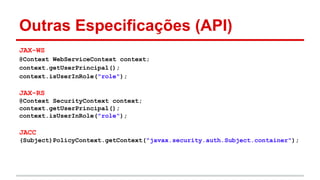

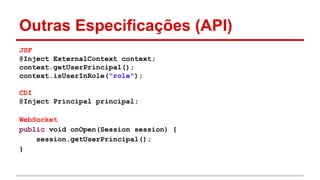

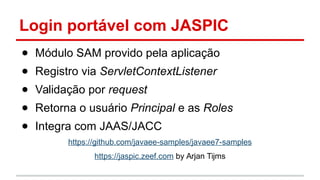

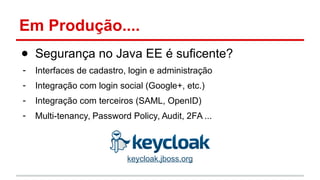

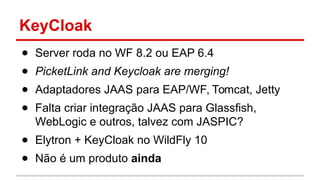

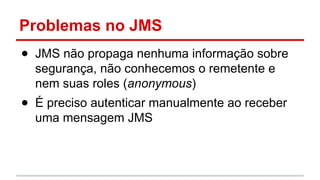

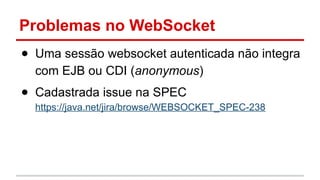

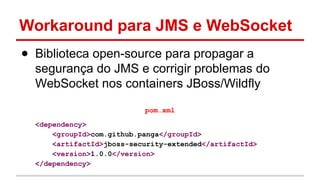

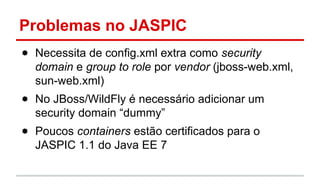

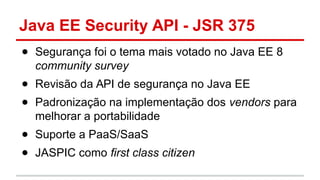

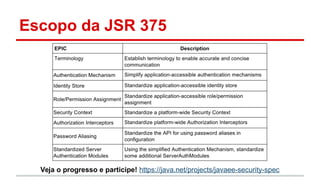

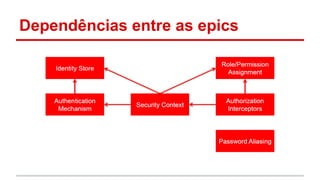

O documento discute segurança na plataforma Java EE, apresentando conceitos como autenticação, autorização, criptografia e mecanismos de proteção. Explica como o Java EE aborda segurança através de especificações como JAAS, JACC e JASPIC e demonstra exemplos de configuração de autenticação e autorização para servlets e EJBs. Discutem problemas relacionados a JMS, WebSocket e JASPIC e apresenta a JSR 375 que visa aprimorar a API de segurança do Java EE.