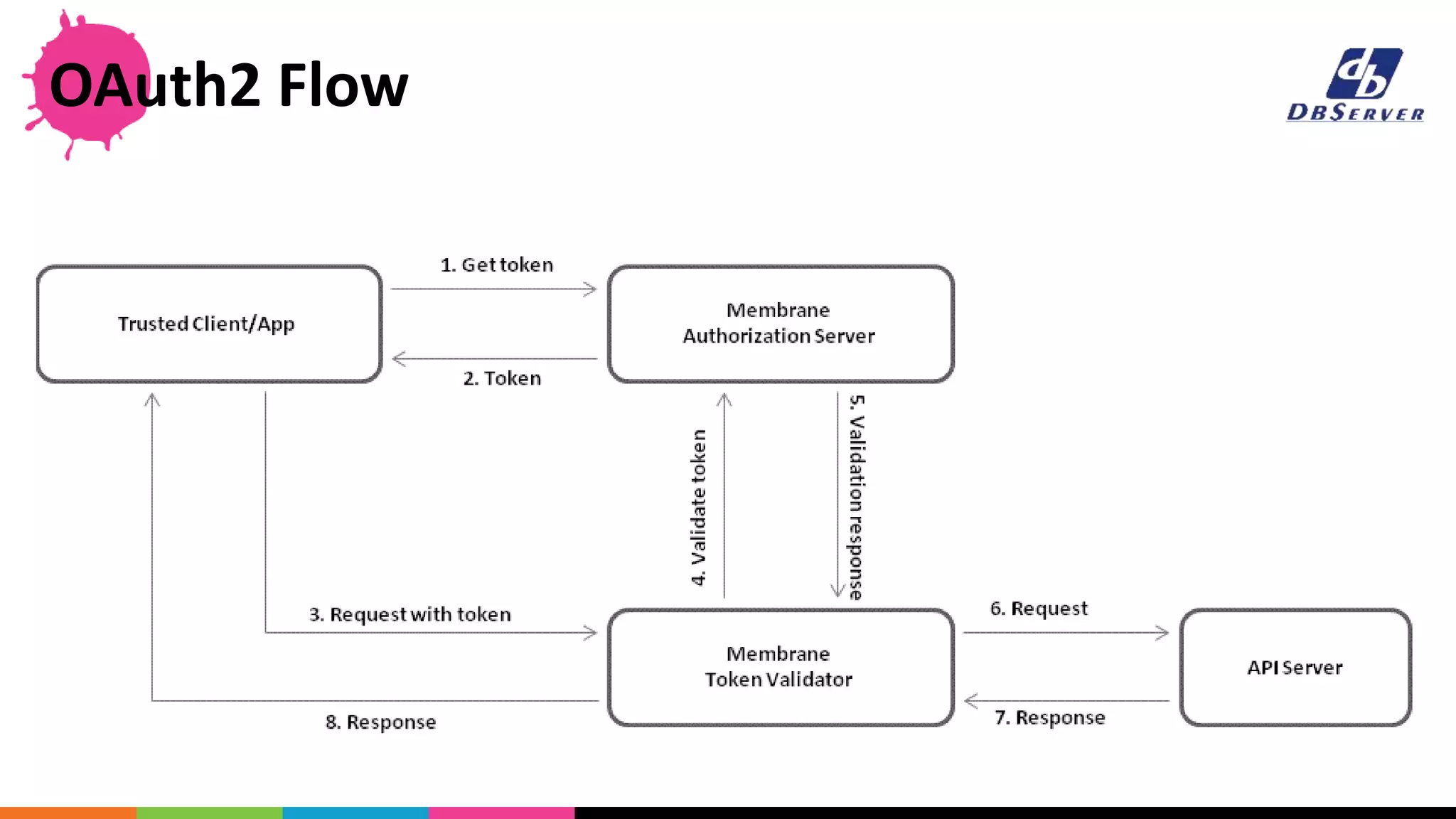

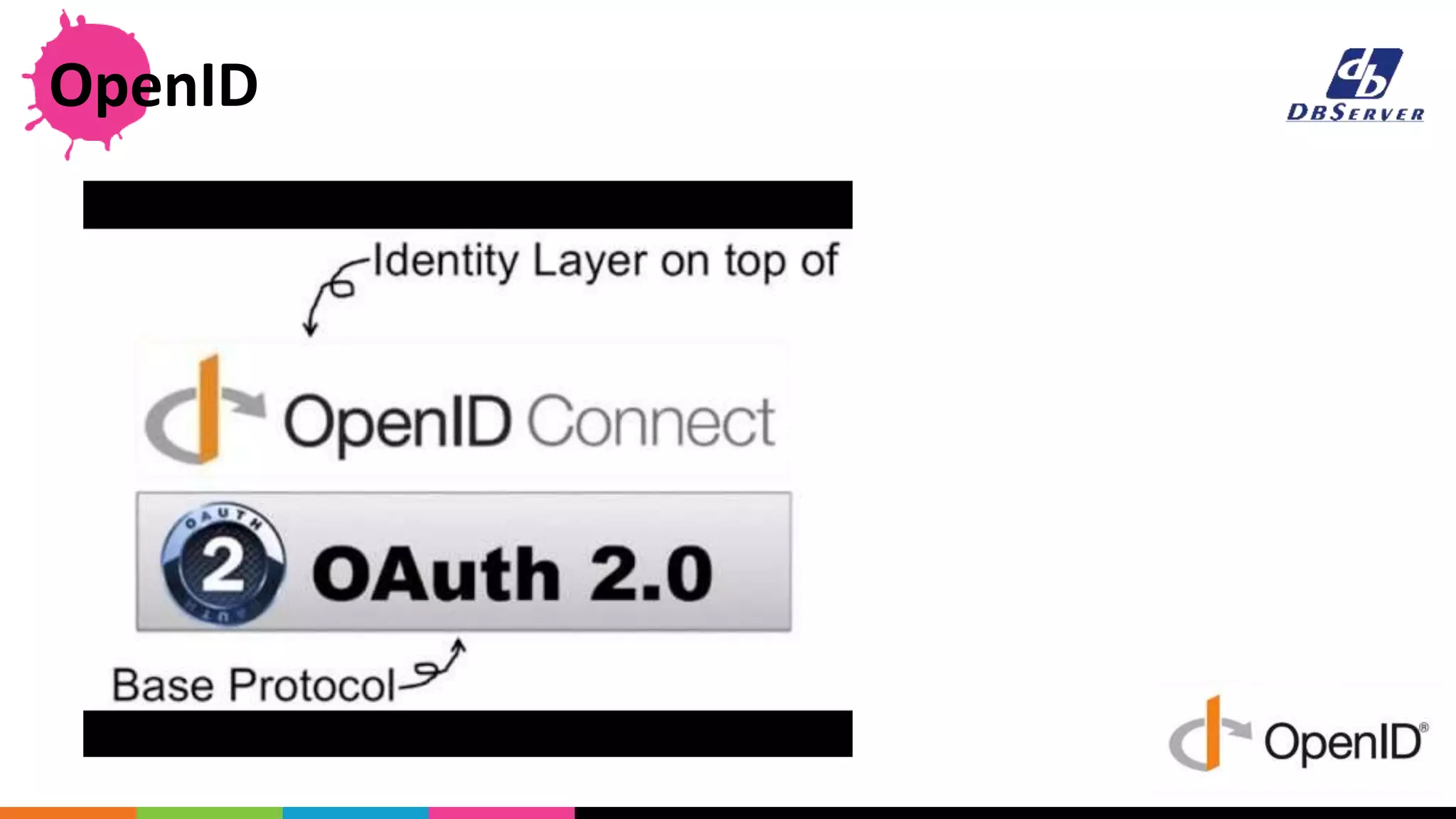

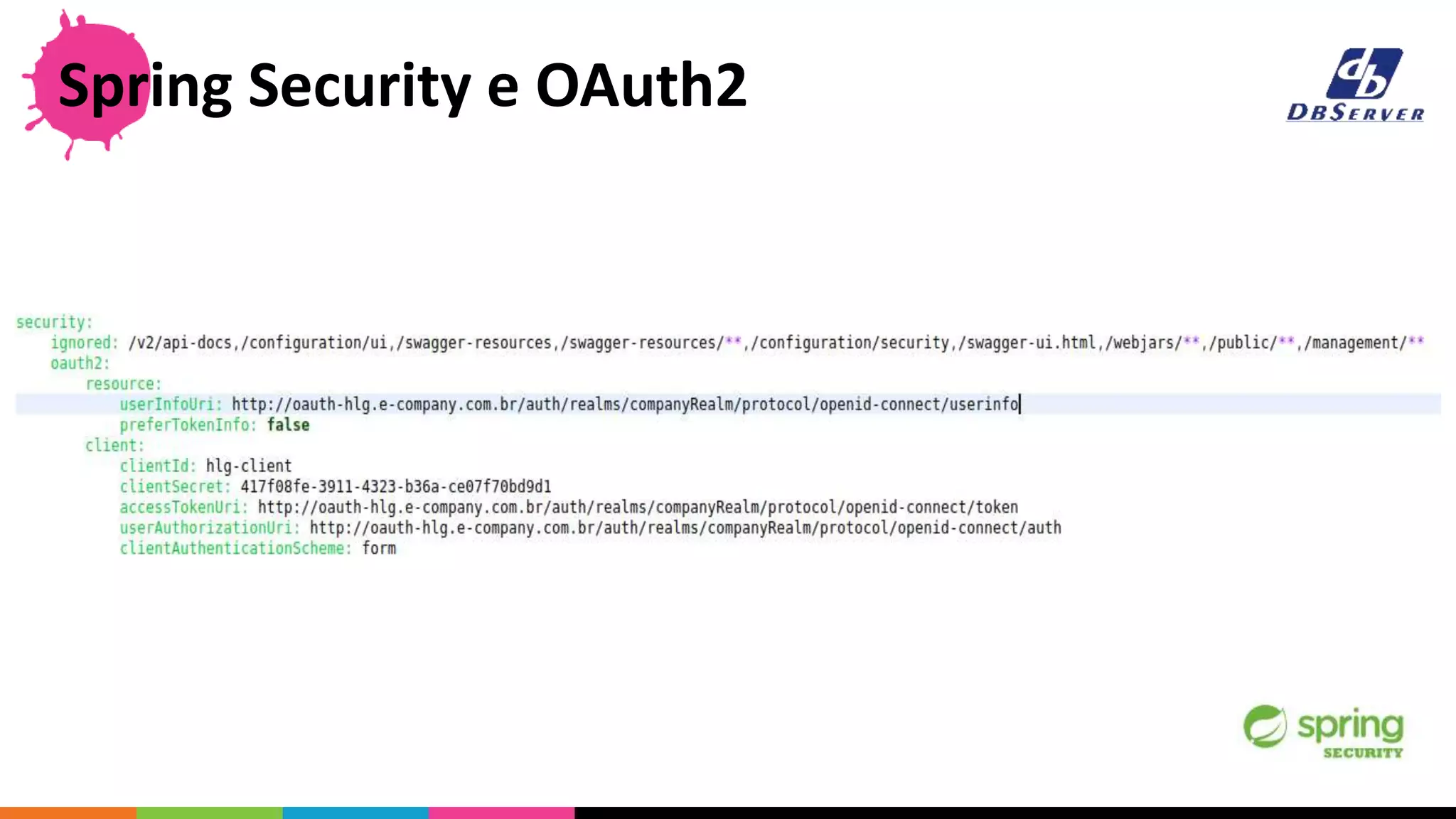

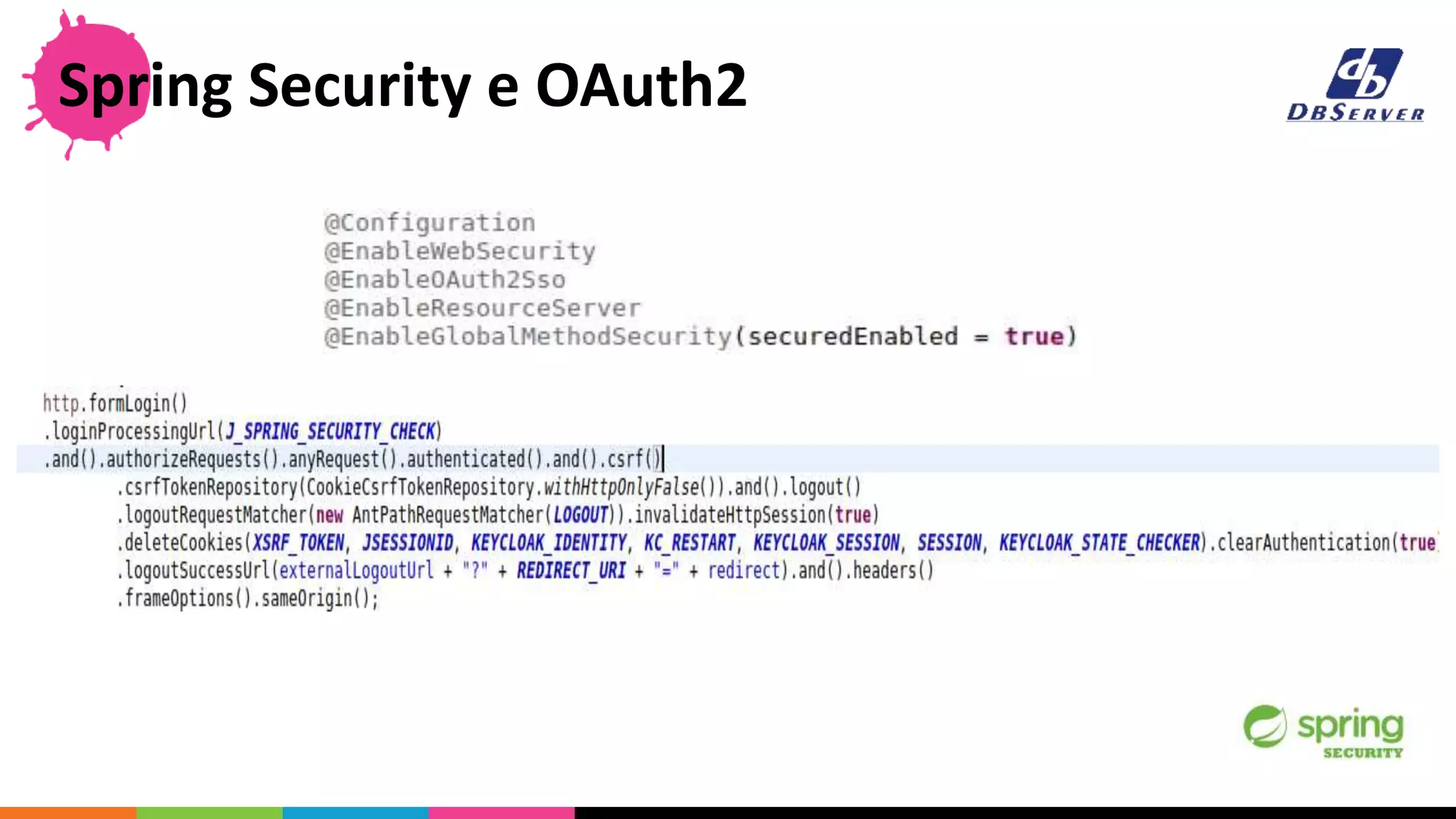

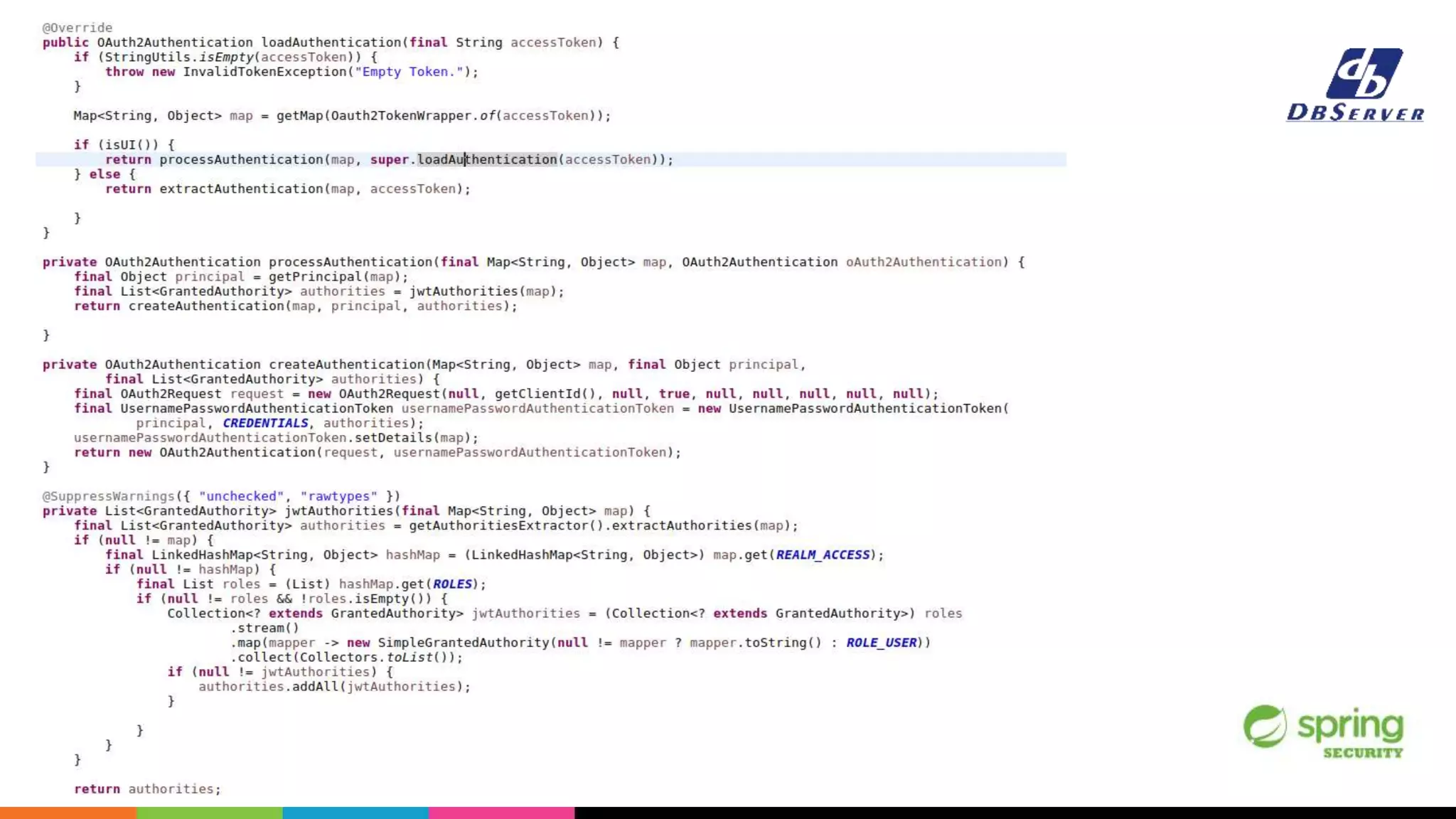

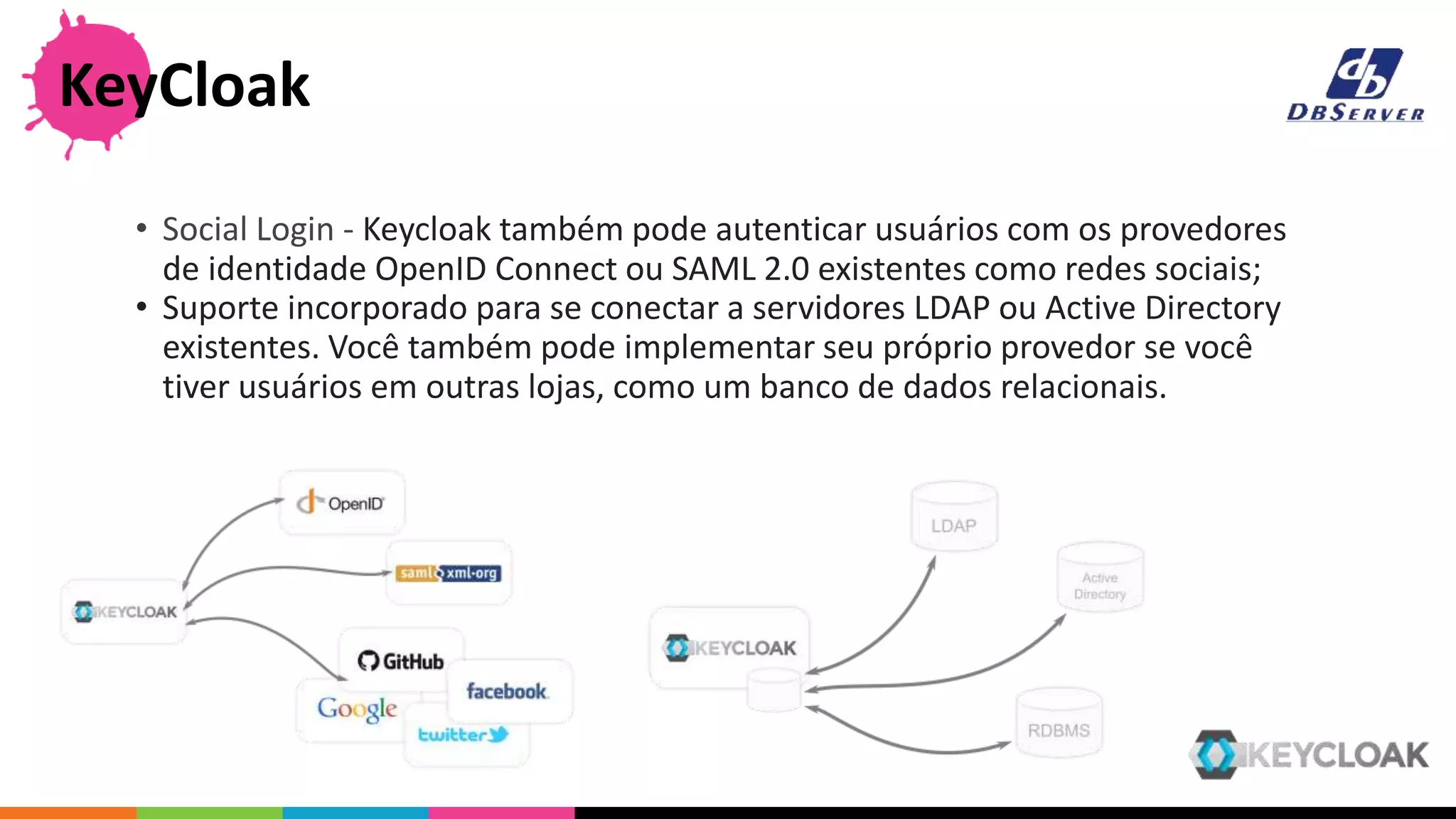

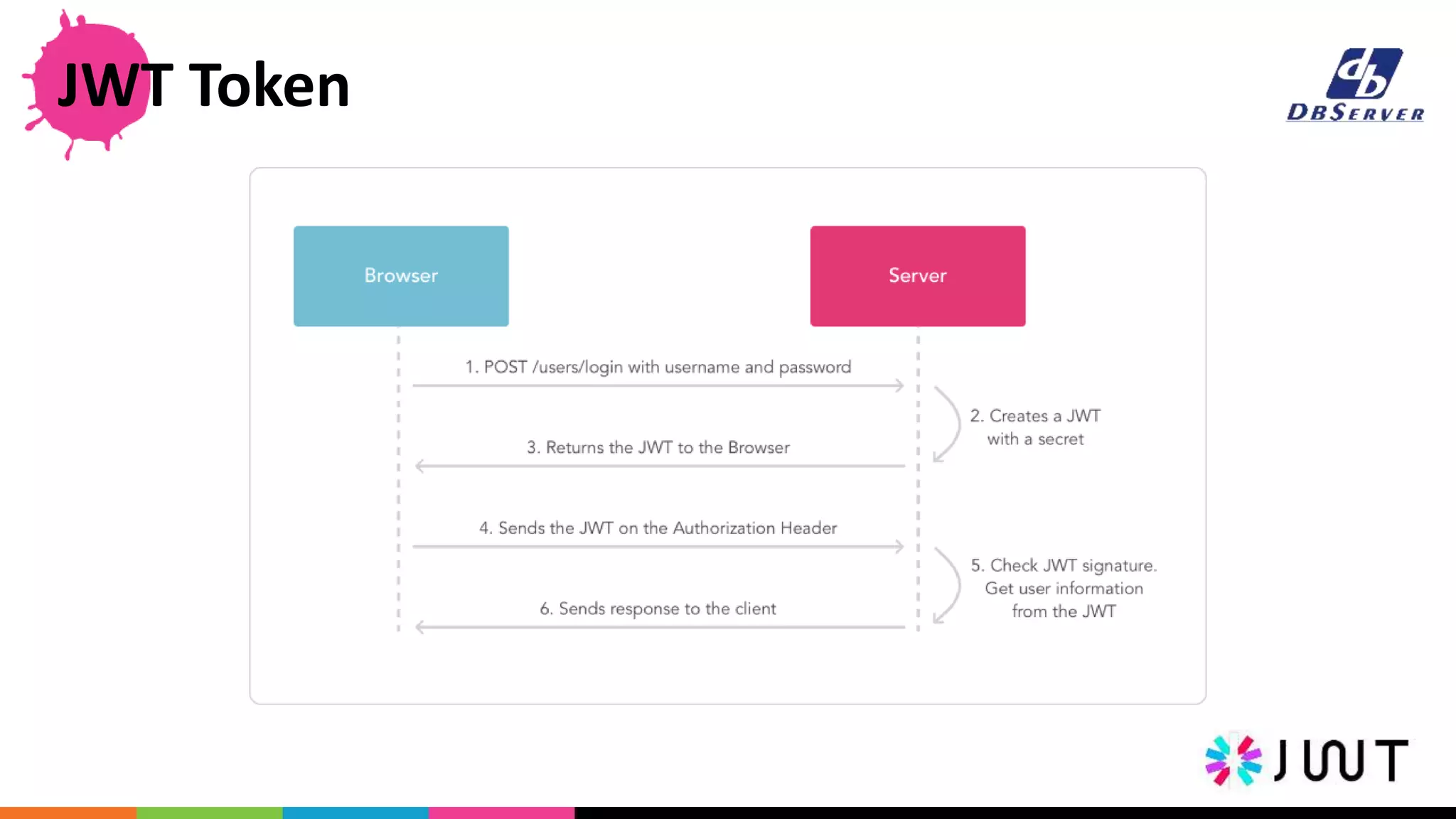

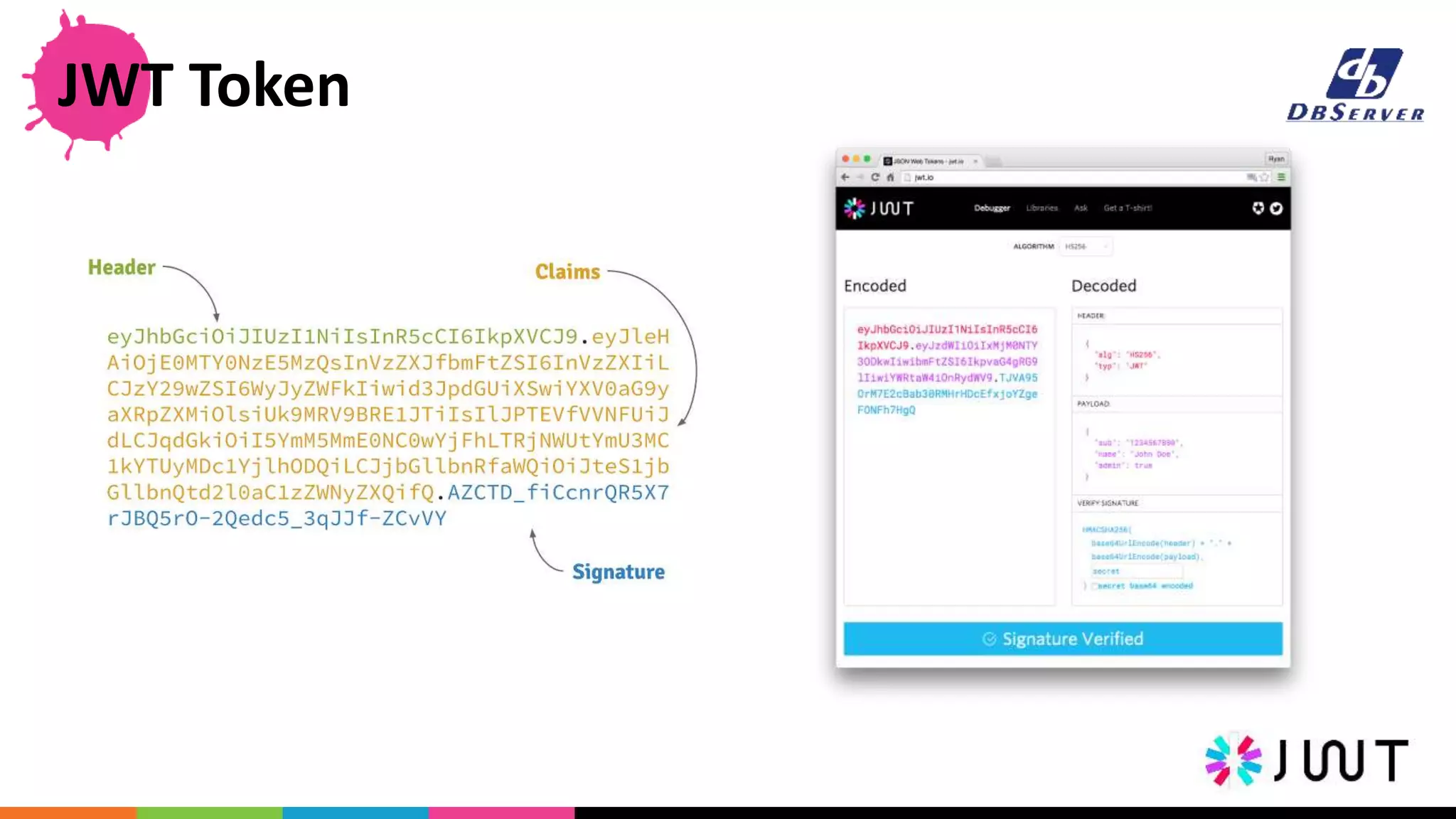

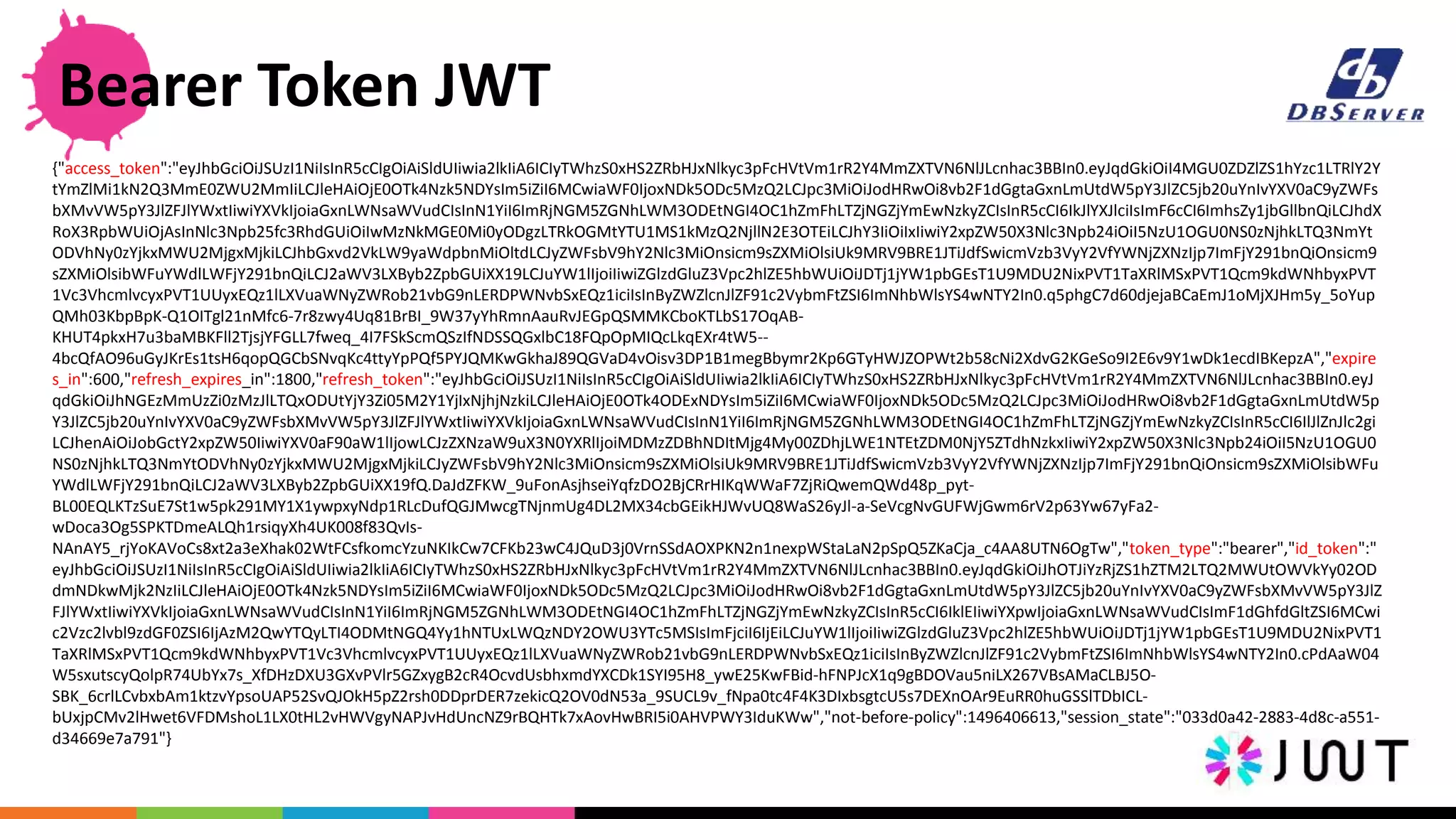

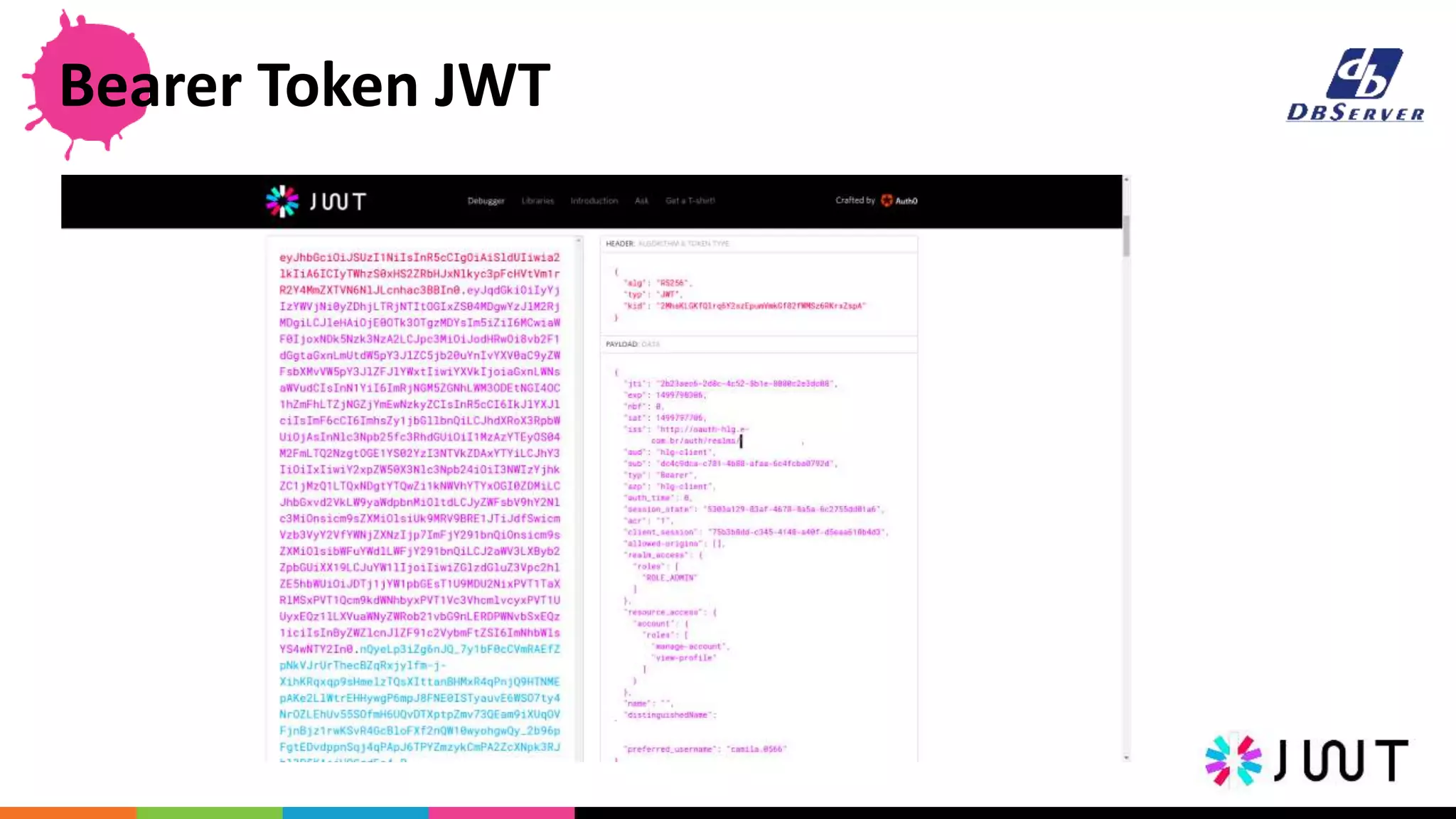

O documento discute segurança em microsserviços, abordando autenticação e autorização com OAuth2, Spring Security, OpenID, Keycloak e JWT token. É apresentada uma agenda sobre problemas com segurança em microsserviços, entendendo esses protocolos e ferramentas e realizando uma demonstração.