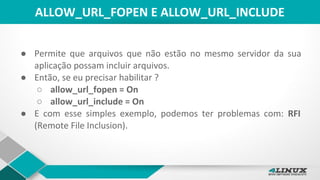

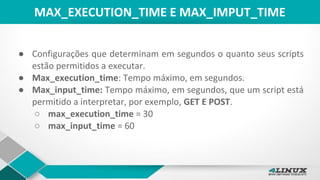

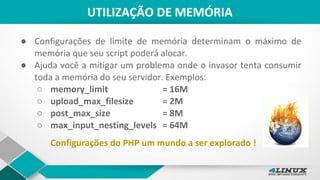

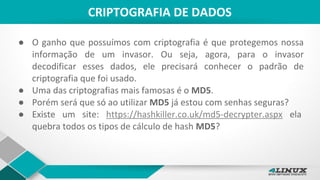

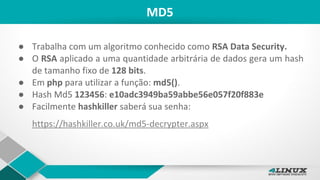

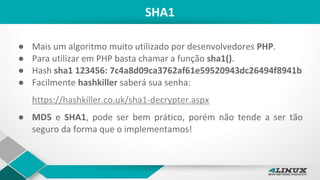

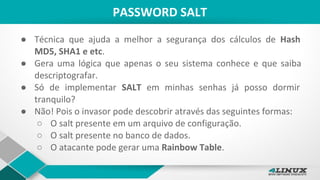

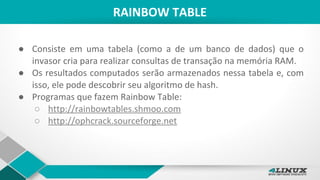

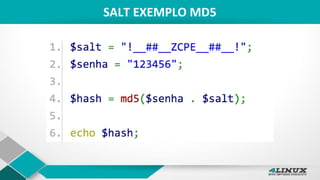

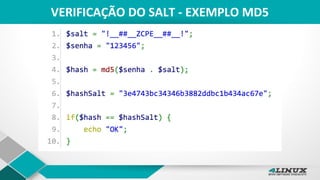

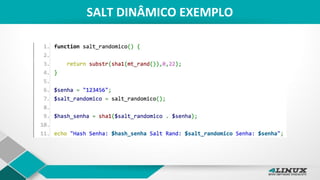

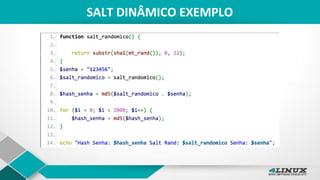

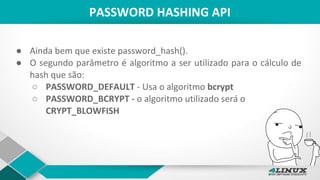

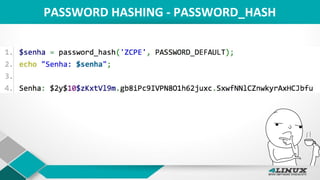

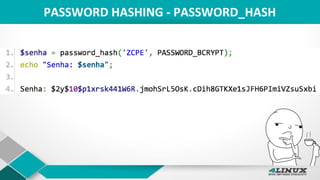

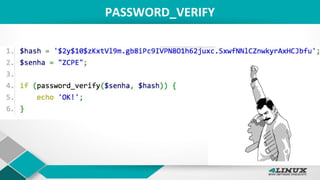

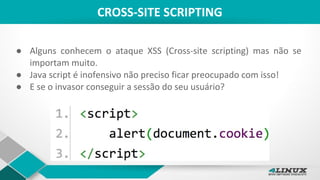

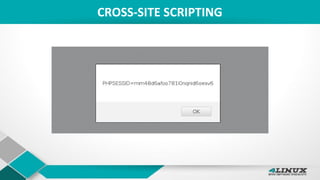

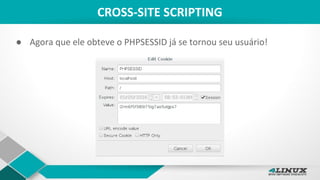

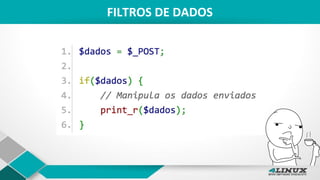

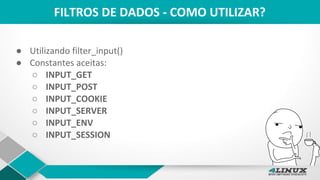

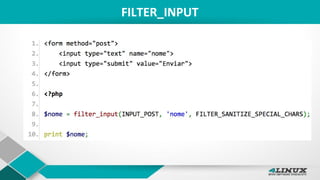

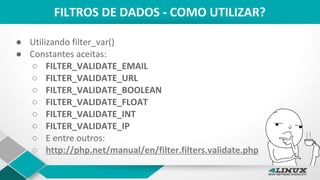

O documento discute a segurança na programação em PHP, abordando configurações do php.ini, criptografia de dados, e medidas de segurança como o uso de password hash e técnicas contra ataques como XSS. Exemplos práticos são fornecidos, incluindo a implementação de salt dinâmico e o uso de filtros de dados para validação. O conteúdo é destinado a programadores que buscam melhorar a segurança em seus projetos PHP.