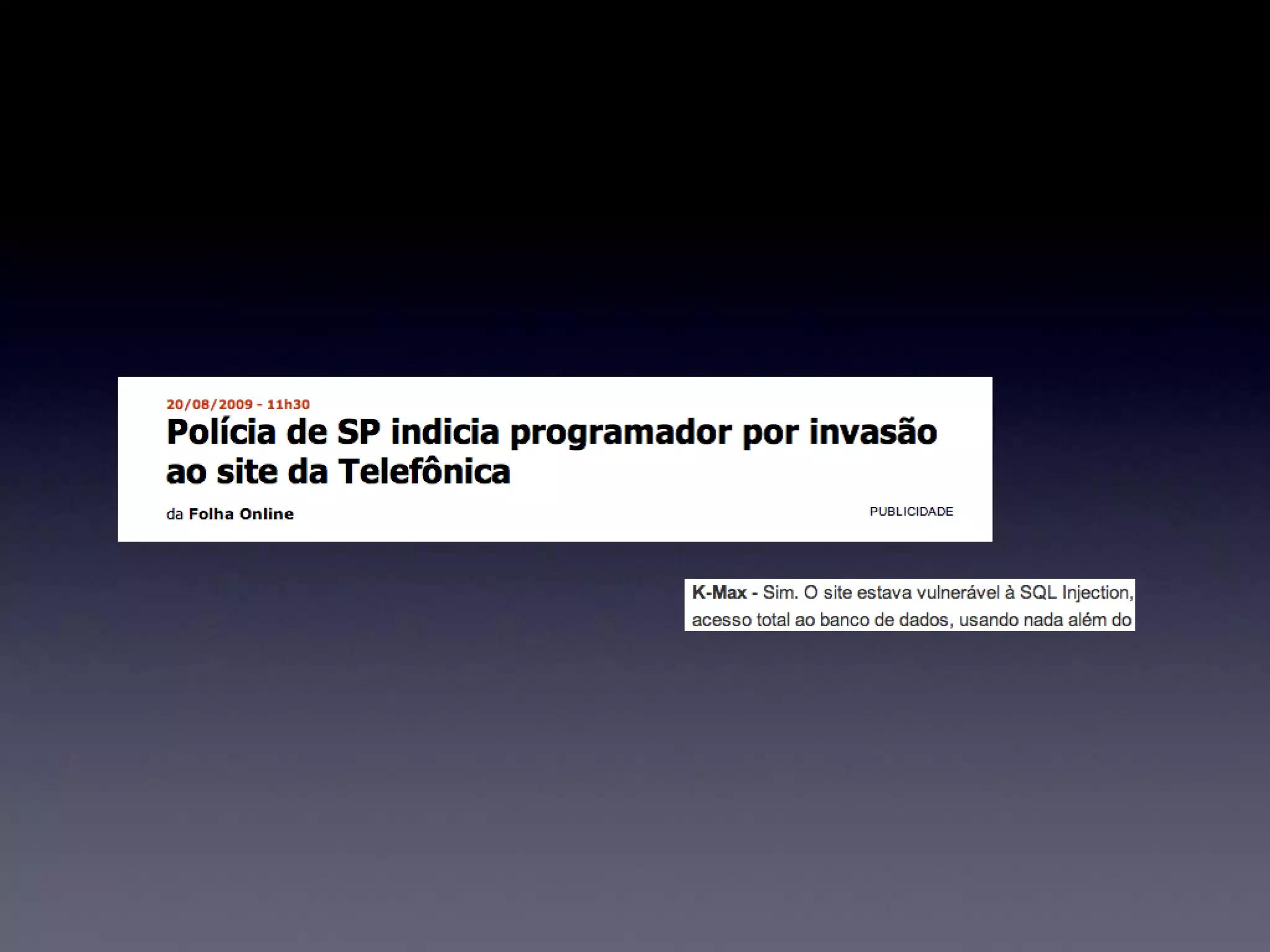

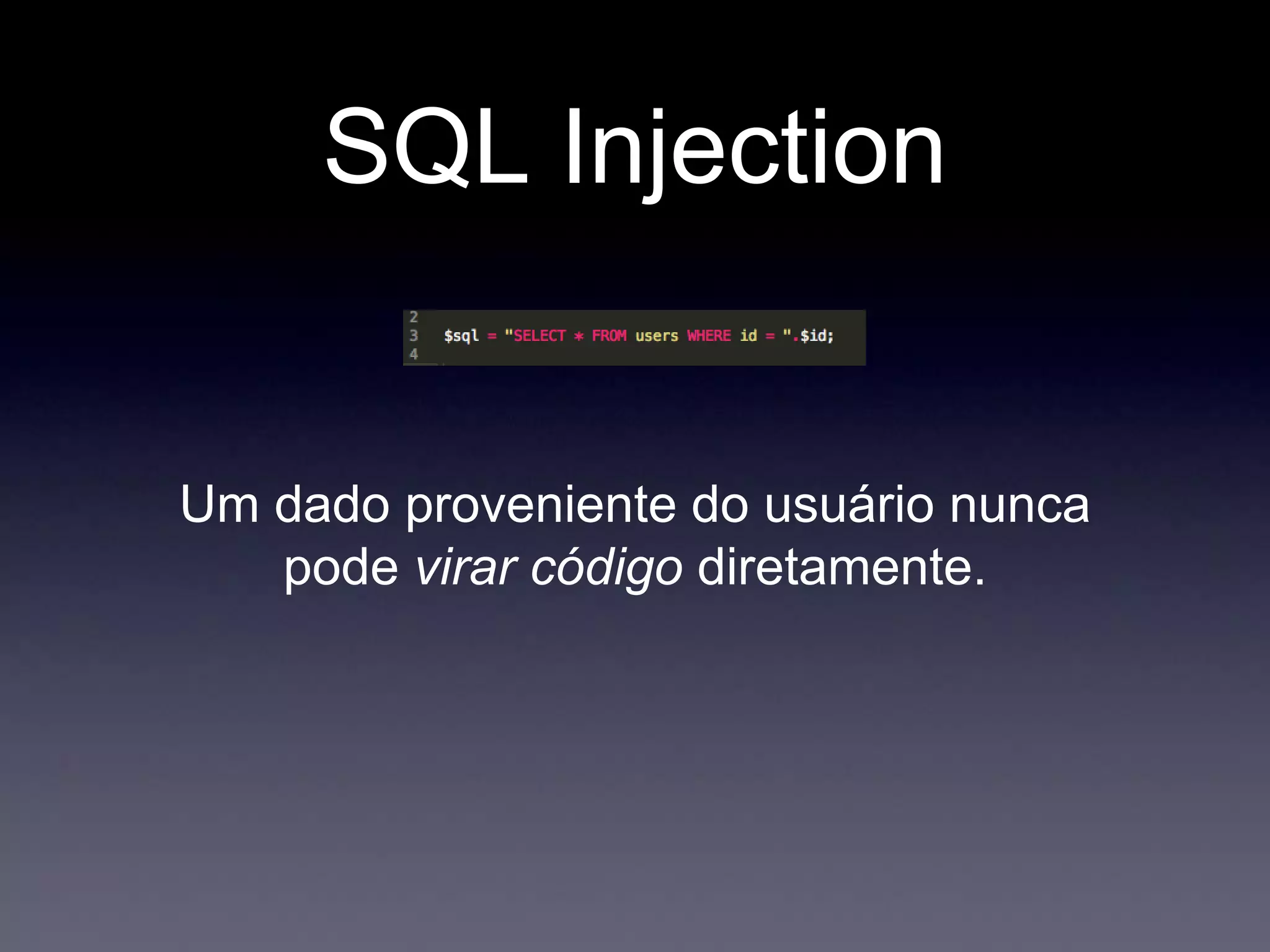

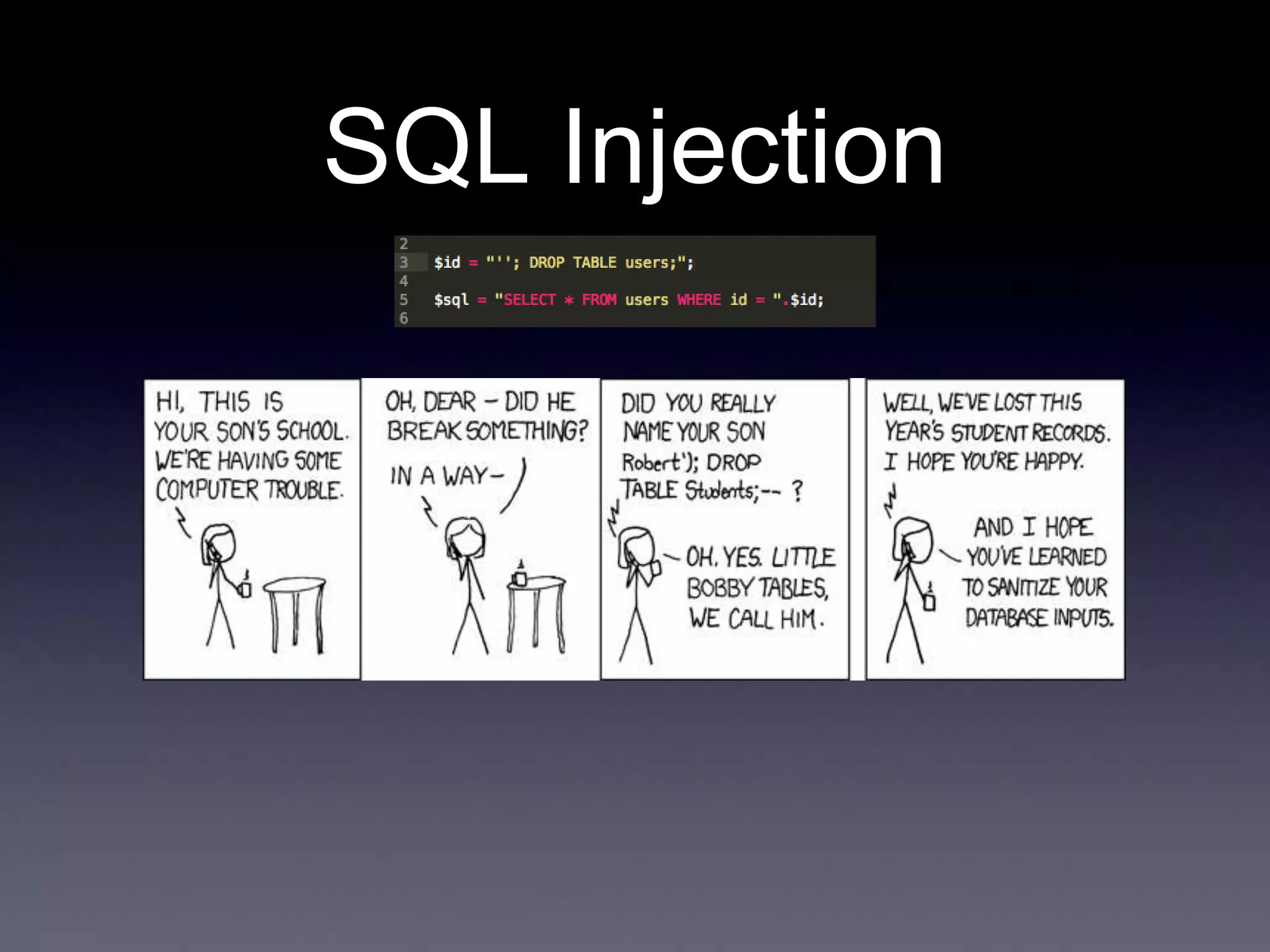

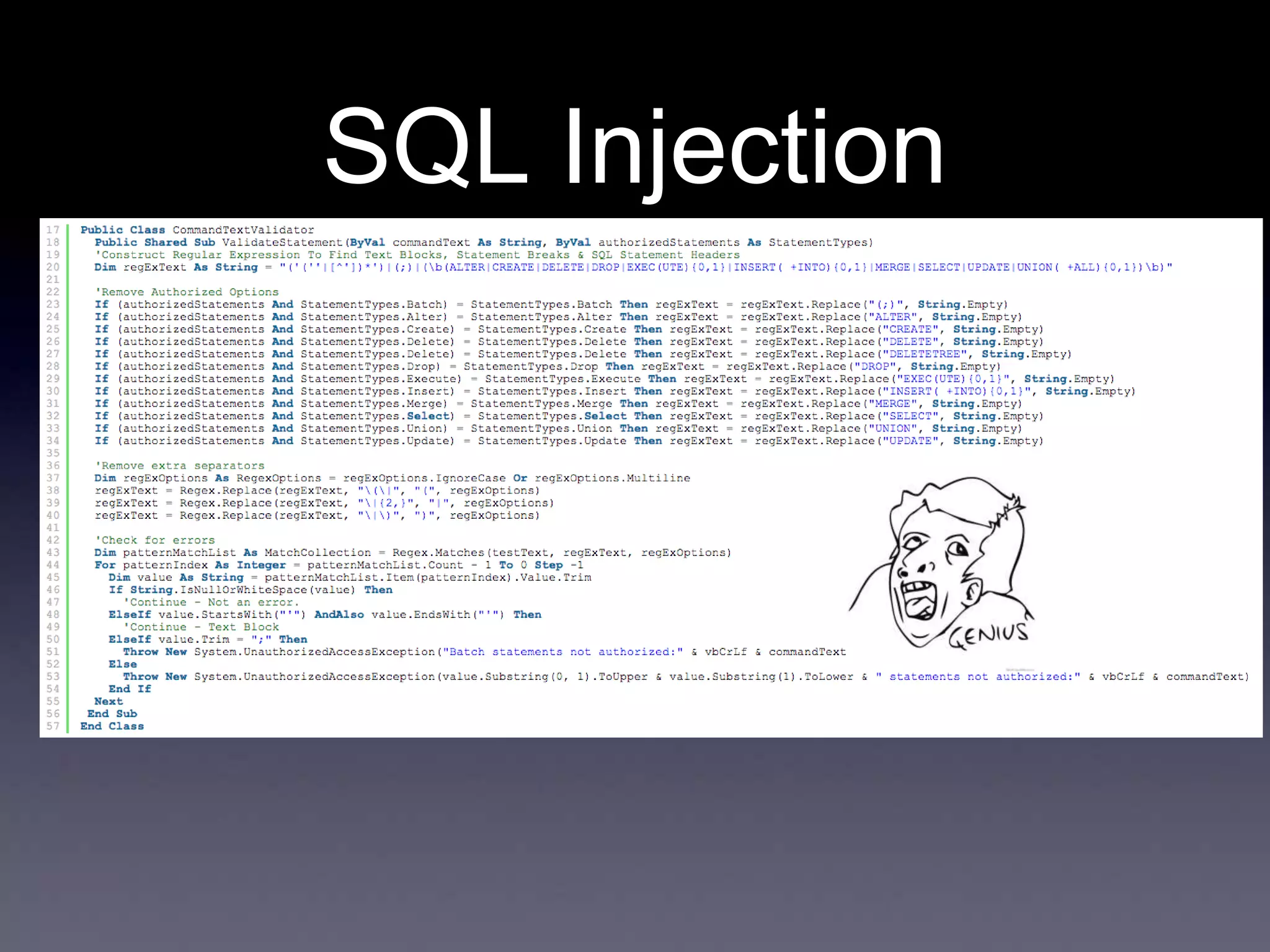

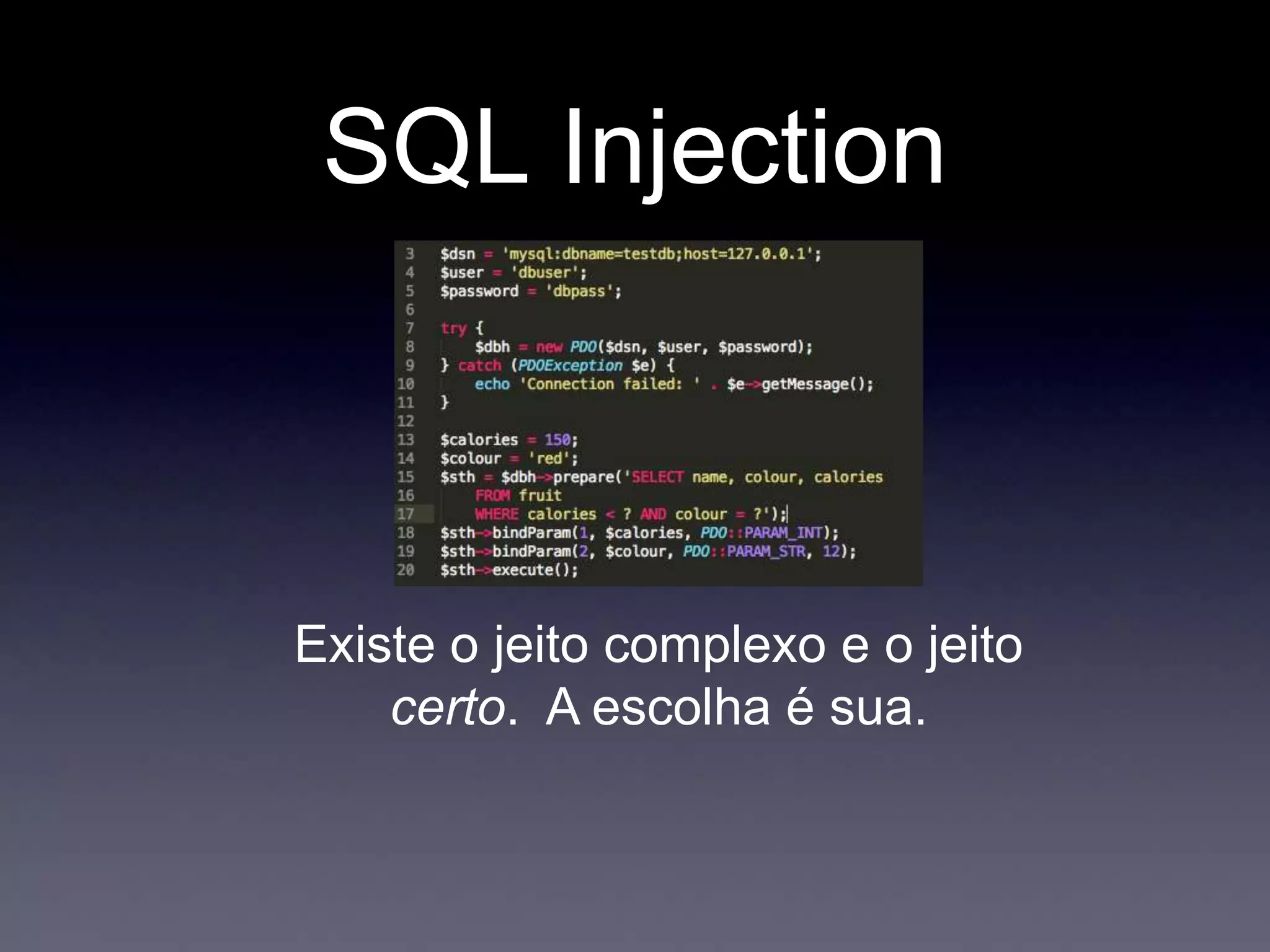

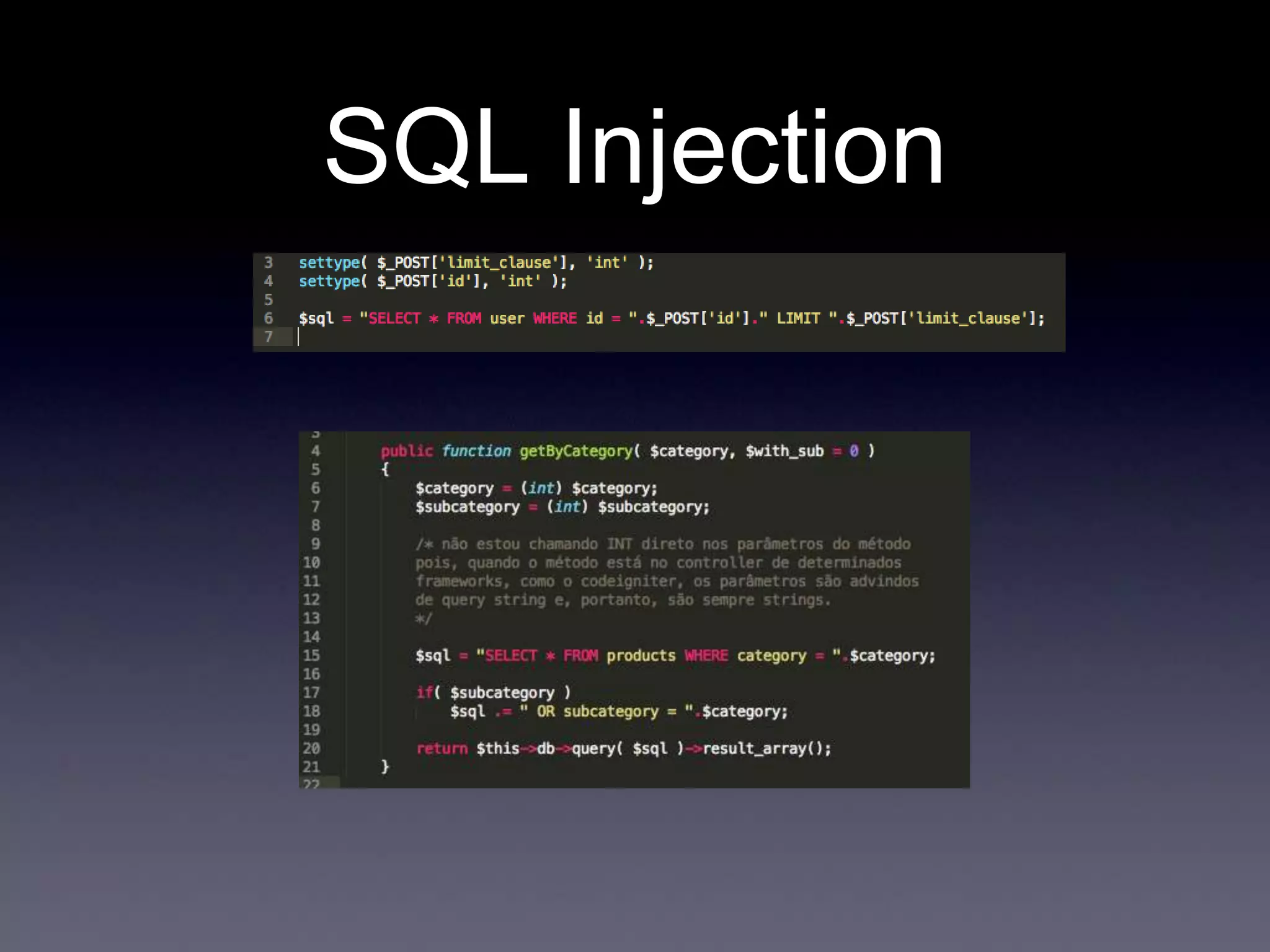

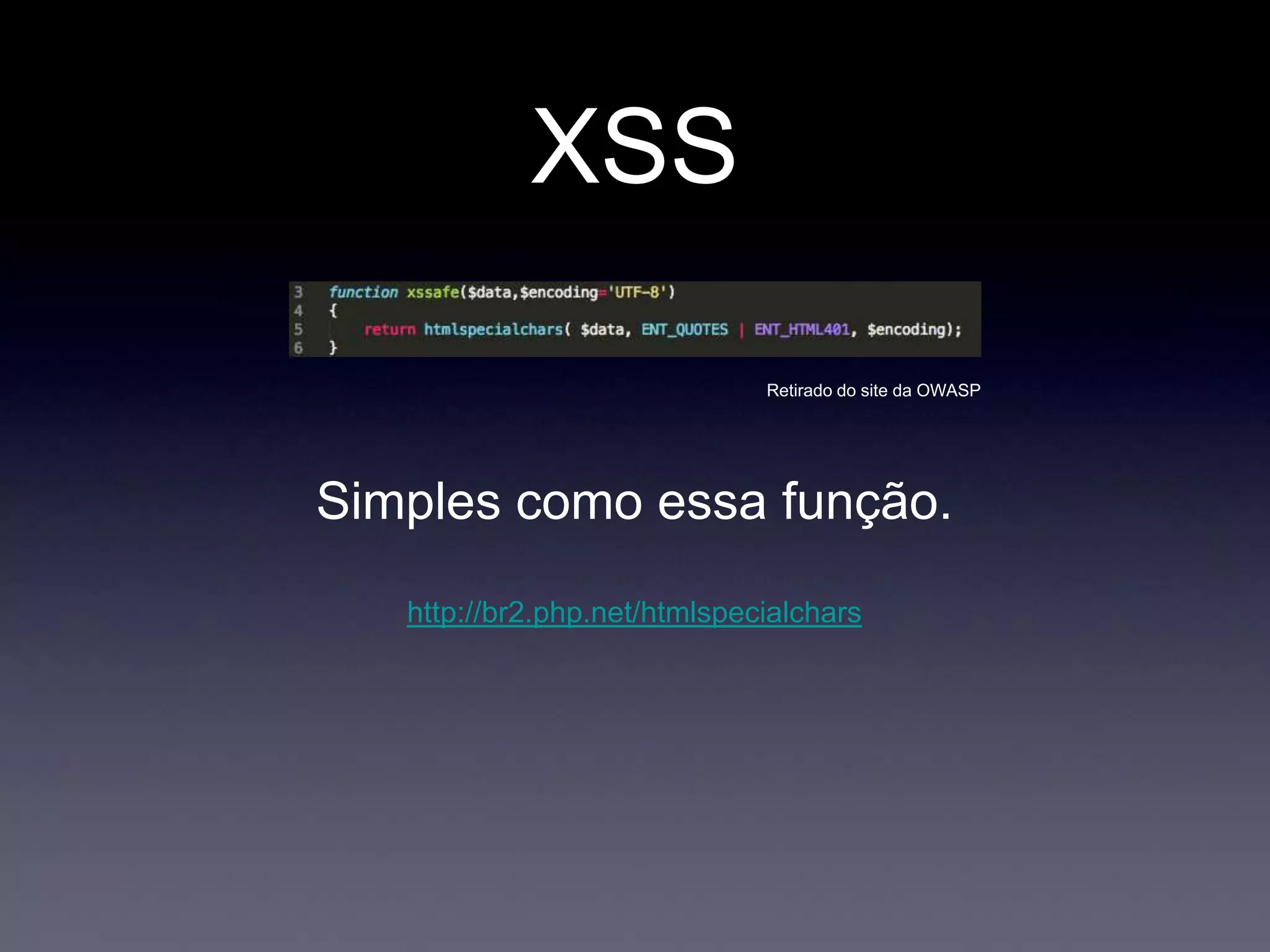

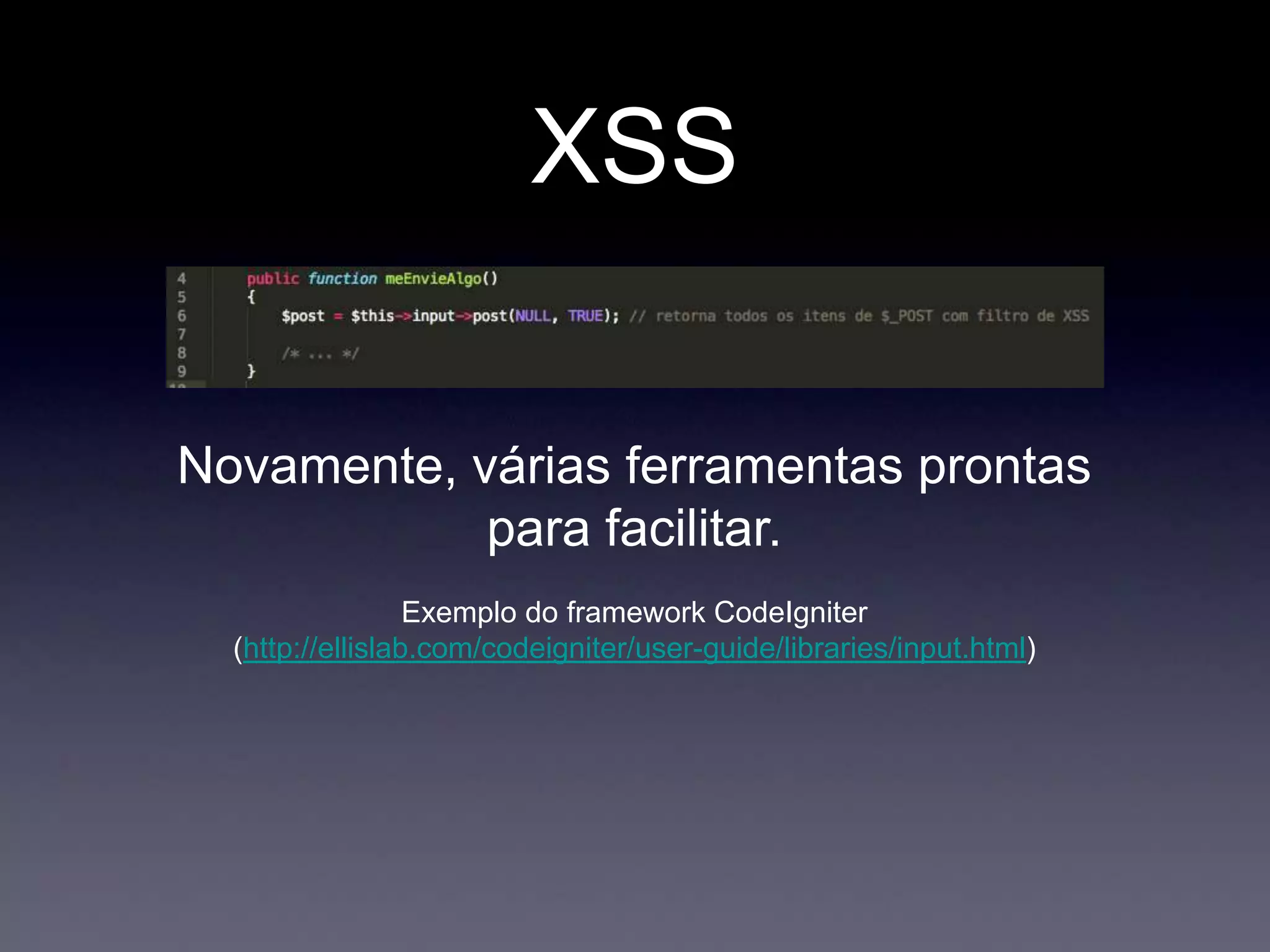

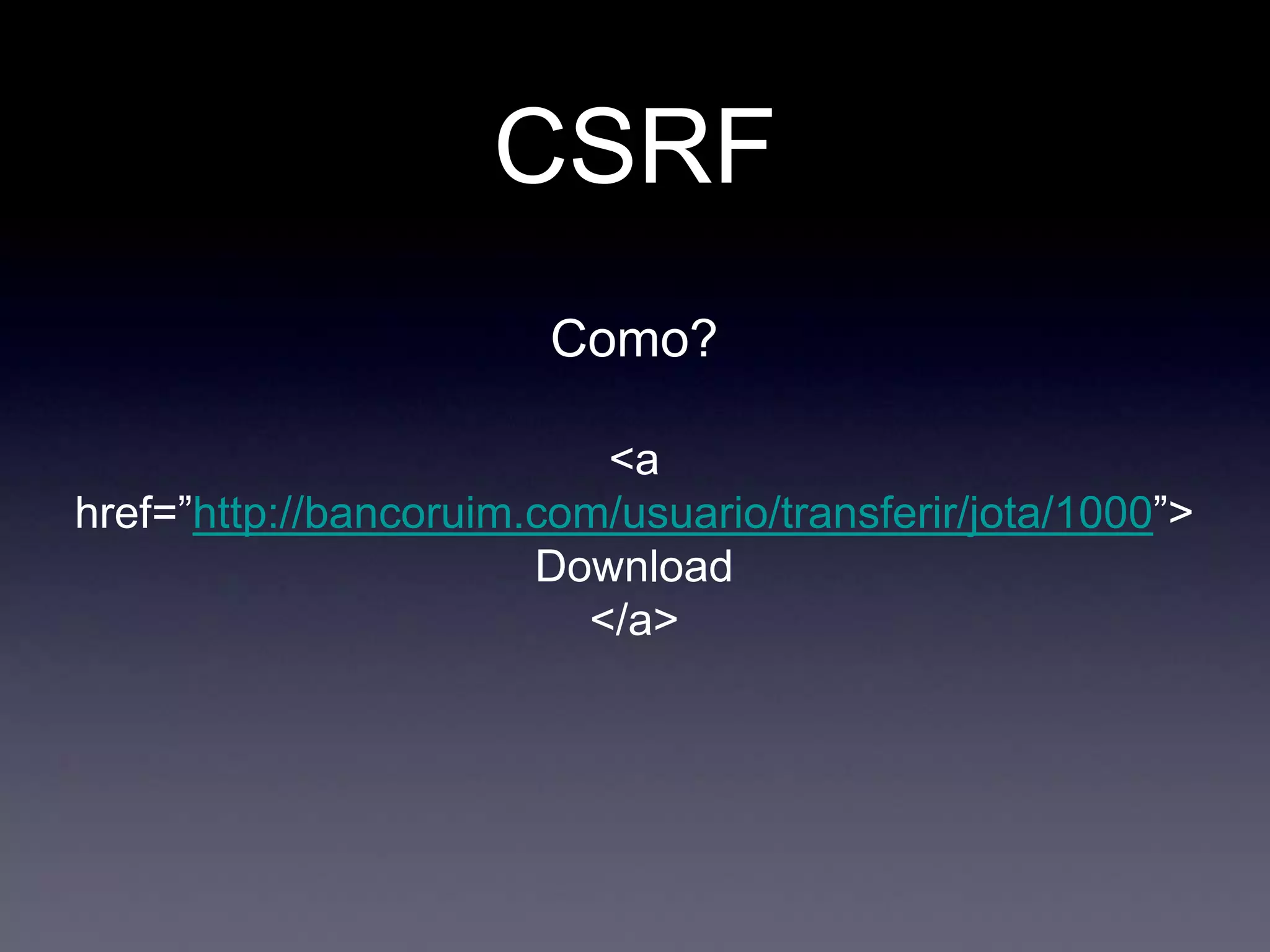

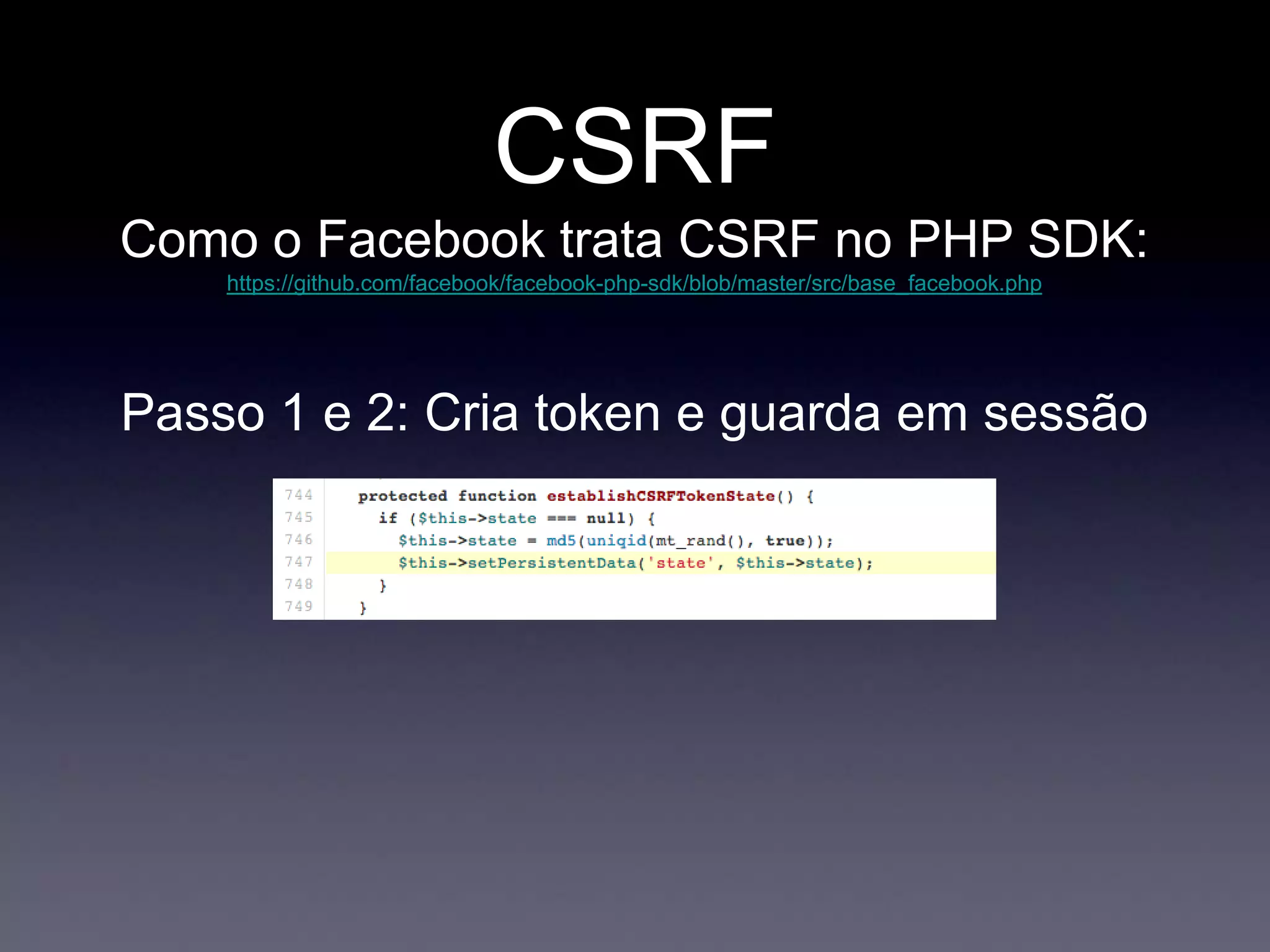

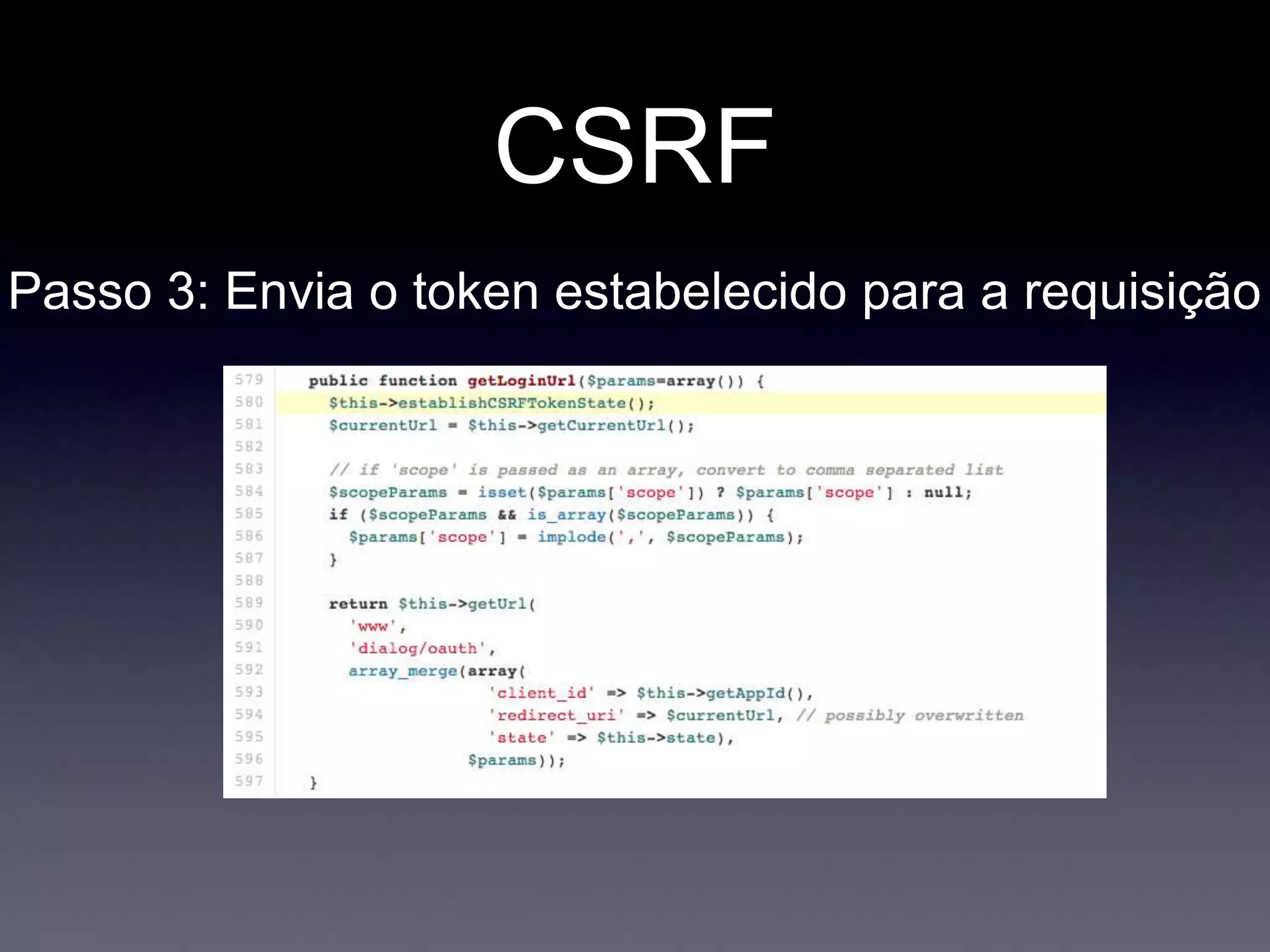

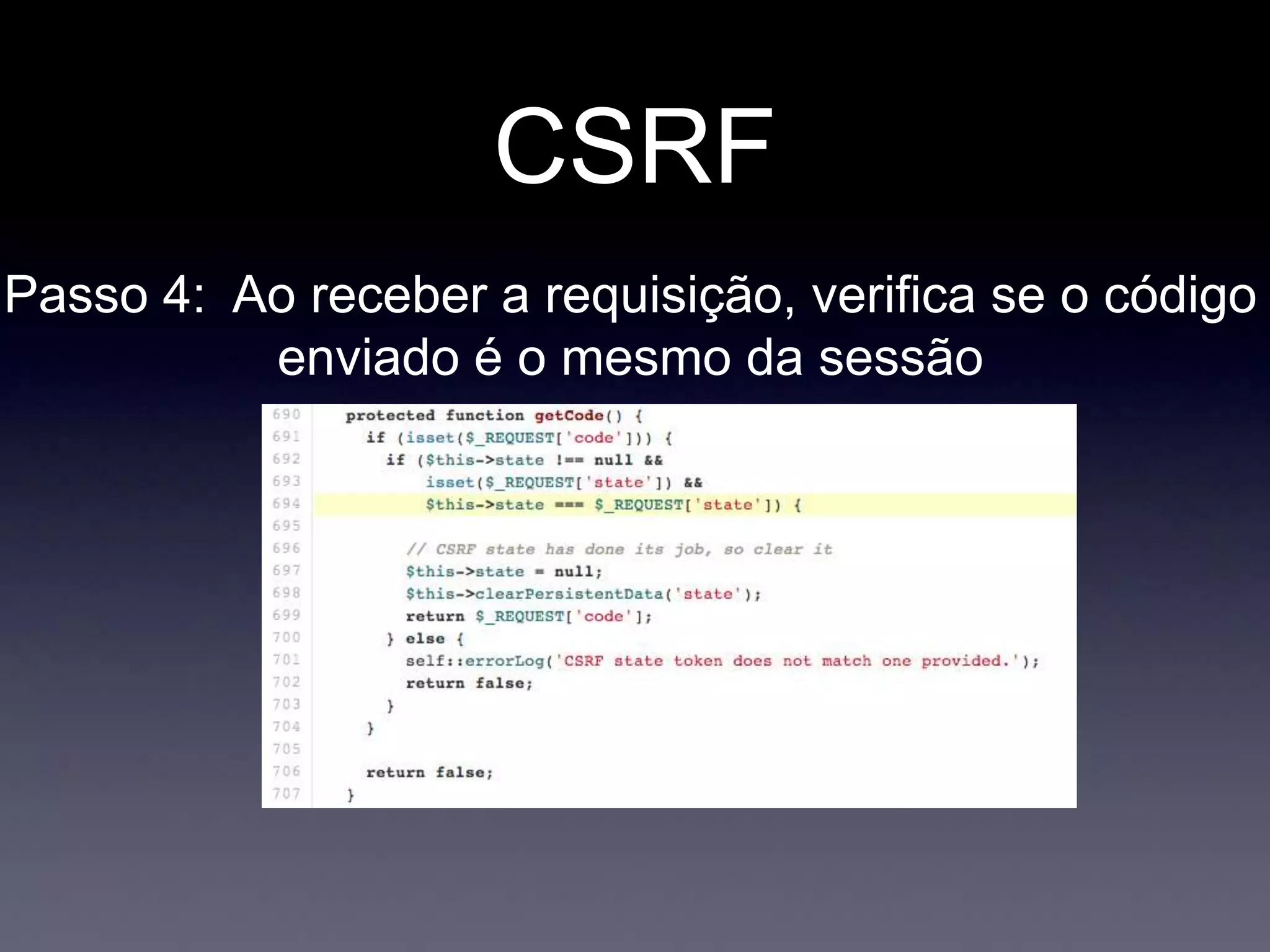

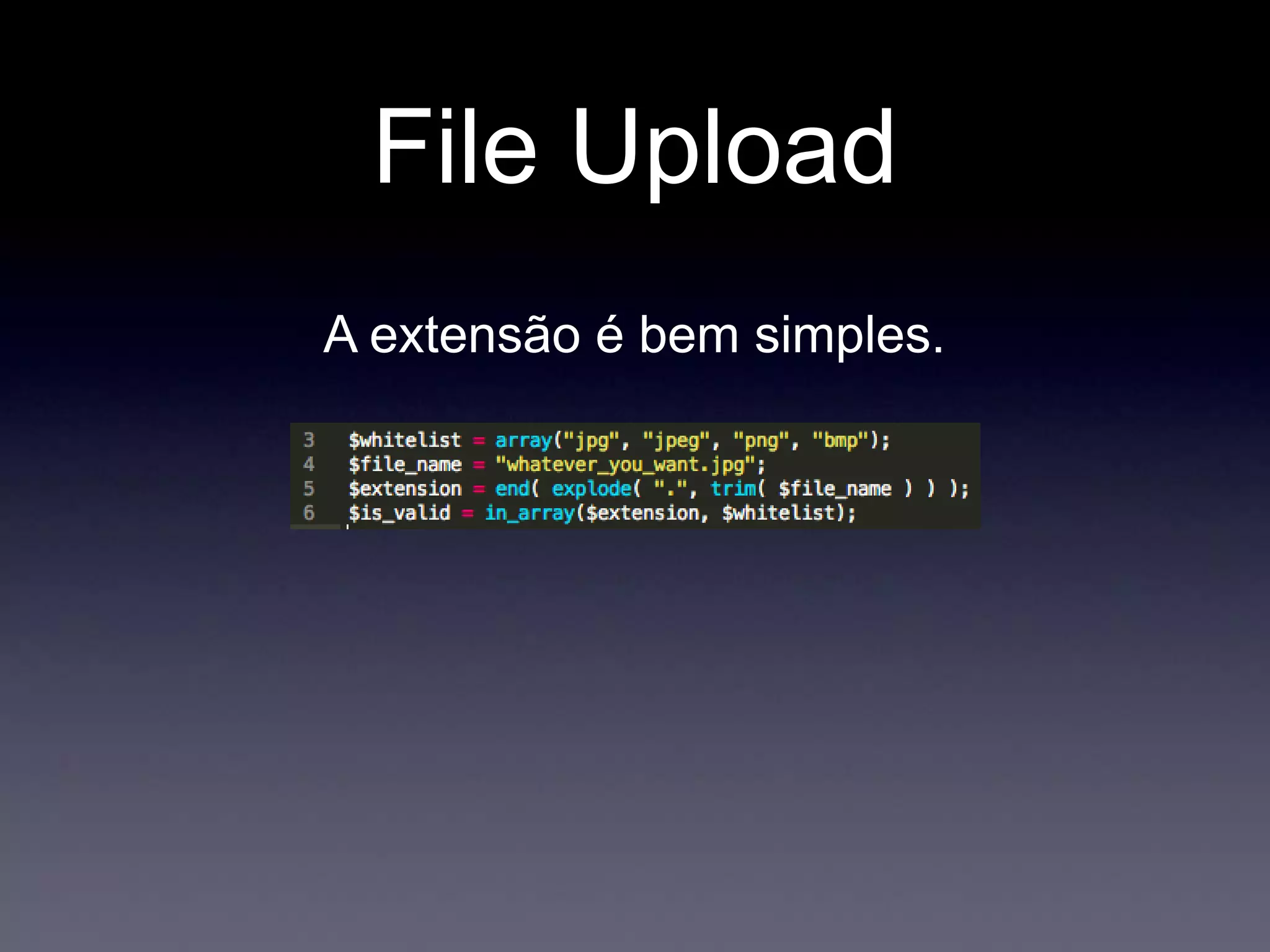

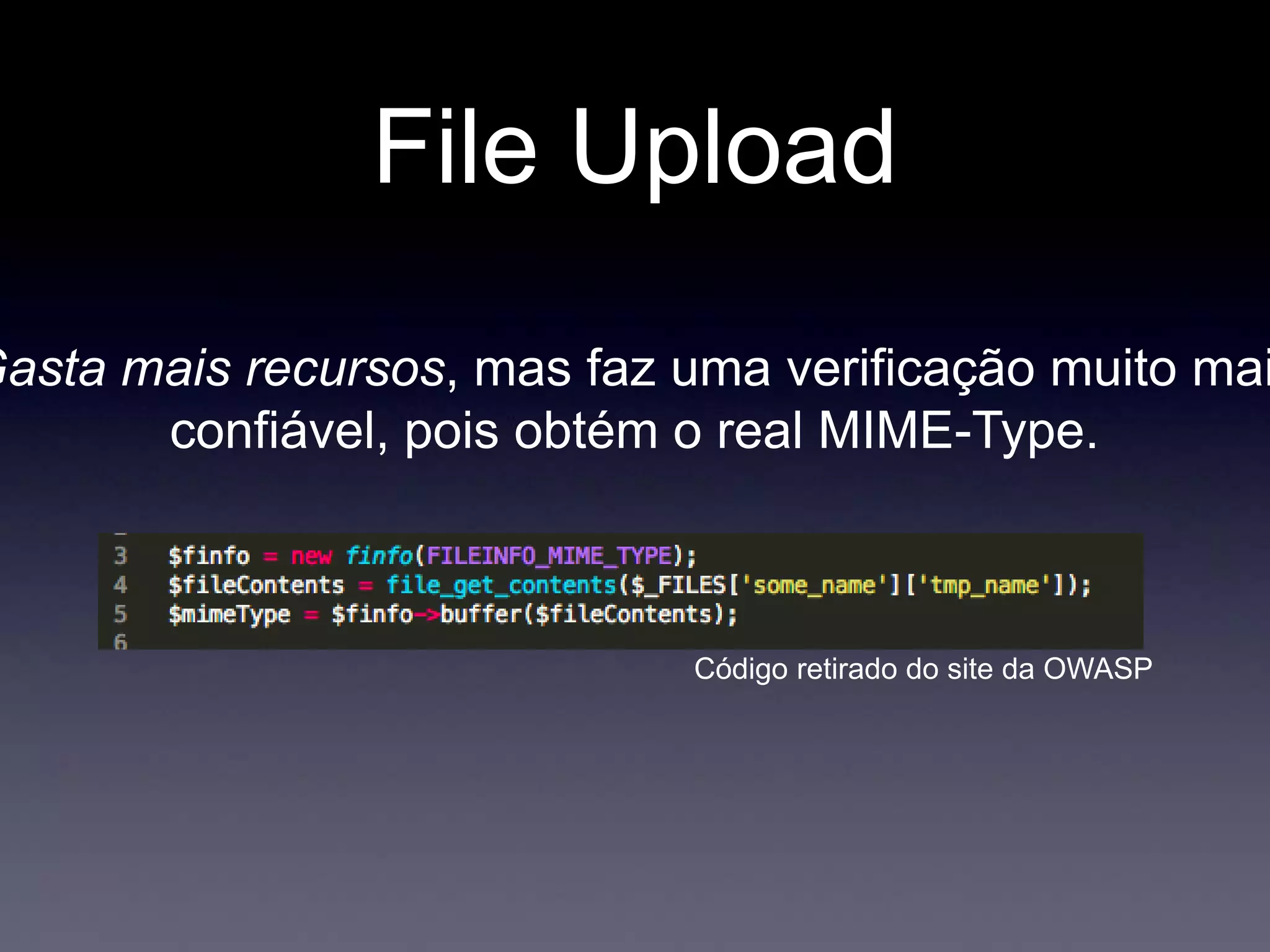

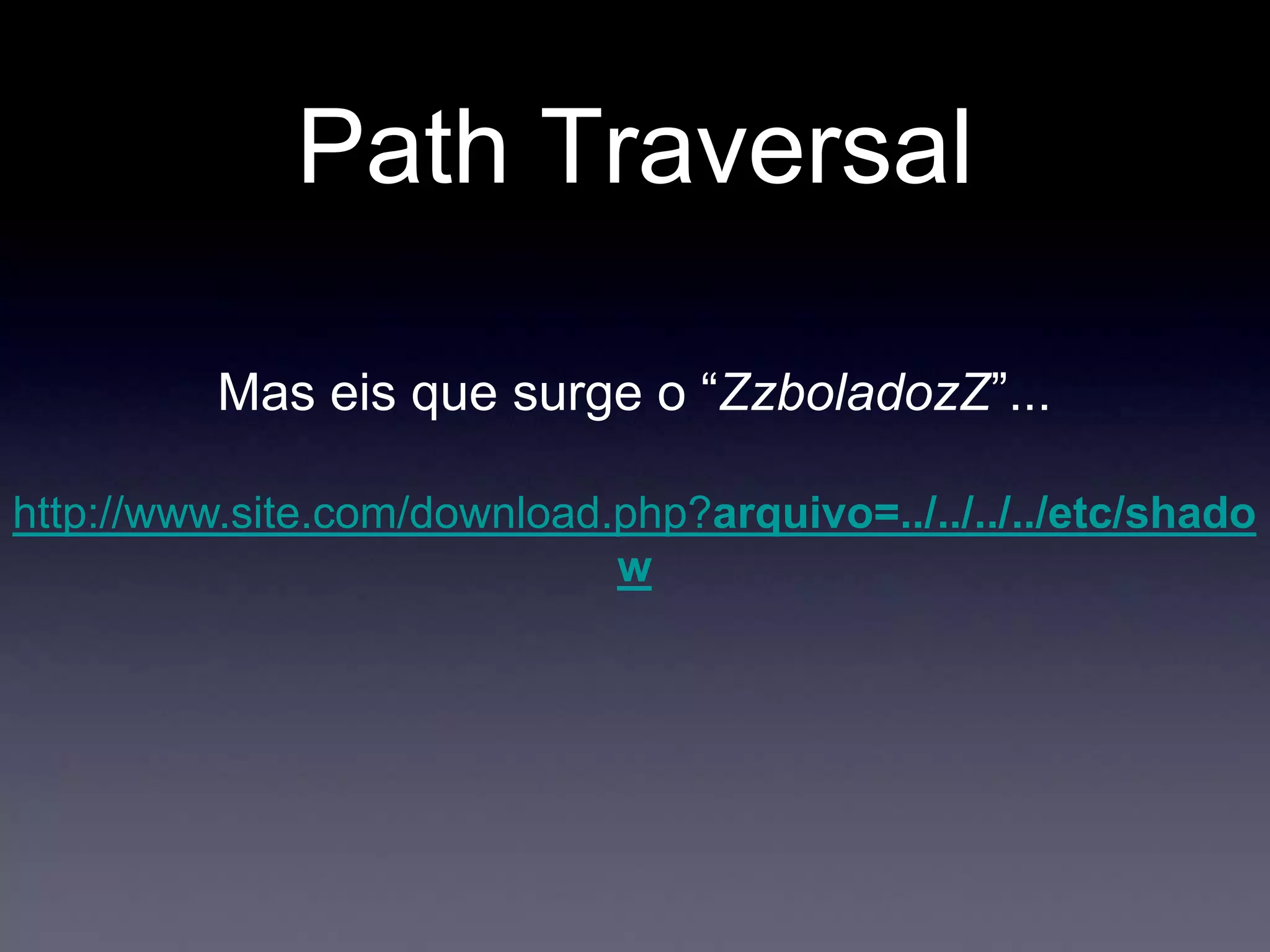

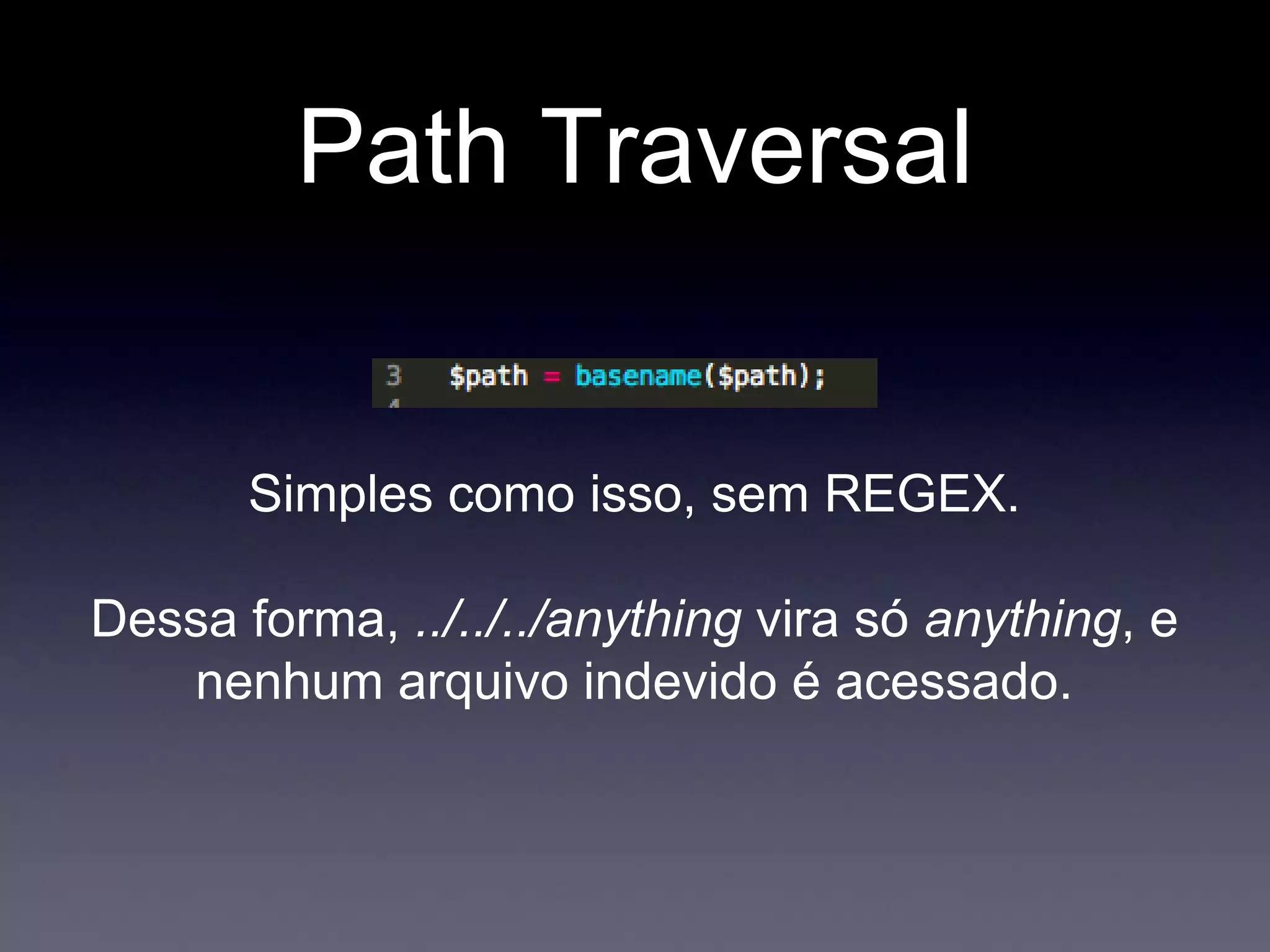

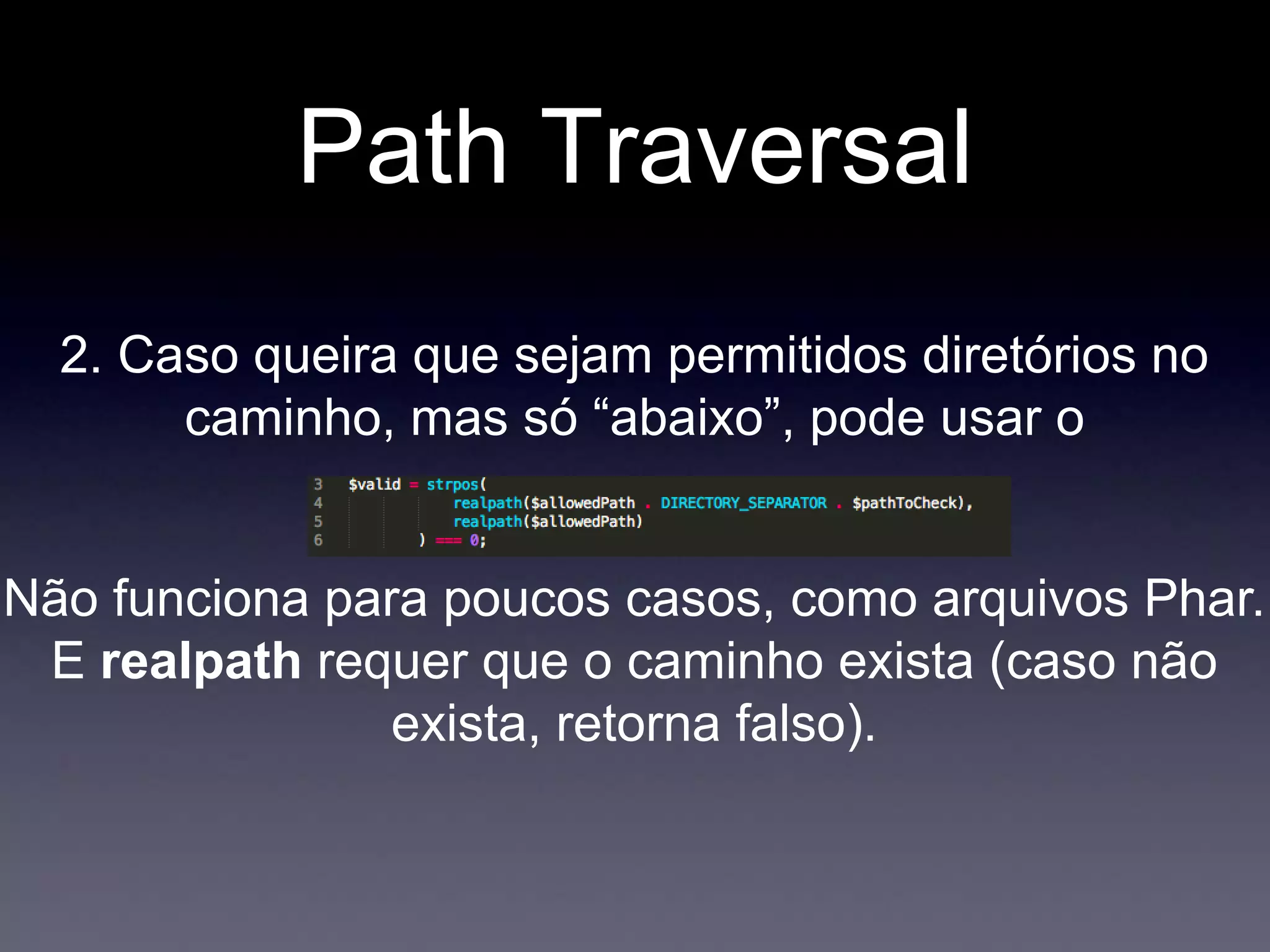

O documento discute vários tópicos relacionados à segurança em PHP, incluindo SQL injection, XSS, CSRF, upload de arquivos e path traversal. Ele fornece explicações sobre esses riscos de segurança e sugere abordagens como usar prepared statements, htmlspecialchars, tokens CSRF e impor limites nos caminhos de arquivos para prevenir exploits.