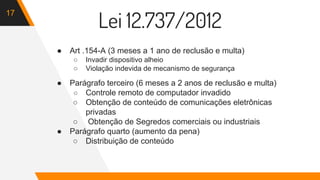

O documento discute engenharia social, explorando como manipulação psicológica pode ser usada para obter informações confidenciais. Apresenta exemplos de como Kevin Mitnick usou engenharia social para invadir sistemas do governo e empresas privadas na década de 1990, resultando em sua prisão. Também fornece dicas para prevenir ataques de engenharia social, como manter dados privados seguros e desconfiar de todos.