O documento descreve a evolução dos computadores ao longo das gerações, desde os primeiros modelos gigantes que utilizavam válvulas elétricas até os computadores portáteis e de múltiplos núcleos de hoje. A miniaturização dos componentes eletrônicos, como os transistores e microprocessadores, permitiu reduzir drasticamente o tamanho dos computadores ao longo do tempo. Marcos importantes incluem o desenvolvimento dos circuitos integrados e dos primeiros computadores pessoais da Apple e Altair.

![36

Abaixo temos alguns exemplos do que é chamado de caminho absoluto de diretório, ou

seja, especificação do caminho desde o diretório raiz:

/

/etc

/home/ftp

/home/julius

/proc

/usr/local

/usr/bin

São esses caminhos que identificam um diretório em uma hierarquia de diretórios. Para

identificarmos um arquivo, informamos a identificação do diretório que o contém, seguido do

nome deste arquivo. Por exemplo:

/home/julius/relatorio.txt

/usr/local/musica.mp3

/etc/servidores.bak

/carta.txt

Dependendo do shell utilizado, podemos evitar ter que escrever o caminho absoluto dos

arquivos. O interpretador de comandos bash, por exemplo, nos permite as seguintes

substituições:

.

O caracter ``ponto'' representa o diretório corrente, ou seja, aquele em que estamos

trabalhando;

..

A seqüência ``ponto ponto'', sem espaços em branco intermediários, identifica o diretório

``pai'' do diretório corrente, ou seja, aquele no qual o diretório corrente está contido;

~

O caracter ``til'' representa o diretório pessoal (home) do usuário; ~login representa o diretório

pessoal do usuário identificado por ``login''.

3.3 Sintaxes

Antes de abordarmos os primeiros comandos, vamos entender como a sintaxe destes é

apresentada nas documentações existentes. Uma sintaxe de comando explica a forma geral de

um comando - seu nome, os argumentos que recebe e opções. Vamos analisar então a sintaxe

abaixo:

<nome do comando> {a,b,c} [<opções>] [<argumentos>]

Os símbolos , , [, ], { e } são usados apenas para explicar a sintaxe dos comandos,

seguindo uma convenção. Não é necessário digitá-los. O texto entre os símbolos e

constitui uma descrição do que deve ser digitado. Assim, o exemplo acima informa que a

linha de comando começa com o nome do comando a ser executando, não sendo necessário

digitar os caracteres e . As chaves ({ e }) indicam os valores que podem ser usados em

determinado campo do comando. Os colchetes ([ e ]) servem para informar que todo o](https://image.slidesharecdn.com/inclusodigital-moduloi-130802130140-phpapp01/85/Inclusao-digital-modulo-i-36-320.jpg)

![47

.: directory

$ file ..

..: directory

3.5.7 Vendo o conteúdo de arquivos texto

O comando cat imprime na tela todo o conteúdo de um arquivo do tipo texto. Sintaxe: cat

<arquivo>

Diferentemente de cat, o comando more exibe o conteúdo de arquivos texto fazendo pausas a

cada vez em que a tela é completamente preenchida. O texto ``--More--'' é mostrado na parte

inferior da tela, seguido de um indicador para a porcentagem do conteúdo do arquivo que já

foi exibida.

Ao teclar-se ENTER, more exibirá uma linha a mais de texto. Pressionando-se a barra de

espaço outra tela será exibida. O caracter ``b'' faz com que more exiba a tela anterior e ``q''

provoca o término da execução do comando.

Para se procurar por uma palavra - ou uma cadeia de caracteres - em um arquivo pode-se

pressionar o caracter ``/'' (barra) quando ``--More--'' estiver sendo mostrado, digitar a palavra

e teclar ENTER.

Sintaxe: more <arquivo>

Existem ainda os comandos head e tail que mostram, respectivamente, as partes inicial e final

de um arquivo.

head [-n] <arquivo>

tail [-n] <arquivo>

Acima, o valor opcional n indica o numero de linhas a partir do inicio (head) ou a partir do

final (tail) do arquivo.

head -10 texto1.txt

tail -20 texto1.txt

Nos exemplos, são exibidas, respectivamente, as dez primeiras e as vinte últimas linhas do

arquivo texto1.txt.

3.6 Permissões

Todo arquivo tem necessariamente um nome e um conjunto de dados. O Linux associa ainda

a cada arquivo algumas outras informações chamadas atributos de arquivo. Entre estes

atributos estão o tipo do arquivo e as permissões de acesso a ele. Tais permissões constituem

um mecanismo de segurança necessário devido a existência de vários usuários utiliando o

mesmo sistema.

3.6.1 Os tipos de permissões de acesso

O sistema de arquivos do Linux permite restringir a determinados usuários as formas de

acesso a arquivos e diretórios. Assim, a cada arquivo ou diretório é associado um conjunto de

permissões. Essas permissões determinam quais usuários podem ler, escrever (alterar), ou](https://image.slidesharecdn.com/inclusodigital-moduloi-130802130140-phpapp01/85/Inclusao-digital-modulo-i-47-320.jpg)

![64

Firefox ESR

Firefox ESR (Extended Support Release) é uma versão do Firefox para organizações e outros

usuários que precisam de suporte estendido para implantações de massas. De modo diferente

os lançamentos regulares ("rápidos"), o ESR será atualizado com novos recursos e

aprimoramentos de desempenho anualmente, recebendo atualizações de segurança regulares

durante o ano.

Suporte 64 bits

Sistema operacional Suporte 64-bits

Windows

Mac OS X

Linux

O suporte de 64 bits para o Firefox é inconsistente entre sistemas operacionais. O 64-bits é

suportado pela Mozilla no Mac OS X e Linux, mas não há nenhuma versão oficial de 64 bits

para sistemas operacionais Windows.[167]

A Mozilla fornece uma versão de 64 bits para o seu

nightly, mas ele é considerados instável pela Mozilla.

As versões oficiais do Firefox para Mac OS X são compilações universais que incluem

versões 32-bits e 64-bits do navegador em um único pacote e tem sido assim desde o Firefox

4. Uma sessão de navegação típica usa uma combinação do processo navegador 64 bits e um

32 bits processo plugin, porque alguns plugins populares ainda são de 32 bits.

A Mozilla fez o Firefox para Linux 64 bits como uma prioridade com o lançamento do

Firefox 4, etiquetado como prioridade de nível 1. Desde que foi rotulado de nível 1, a Mozilla

tem vindo a fornecer versões oficiais de 64 bits para seu navegador para Linux. Fornecedor

anteriormente do suporte 64 bits já existentes para distribuições Linux, como a Novell-Suse

Linux, Red Hat Enterprise Linux e Ubuntu, antes do apoio da Mozilla de 64 bits, embora os

vendedores foram confrontados com o desafio de ter que desligar o 64 bits JIT compilador

devido à sua instabilidade antes do Firefox 4.

Utilização

Adoção dos navegadores de acordo com a StatCounter.

Desde o lançamento, em 2004, a adoção de mercado do

Mozilla Firefox aumentou rapidamente. Atualmente, o

Firefox é o terceiro navegador mais usado em todo o

mundo, com 25,23% dos usuários, perdendo para o Google

Chrome e Internet Explorer, primeiro e segundo lugar,

respectivamente. O Google Chrome passou o Firefox em

números de usuários pela primeira vez em novembro de

2011.

De acordo com uma pesquisa disponibilizada em 18 de julho de 2007 pela empresa francesa

XiTi, a Europa é o continente onde se encontra a segunda maior porcentagem de uso do

Firefox, com uma média de 27,8% contra 28,9% da Oceania. O país europeu onde a utilização

é maior é a Eslovênia com 47,9%, seguida pela Finlândia com 45,4% e pela Eslováquia com

40,4%.](https://image.slidesharecdn.com/inclusodigital-moduloi-130802130140-phpapp01/85/Inclusao-digital-modulo-i-64-320.jpg)

![68

vulnerabilidades encontradas está relacionada ao contigente de usuários. Sendo este fator

predominante para que pessoas mal-intencionadas explorassem erros com fins ilícitos.

Entretanto, problemas relacionados a vulnerabilidade de navegadores não restringem-se ao

Internet Explorer. Outros navegadores populares também já foram vitímas de pessoas mal-

intencionadas, como exemplo: Firefox - Google Chrome - Opera. Assim sendo, torna-se óbvio

que pessoas que projetam pragas digitais enfatizem software/navegadores/sistemas

operacionais populares. Depois que o Internet Explorer passou a perder mercado, falhas de

segurança em outros navegadores começaram a ser divulgadas. Talvez o fato que leve o

Internet Explorer a ser alvo de tantas critícas está relacionado com o fato de o mesmo ser de

código fechado. Desta forma, torna-se difícil identicar problemas antes que algum software

mal-intencionado seja descoberto.

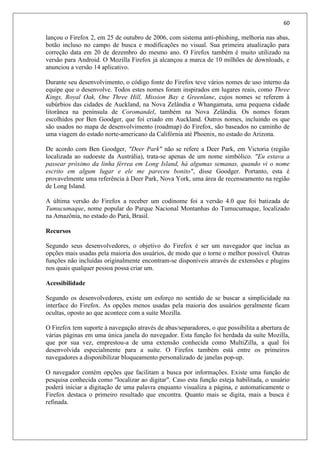

Utilização

O Internet Explorer já foi o navegador mais utilizado chegando a 99% dos usuário, mas teve

uma grande queda nos últimos anos, chegando a ficar em segundo lugar. De acordo com a

Start Counter o Internet Explorer ficou com (32,07%) ficando atrás do Chrome (32,44%) no

mês de maio de 2012. Apesar disso outras pesquisas como a Marketshare aponta que a queda

não chegou a ser tão expressiva, apesar de ter chegado em 54% e tem se mostrado em queda

nos últimos anos.

Resumo da história de utilização por ano e versão

A tabela mostra o número de utilização ao longo do tempo. Foram utilizados como base

diferentes contadores. Alguns baseados no uso anual, outros mensais ou então na média de

utilização ao término do ano. Desta forma, a tabela está embasada nas fontes disponíveis.

Total

IE1

0

IE

9

IE8 IE7 IE6 IE5 IE4 IE3

IE

2

IE

1

201

0

60.04%[2

6]

▼

- -

29.43%[2

6]

▲

11.61%[26]

▼

16.79%[2

6]

▼

0.0?%[26]

▼

0% 0% 0% 0%

200

9

66.92%[2

5]

▼

- -

10.40%[2

5]

▲

26.10%[25]

▼

27.40%[2

5]

▲

0.08%[25]

▼

0%▼ 0% 0% 0%

200

8

72.65%[2

0]

▼

- -

0.34%[20]

▲

46.06%[20]

▲

26.20%[2

0]

▼

0.15%[20]

▼

0.01%[20]

▼

0% 0% 0%

200

7

78.60%[2

0]

▼

- - -

45.50%[20]

▲

32.64%[2

0]

▼

0.45%[20]

▼

0.01%[20]

▼

0% 0% 0%

200

6

83.30%[2

0]

▼

- - -

3.49%[20]

▲

78.08%[2

0]

▼

1.42%[20]

▼

0.02%[20]

▼

0% 0% 0%

200

5

87.12%[2

0]

▼

- - - -

82.71%[2

0]

▼

4.35%[20]

▼

0.06%[20]

▼

0% 0% 0%

200

4

91.27%[2

0]

▼

- - - -

83.39%[2

0]

▲

7.77%[20]

▼

0.10%[20]

▼

0% 0% 0%

200

3

94.43%[2

2]

▲

- - - -

59.00%[2

2]

▲

34.00%[2

2]

▼

1.00%[22]

▼

0% 0% 0%

200

2

93.94%[2

2]

▲

- - - -

50.00%[2

2]

▲

41.00%[2

2]

▼

1.00%[22]

▼

0% 0% 0%](https://image.slidesharecdn.com/inclusodigital-moduloi-130802130140-phpapp01/85/Inclusao-digital-modulo-i-68-320.jpg)

![69

Total

IE1

0

IE

9

IE8 IE7 IE6 IE5 IE4 IE3

IE

2

IE

1

200

1

90.83%[2

2]

▲

- - - -

19.00%[2

2]

▲

68.00%[2

2]

▼

5.00%[22]

▼

0% 0% 0%

200

0

83.95%[2

2]

▲

- - - - -

71.00%[2

2]

▲

13.00%[2

2]

▼

0% ▼ 0% 0%

199

9

75.31%[2

4]

▲

- - - - -

41.00%[2

2]

▲

36.00%[2

2]

▼

1.00%[2

2] 0% 0%

199

8

45.00%[2

3]

▲

- - - - - - ? ▲ ? ? ?

199

7

39.40%[2

1]

▲

- - - - - - ? ▲ ? ? ?

199

6

20.00%[2

1]

▲

- - - - - - - ? ? ?

199

5

2.90%[21]

▲

- - - - - - - - ? ?

Internet: acesso a sites e comunicação eletrônica

Visualização gráfica de várias rotas em uma porção da Internet

mostrando a escalabilidade da rede

A Internet é o maior conglomerado de redes de comunicações em

escala mundial e dispõe milhões de dispositivos interligados pelo

protocolo de comunicação TCP/IP que permite o acesso a

informações e todo tipo de transferência de dados. Ela carrega

uma ampla variedade de recursos e serviços, incluindo os

documentos interligados por meio de hiperligações da World

Wide Web (Rede de Alcance Mundial), e a infraestrutura para

suportar correio eletrônico e serviços como comunicação instantânea e compartilhamento de

arquivos.

De acordo com a Internet World Stats, 1,96 bilhão de pessoas tinham acesso à Internet em

junho de 2010, o que representa 28,7% da população mundial. Segundo a pesquisa, a Europa

detinha quase 420 milhões de usuários, mais da metade da população. Mais de 60% da

população da Oceania tem o acesso à Internet, mas esse percentual é reduzido para 6,8% na

África. Na América Latina e Caribe, um pouco mais de 200 milhões de pessoas têm acesso à

Internet (de acordo com dados de junho de 2010), sendo que quase 76 milhões são brasileiros.

Nomenclatura](https://image.slidesharecdn.com/inclusodigital-moduloi-130802130140-phpapp01/85/Inclusao-digital-modulo-i-69-320.jpg)