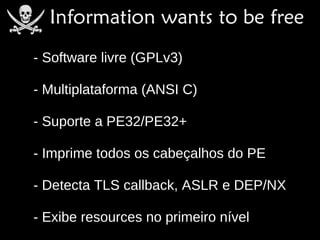

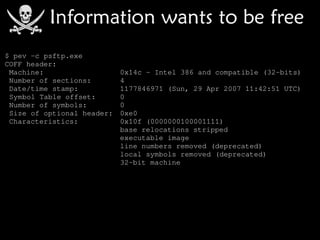

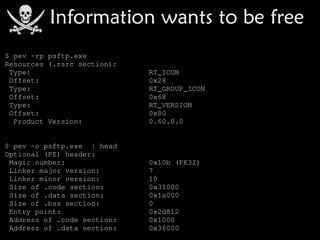

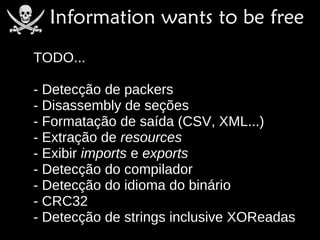

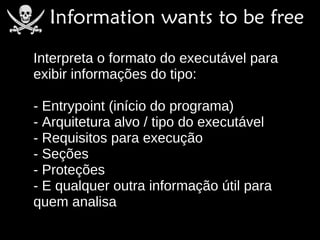

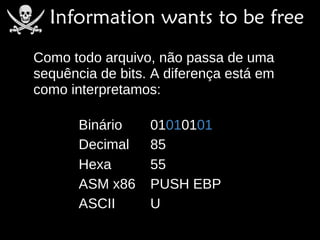

O documento descreve como construir um analisador de executáveis. Ele explica o que é um analisador, como funciona o formato de arquivos executáveis, e como interpretar os bytes brutos de um arquivo para extrair informações úteis. O documento também apresenta o pev, um analisador de arquivos PE de código aberto desenvolvido pelo autor que pode imprimir cabeçalhos e outras informações técnicas de arquivos executáveis.

![Então basta validar:

int verify(char *filename)

{

FILE *fp = fopen(filename, "rb");

char bytes[2];

fread(bytes, 2, 1, fp);

fclose(fp);

if (bytes[0]=='M' && bytes[1]=='Z')

return 1;

return 0;

}](https://image.slidesharecdn.com/merces-111012184250-phpapp02/85/Vale-Security-Conference-2011-11-Fernando-Merces-Octane-Labs-Coding-40-11-320.jpg)