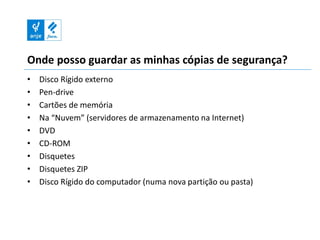

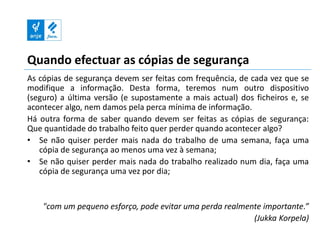

Este documento fornece informações sobre cópias de segurança de arquivos, incluindo o que são cópias de segurança, onde podem ser armazenadas, com que frequência devem ser feitas e como podem ser automatizadas. Também discute como fazer cópias de segurança de navegadores e aplicativos como Microsoft Outlook.