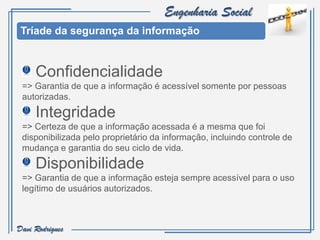

Engenharia Social é uma técnica que usa influência e persuasão para enganar as pessoas e obter informações confidenciais. Ela explora vulnerabilidades humanas como confiança, simpatia e culpa para realizar ataques por contato telefônico, email, varredura de lixo ou visitas. Formas de prevenção incluem conscientização sobre engenharia social, classificação de informações e verificação de identidade de visitantes.