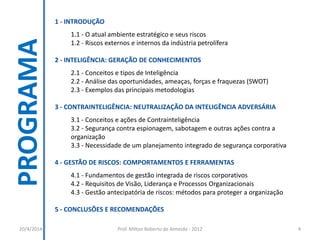

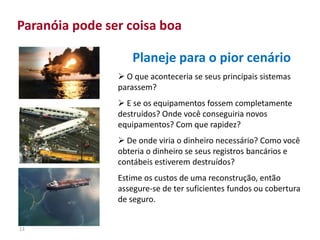

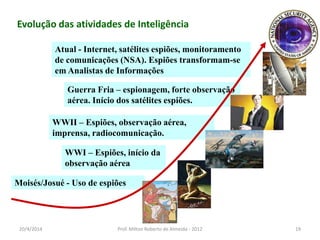

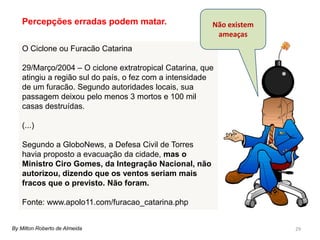

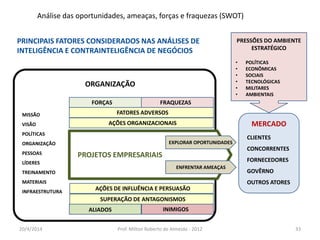

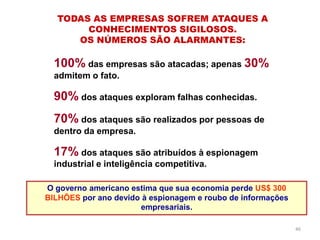

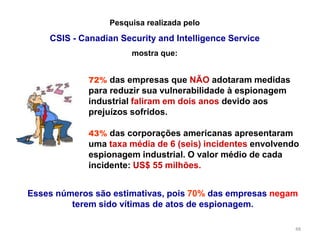

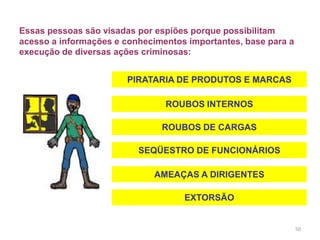

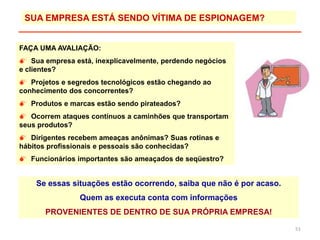

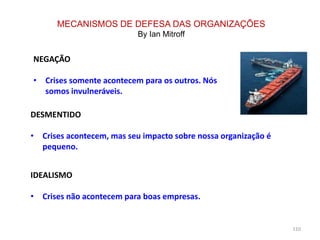

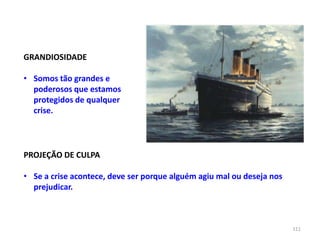

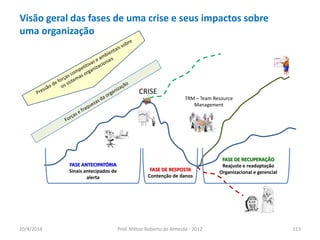

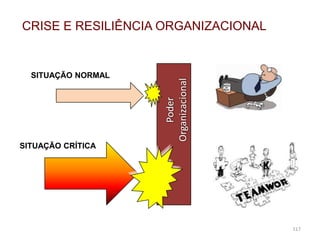

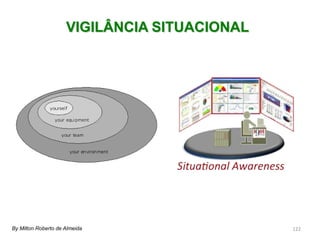

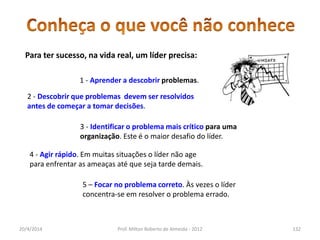

A apresentação de Milton Roberto de Almeida discute a importância da inteligência e contrainteligência para a segurança e o desenvolvimento das organizações em um ambiente competitivo. O programa aborda questões como riscos do setor petrolífero, conceitos de inteligência, métodos de análise, e a necessidade de um planejamento integrado de segurança corporativa. Enfatiza que o sucesso das empresas depende da capacidade de antecipar perigos e desenvolver respostas estratégicas eficazes.