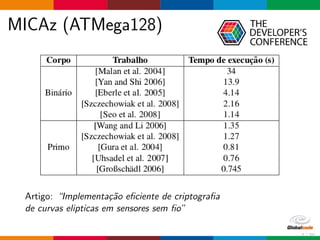

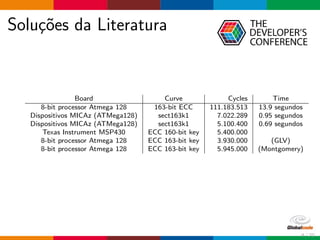

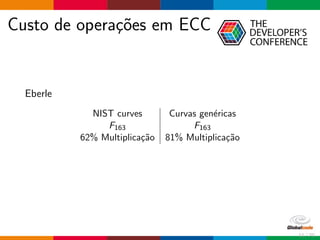

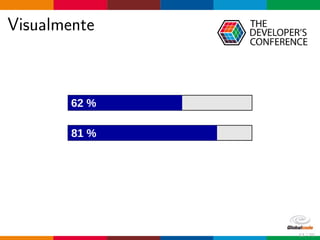

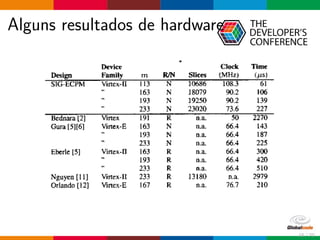

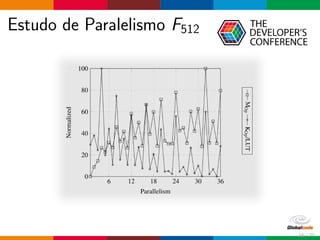

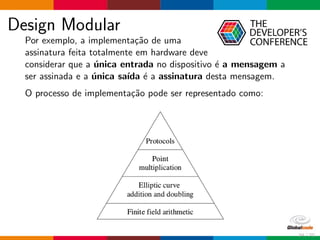

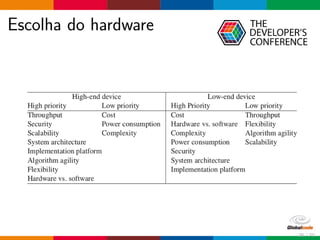

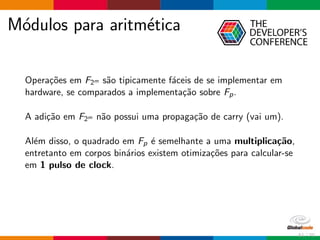

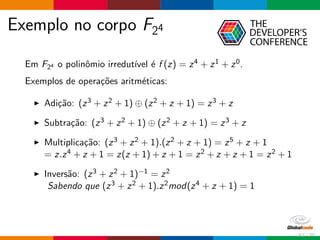

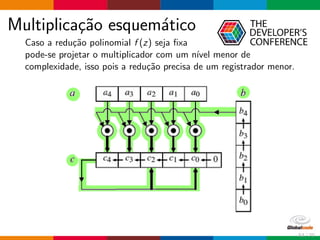

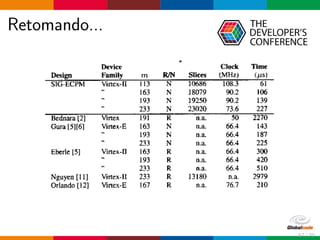

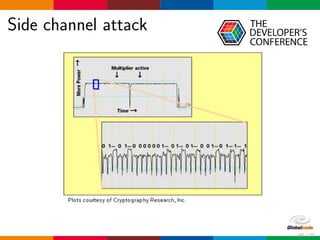

1) O documento discute considerações importantes para construir hardware para criptografia, incluindo custos de operações, módulos em corpos binários e precauções contra ataques conhecidos.

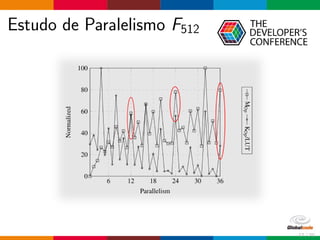

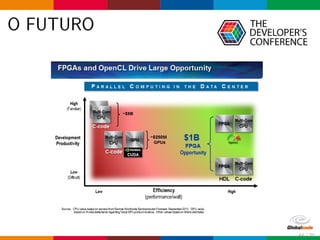

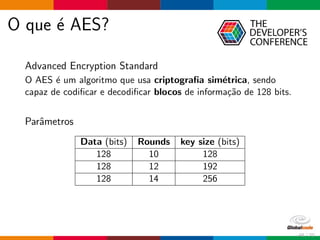

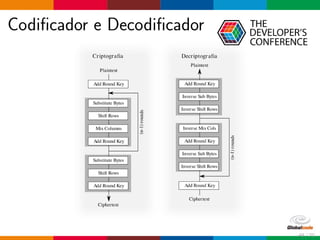

2) É apresentado o AES como um algoritmo criptográfico simétrico e discutidas suas implementações em hardware utilizando FPGAs.

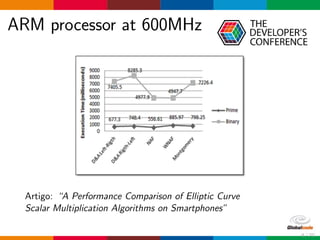

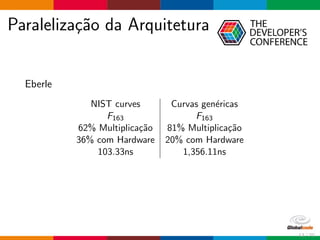

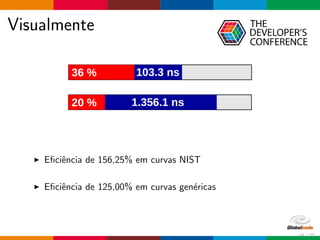

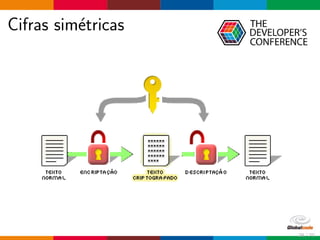

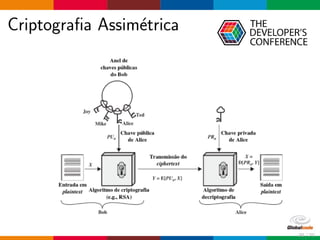

3) São explicados conceitos importantes como criptografia simétrica e assimétrica, e exemplos como RSA e curvas elípticas.