Este documento discute criptografia e segurança da informação. Ele apresenta os fundamentos da área, incluindo jurisdição da informação, sistemas de segurança de dados, ataques a sistemas computacionais e vulnerabilidades. Também aborda técnicas criptográficas, protocolos importantes, algoritmos criptográficos e enfoques para implementação de segurança.

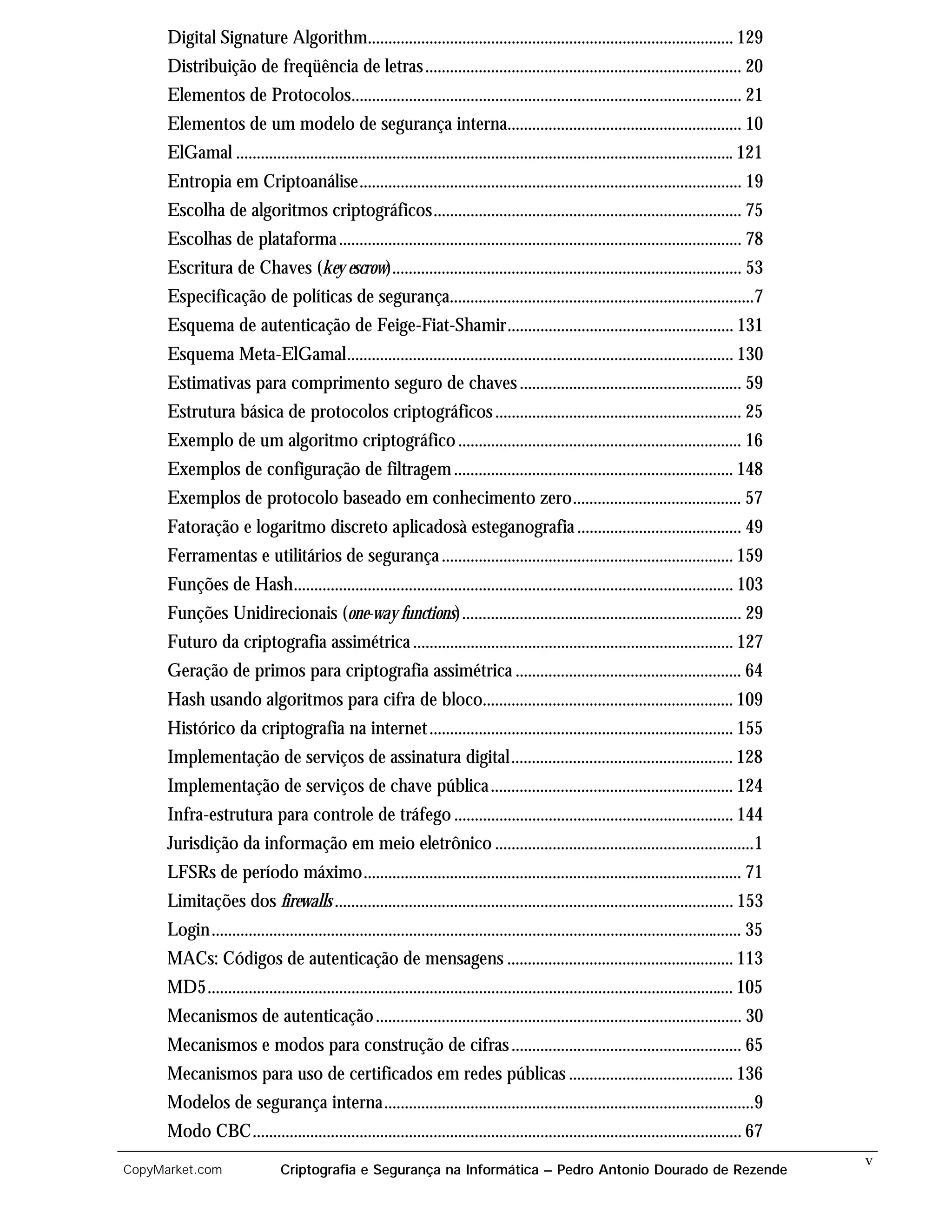

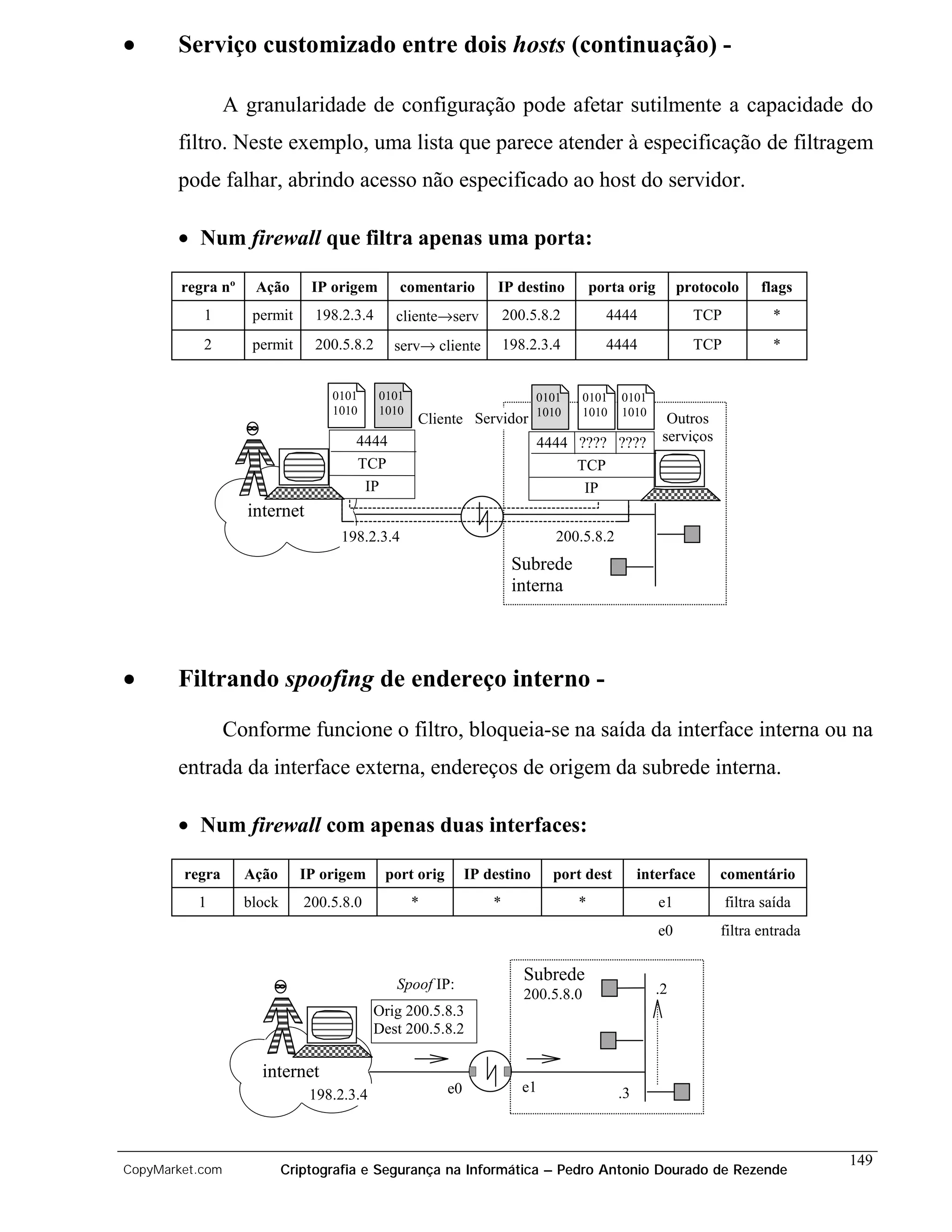

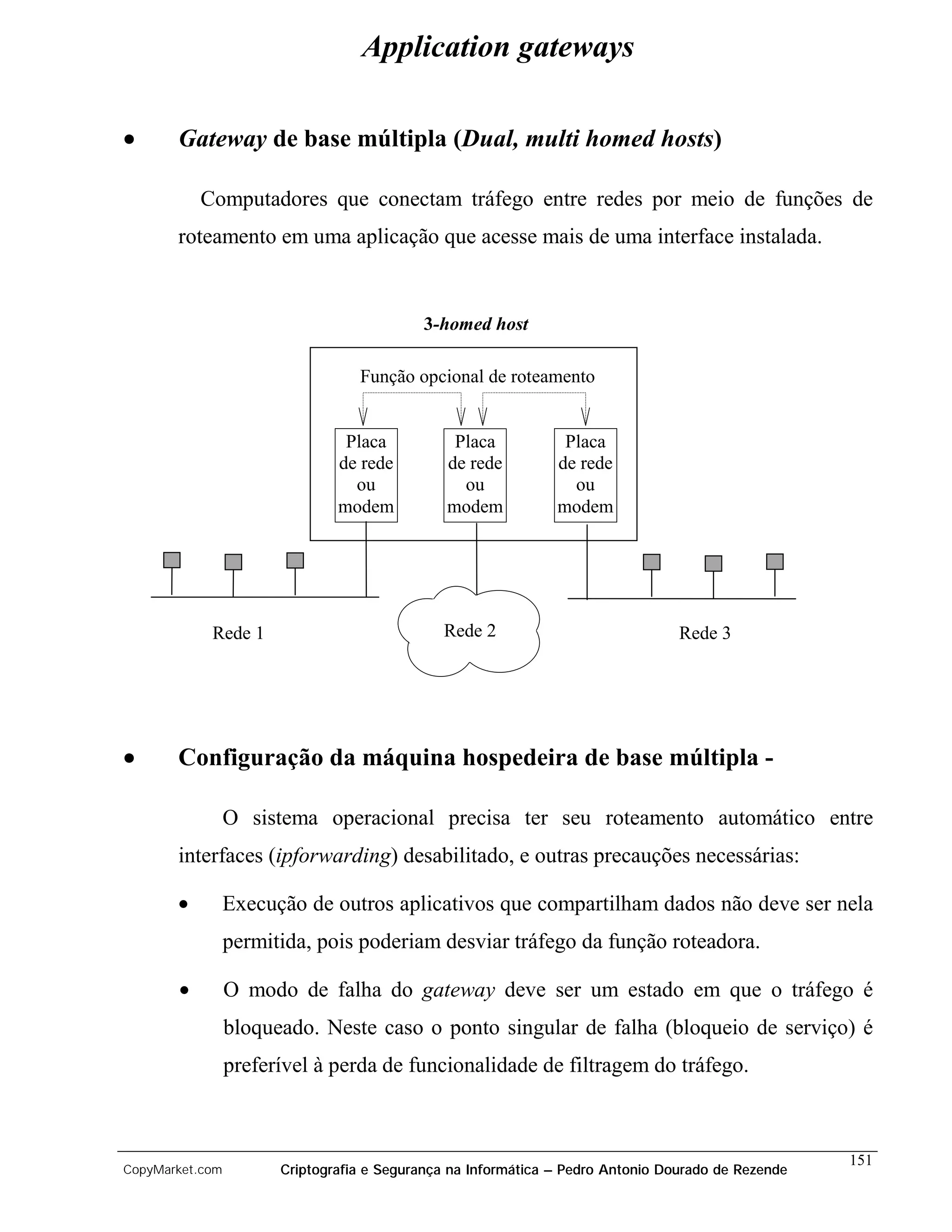

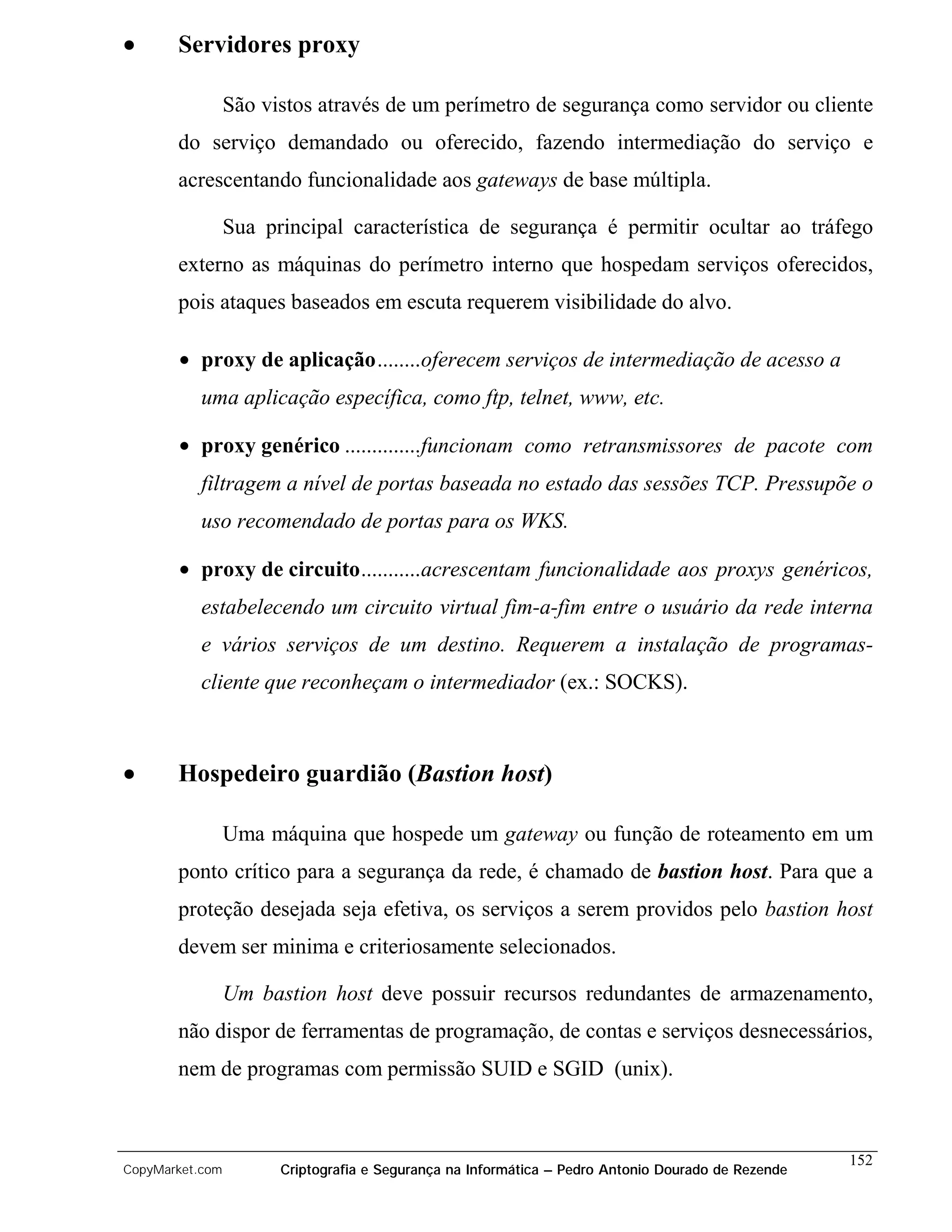

![Cifras para sigilo

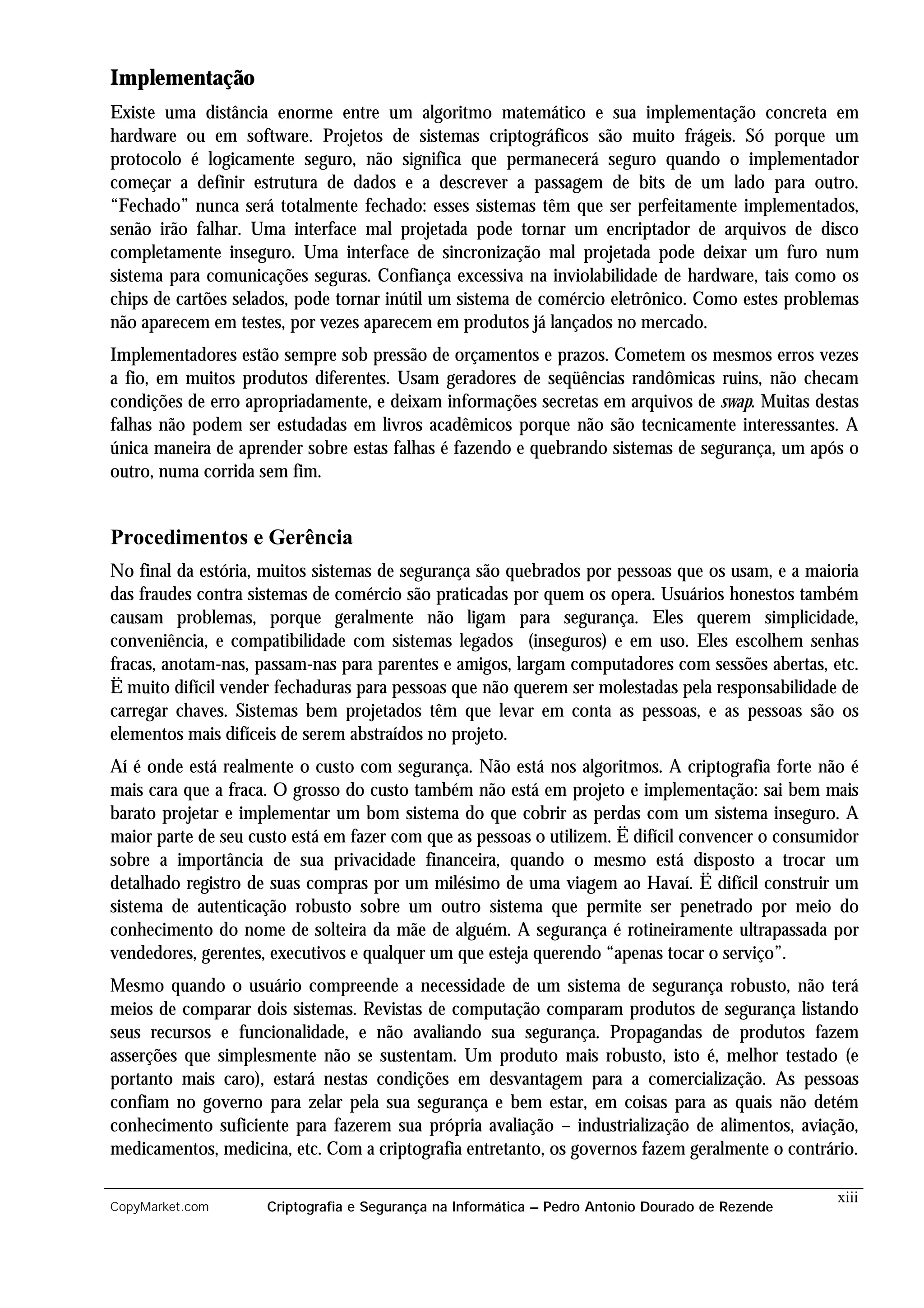

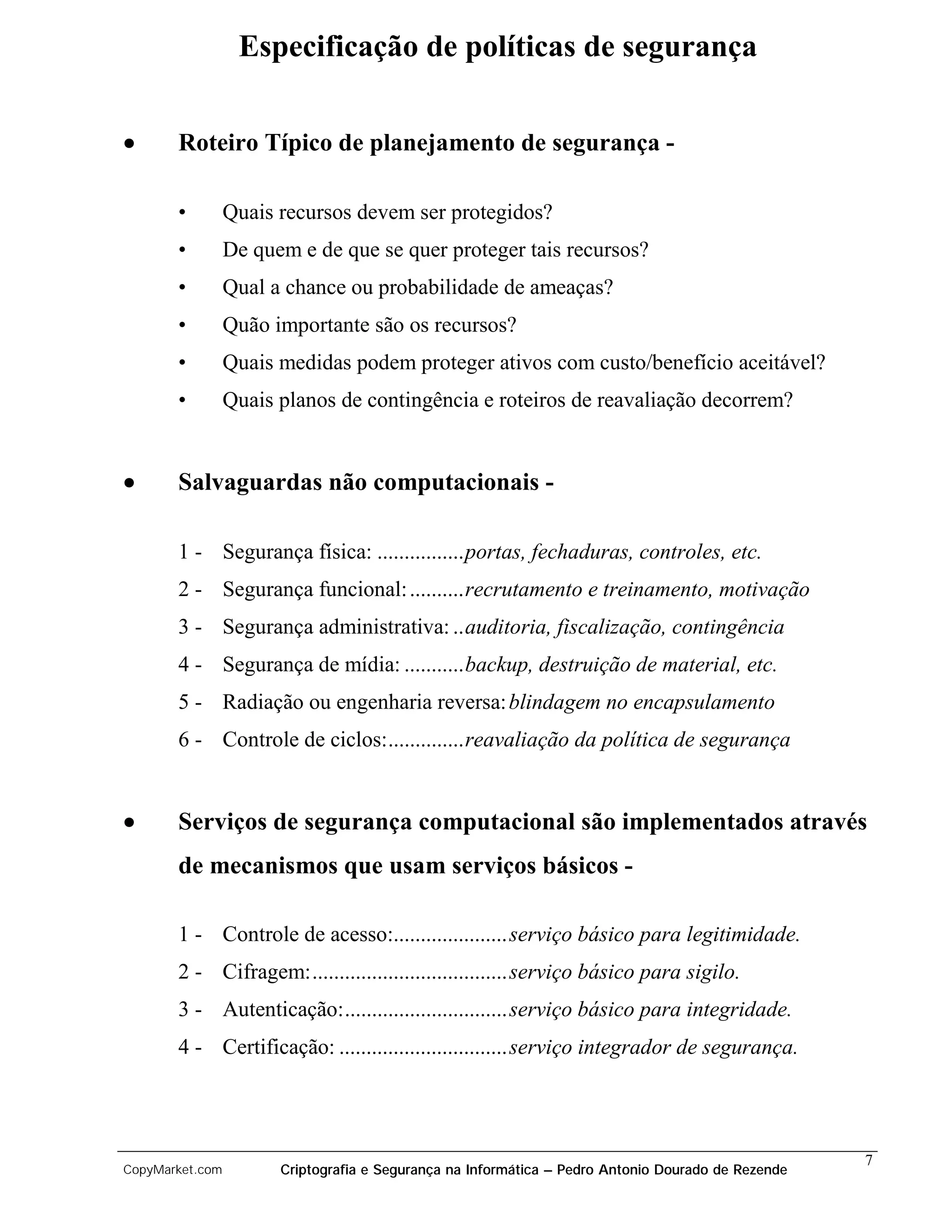

• Criptografia + Criptoanálise = Criptologia

1- Cifra: é uma coleção E de funções inversíveis e: M → C, onde pares (e,e-

1

), e ∈ E são indexados por pares de chaves (e, d) ∈ K, (K=espaço de

chaves, M = mensagens e C = criptogramas) e onde

• E é grande, M* contém todos os textos de uma linguagem;

• ∀m∈M,∀e∈E[e-1(e(m))= m onde c = e(m) despista m ]

(c esconde o conteúdo linguístico veiculado em m);

2- Algoritmo criptográfico: implementação de um serviço básico por meio de

máquina ou programa. Ex: uma cifra executa encriptação [dado (e,m)

calcula e(m)] ou decriptação [dado (d,c) calcula e-1(c)]

3- Criptografia: é a arte de construir algoritmos criptográficos seguros.

4- Criptoanálise: é a arte de atacar e quebrar algoritmos criptográficos.

• Classificação de algoritmos criptográficos quanto às premissas

sobre sigilo -

1 - Restrito: Algoritmo não divulgado. Segurança da cifra deriva da

ocultação do algoritmo e das chaves.

2 - Simétrico (cifra de chave secreta): Algoritmo descrito por f:K×M→C

onde f é divulgado e d = e ou facilmente derivável (notação: e=k)

Segurança da cifra deriva de propriedades de f e ocultação de k.

3 - Assimétrico (cifra de chave pública): Algoritmo descrito por f:K×M→C

onde f, e são divulgados e d = g(e). Segurança da cifra deriva de

propriedades de f, g e ocultação de d.

14

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-28-2048.jpg)

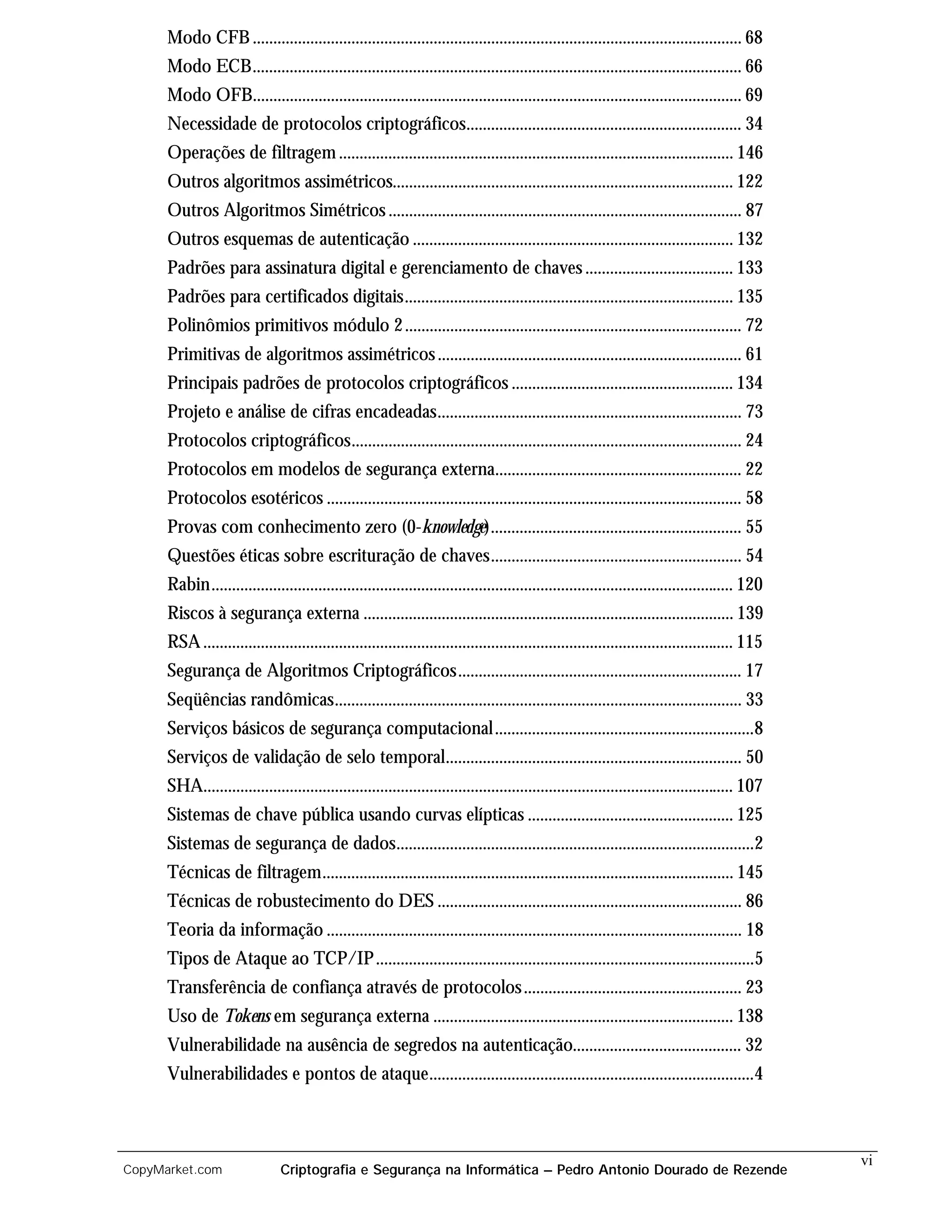

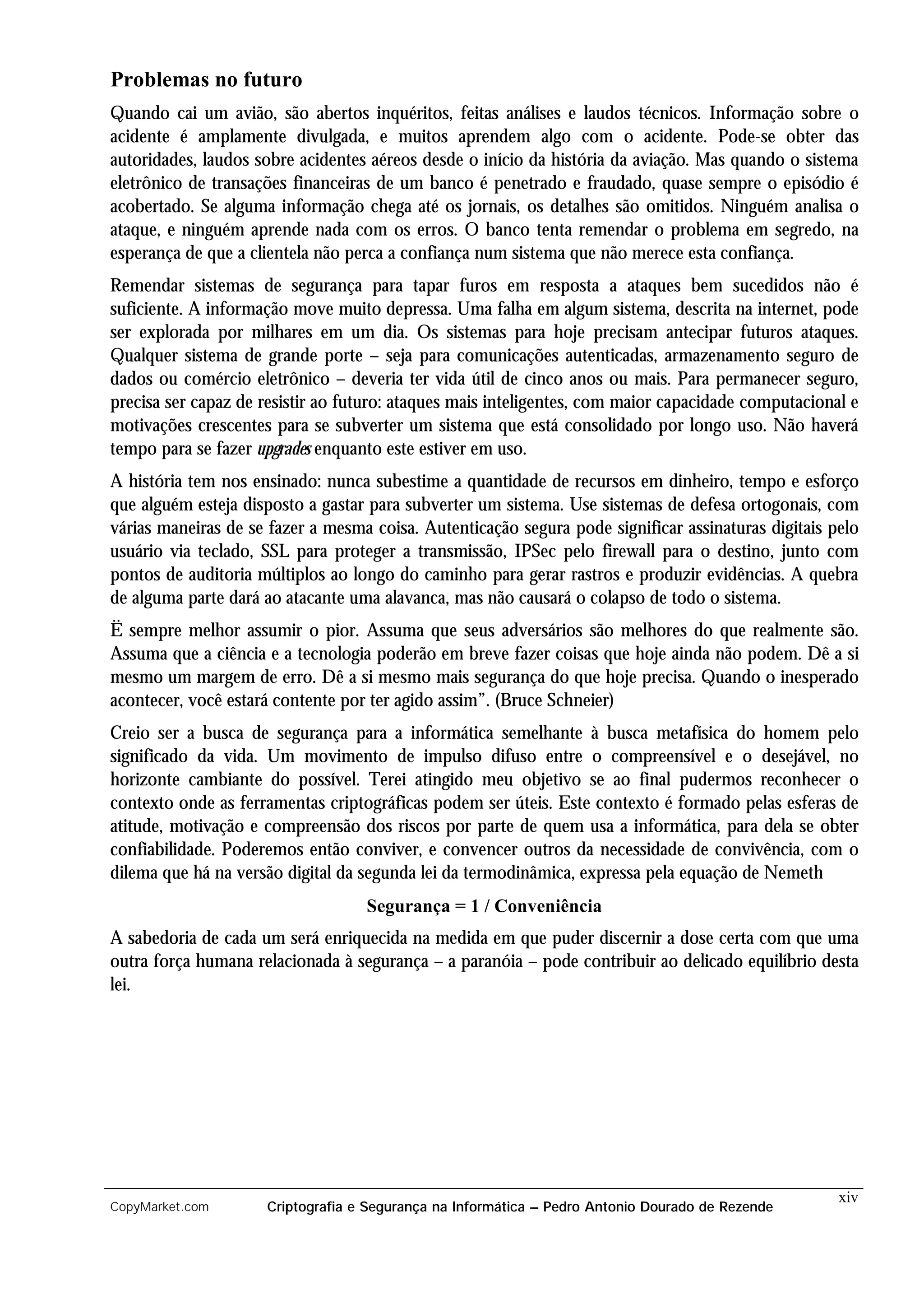

![Criptografia Pré-computacional

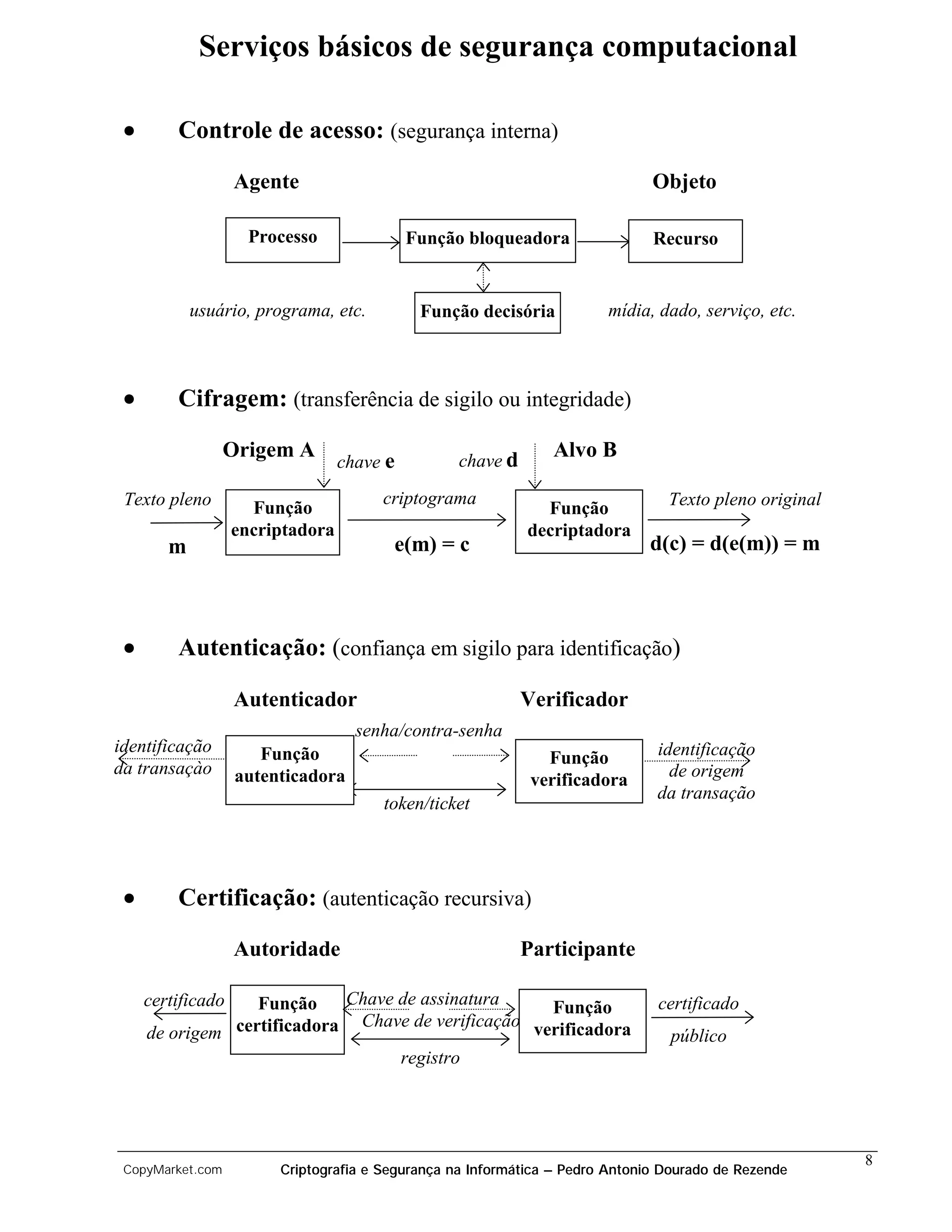

• Cifras de substituição -

1 - Monoalfabética:......M=Σ= alfabeto da linguagem [Σ = { ,A,B,...,Z}].

Ex: rotação de k posições em Σ. (cifra do imperador César)

2 - Homofônica:............monoalfabética contendo escolhas.

(parecida com códigos de recuperação de erros)

n

3 - Poligrâmica: ............M=C=Σ onde Σ é o alfabeto da linguagem.

Ex.: código de compactação de Huffman, onde Σ = ASCII.

4 - Polialfabética: .........composta por n substituições monoalfabéticas, onde

n é chamado período da cifra. Usadas a partir de 1538.

n

Ex: Caso especial da cifra de Vigenère onde M=C=K=Σ , f=⊕

(f = soma bit a bit módulo 2 = “ou” exclusivo = XOR).

5 - One-time pad: .........polialfabética onde n é limite para o tamanho das

mensagens m, e cada chave k é usada apenas uma vez.

• Cifras de transposição (usadas na 1ª guerra mundial) -

n n

M=C=Σ ; E ⊆ σ(Σ ): cifra onde a encriptação e é uma permutação de n

caracteres de m, e d sua inversa.

• Cifras calculadas com rotores eletromecânicos -

(Usadas de 1920 até o final da 2ª guerra mundial)

Máquinas inspiradas no odômetro, implementam substituições

polialfabéticas de períodos extremamente longos.

15

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-29-2048.jpg)

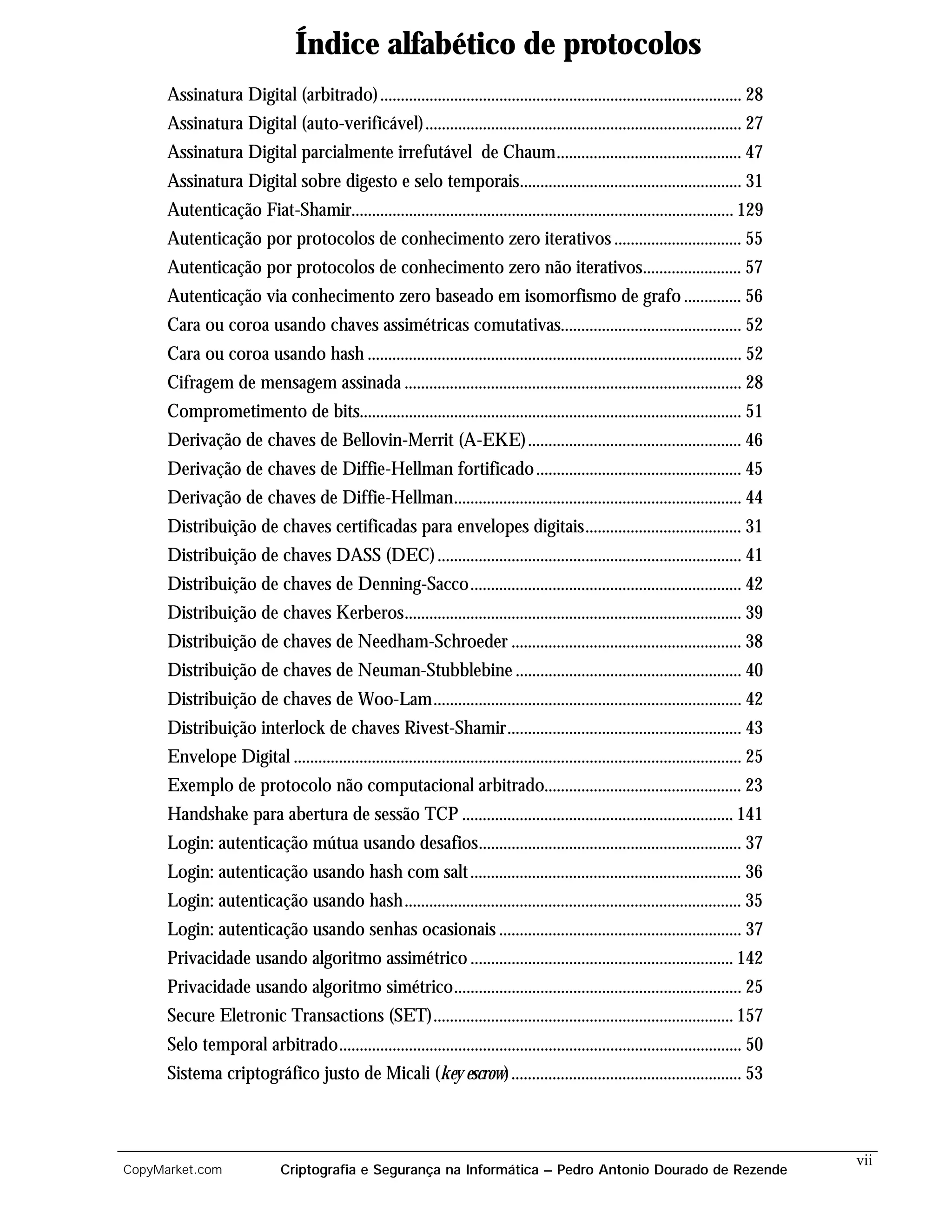

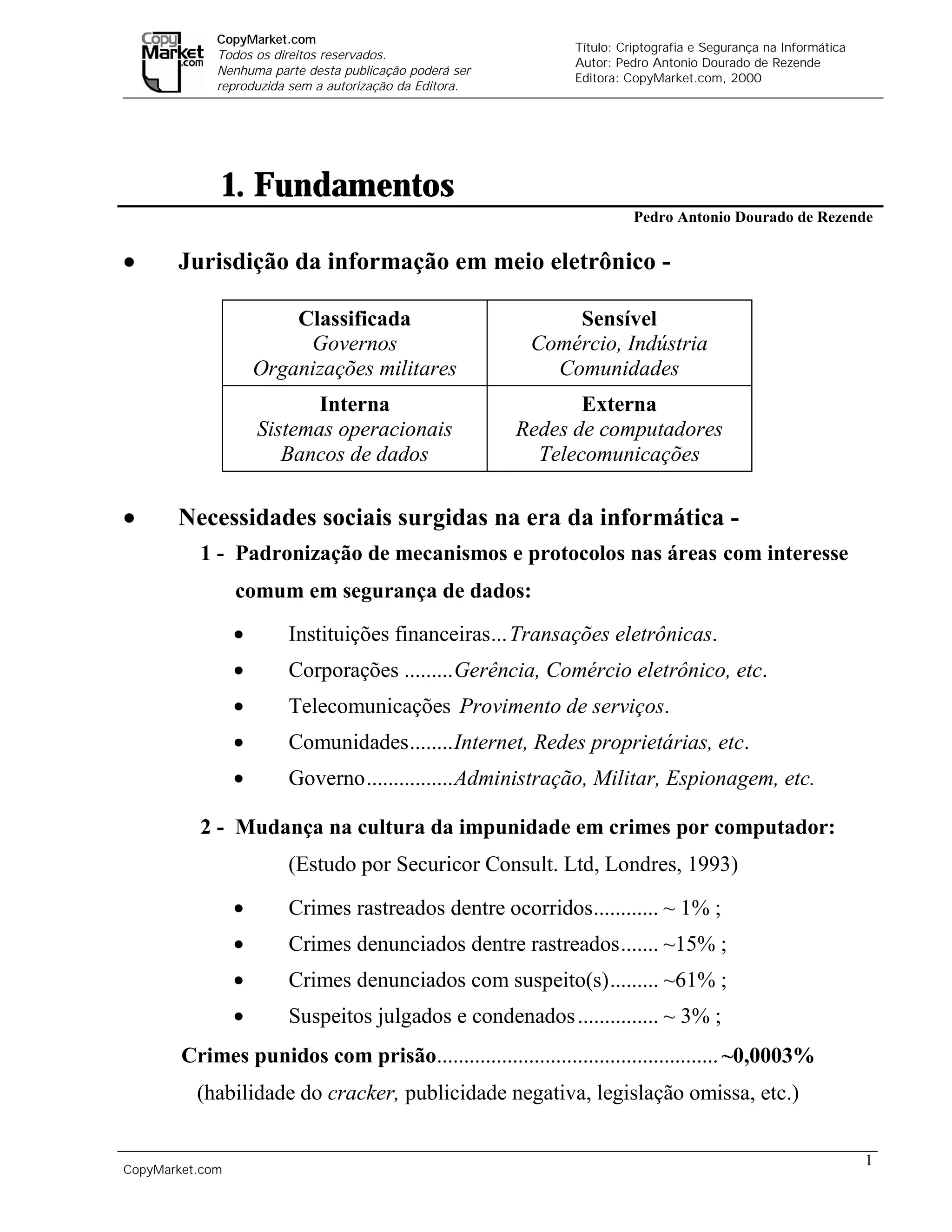

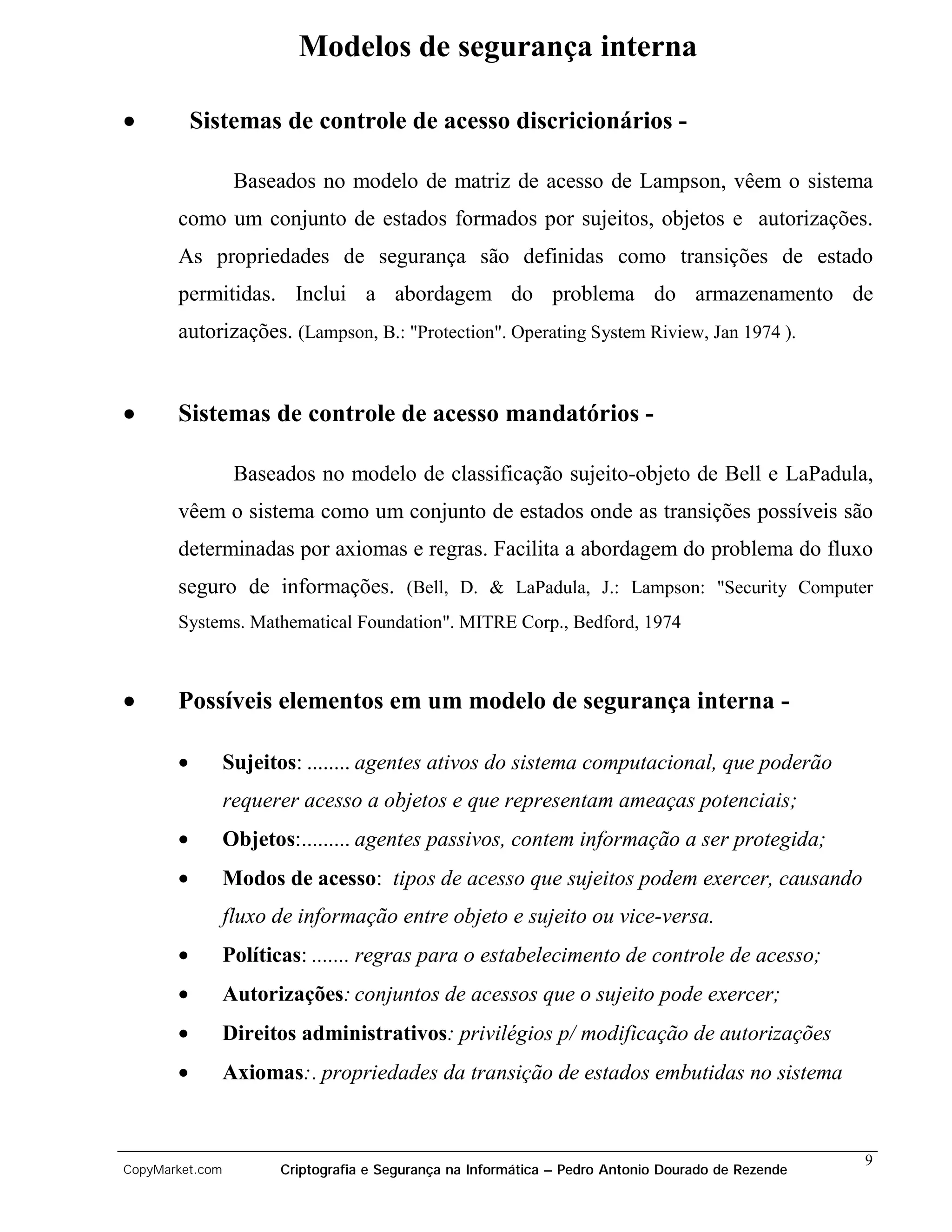

![Exemplo de um algoritmo criptográfico

• Implementação em C da cifra de Vigenère onde

f(k,m) = k XOR m

/* uso:cripto chave arquivo_entrada arquivo_saida */

void main (int argc, char *argv[])

{

FILE *entrada, *saida;

char *key;

int c;

/*programa*/

if ((key = argv[1]) && *key!=’0’) {

if ((entrada = fopen(argv[2],”rb”))!=NULL) {

if ((saida = fopen(argv[3],”wb”))!=NULL) {

while((c = getc(entrada))!=EOF) {

if (!*key) key = argv[1];

c ^= *(key++); /*XOR*/

putc(c,saida);

}

fclose(saida);

}

fclose(entrada);

}

}

}

Considerada segura até 1920, quando foi descoberto método de ataque

estatísticobaseado na frequência de coincidências em deslocamentos sucessivos.

16

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-30-2048.jpg)

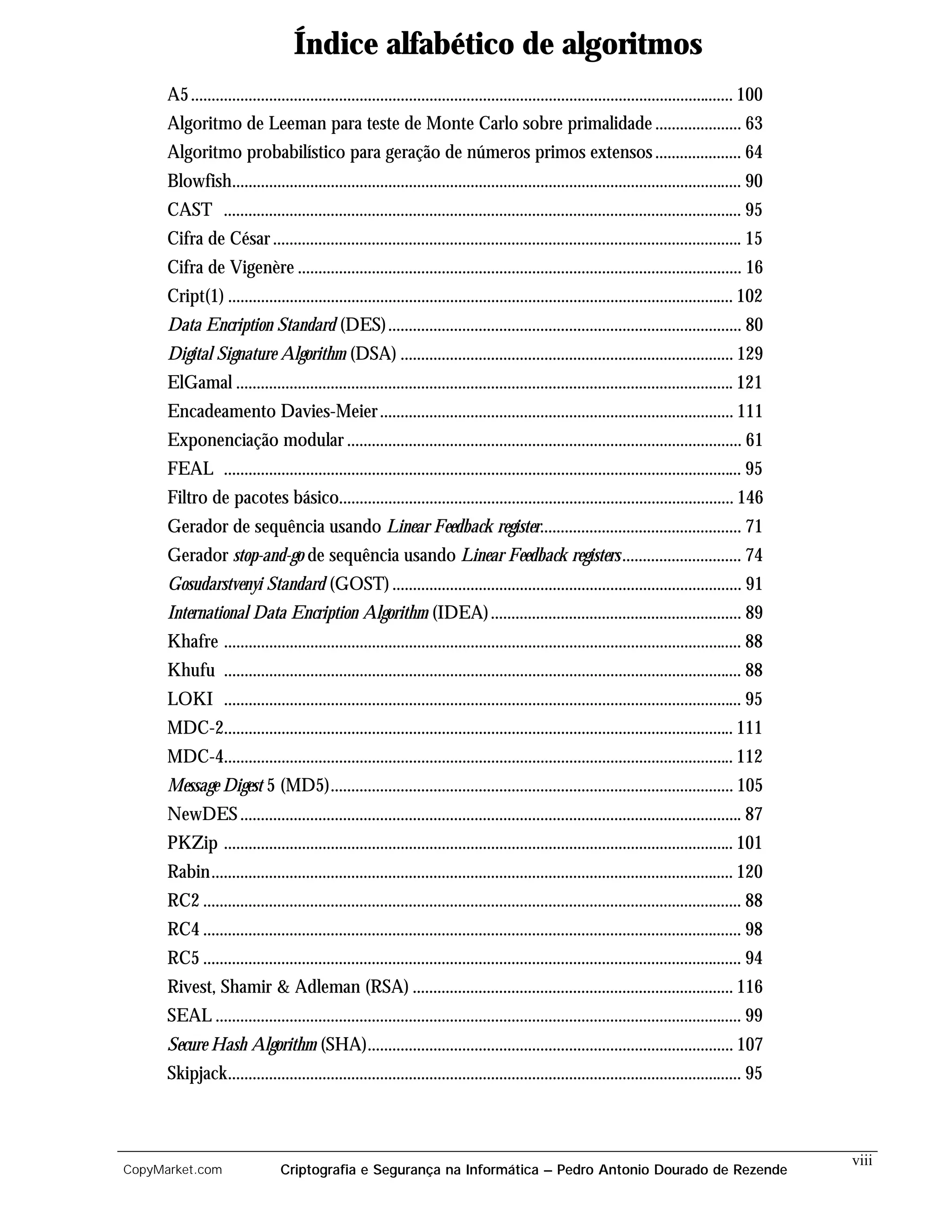

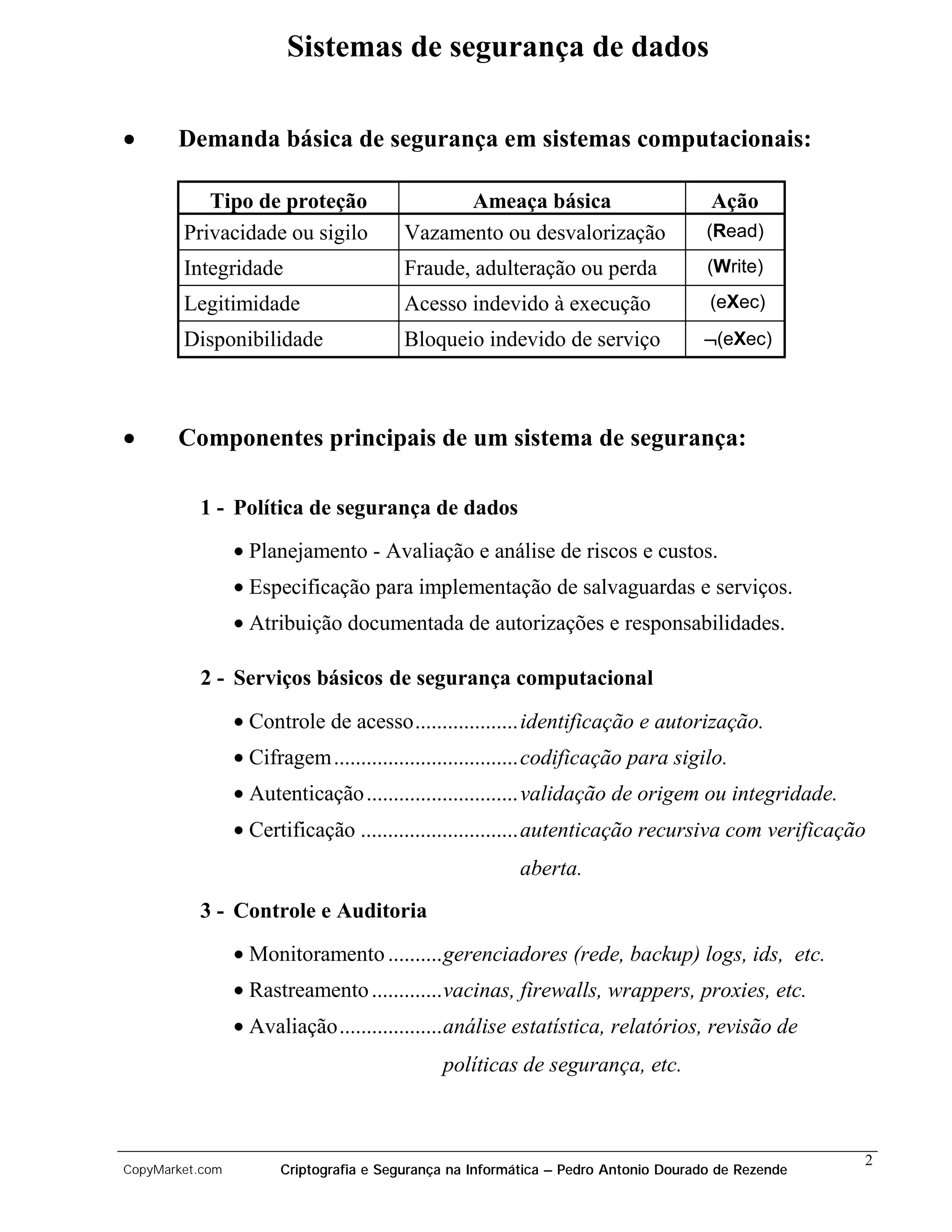

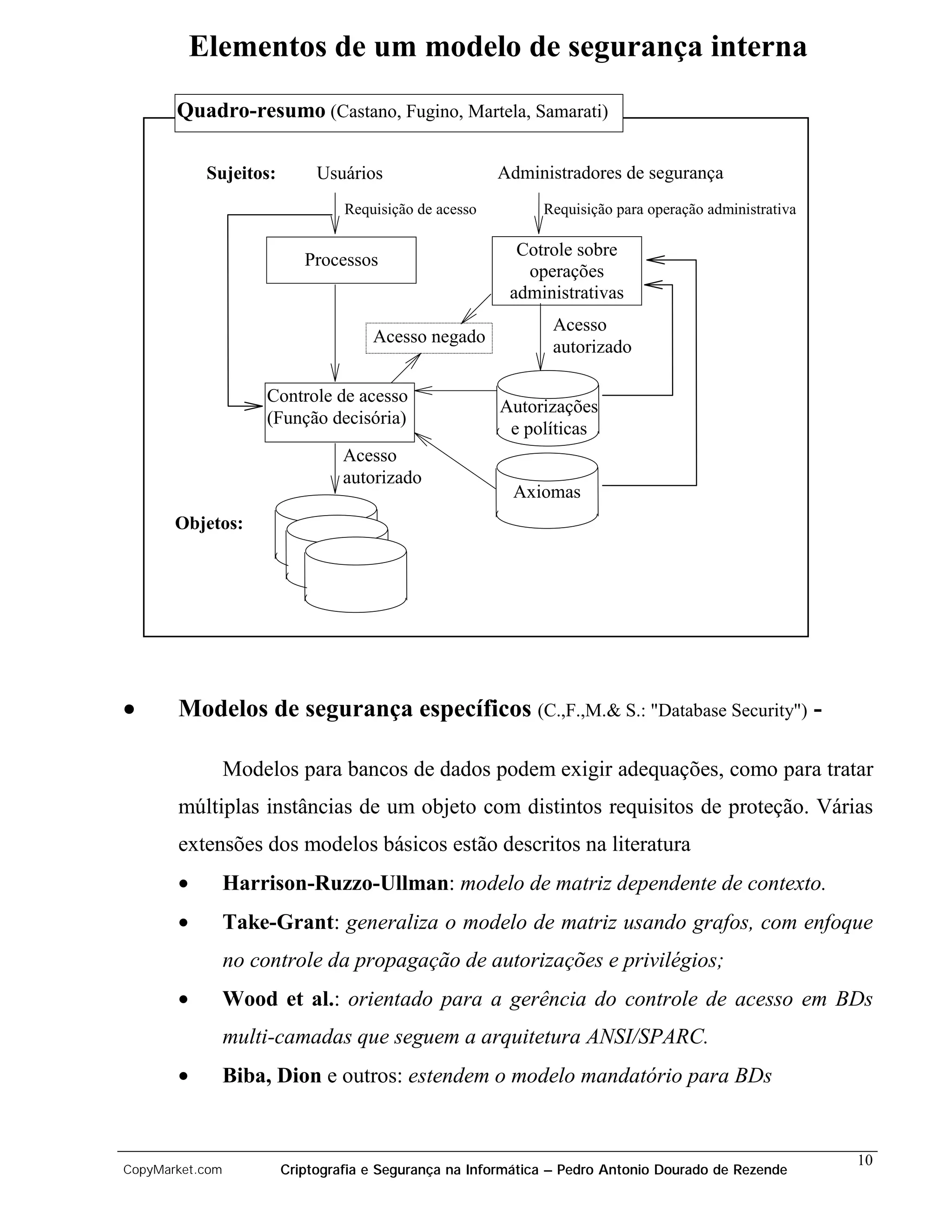

![Segurança de Algoritmos Criptográficos

• Ameaças da Criptoanálise:

Neutralização do despiste lingüístico ou da ocultação de chaves que

constituem a segurança de uma cifra.

• Tipos de ataques a cifras (em ordem cresceste de severidade) -

1 - Criptograma conhecido: acesso a instâncias e(mi) [i = 1,2,3...]

2 - Texto pleno conhecido: ..acesso a instâncias de pares mi, e(mi)

3 - Texto pleno escolhido:....acesso a escolhas de mi em e(mi)

4 - Texto pleno adaptativo: .escolhas iterativas de mi em e(mi)

5 - Chave comparada:..........acesso a instâncias mi, e1(mi), e2(mi),...

6 - Chave comprometida:....suborno, extorsão, roubo, vazamento de d.

• Tipos de ameaça a algoritmos criptográficos -

(em ordem crescente de severidade)

1 - Dedução de informação: ..analista ganha informação sobre bits de uma

chave, formato ou estatística de um texto encriptado.

2 - Dedução local:...................analista descobre o texto pleno de um

criptograma c interceptado.

3 - Dedução global: ................analista descobre algoritmo alternativo que

calcula e-1(c), sem conhecimento de d.

4 - Quebra total:.....................analista descobre método eficiente para obter

as chaves de decriptação d

17

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-31-2048.jpg)

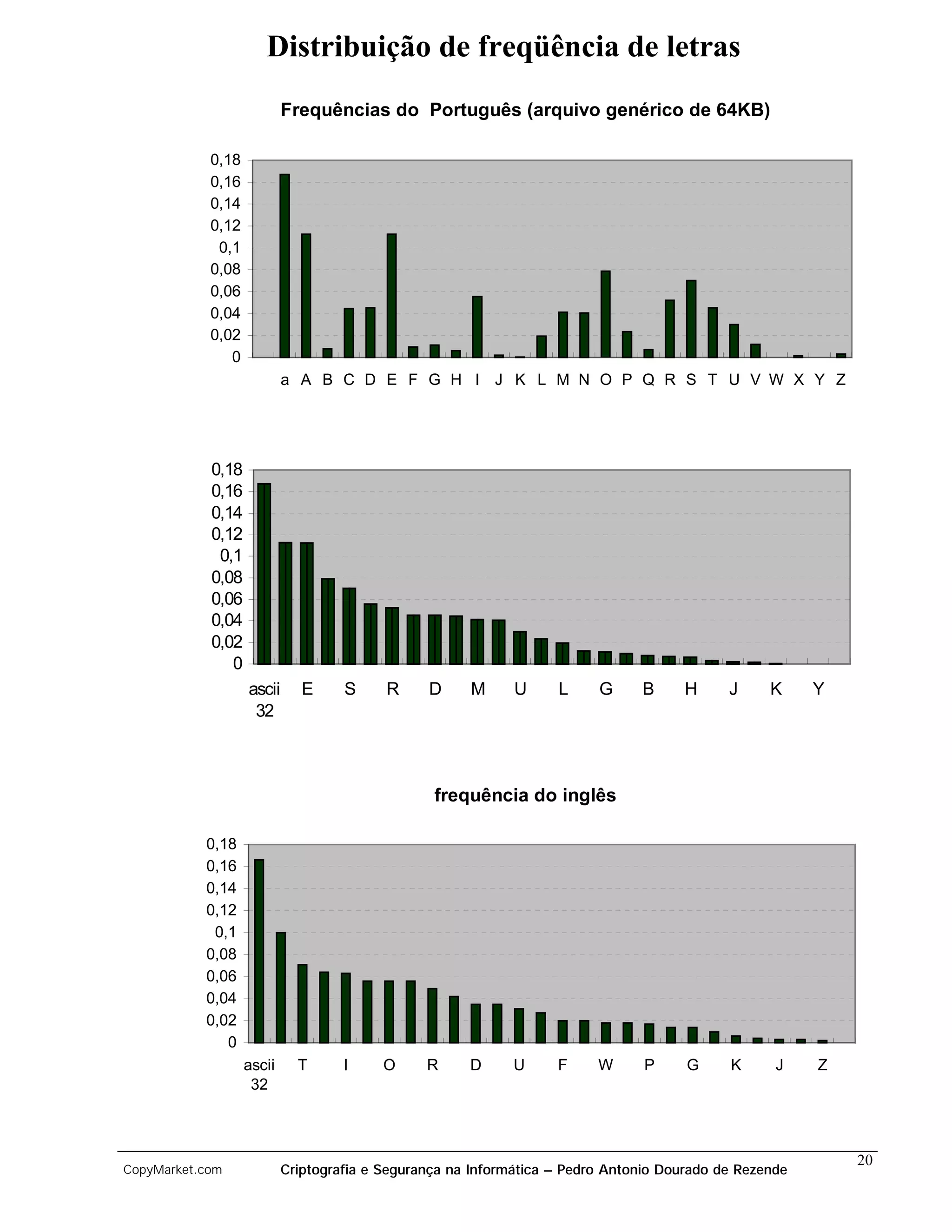

![Entropia em Criptoanálise

• Taxa r de uma linguagem natural:

r = H(m)/|m|

Razão média entre entropia e comprimento de sentenças m na linguagem.

• Redundância DL de uma linguagem L:

DL = log2( |Σ| )-rL

A redundância relativa dL = DL/log2(|Σ|) é proporcional ao desvio

padrão na distribuição de freqüência de letras em sentenças, e à densidade de

sentenças de L em Σ*.

• Estimativas de taxa e redundância da lingua inglesa (Schneier)

rENG ≅ 1.3 bits / letra [Σ = { ,A,B,...,Z}]

DENG ≅ 3.4 bits / letra [ Σ = { ,A,B,...,Z}]; 6.7 bits / caracter [ Σ = ASCII]

• Distância de Unicidade UK de um sistema criptográfico

O quantidade de possíveis significados de um criptograma gerado por uma

chave de K e uma mensagem de comprimento n é dado pela formula

(H(K)- dLn)

2 +1.

UK é o valor estimado para n aproximar de 1 esta quantidade:

UK = H(K)/dL

Cifragens de comprimento menor que UK não podem ser deduzidas.

19

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-33-2048.jpg)

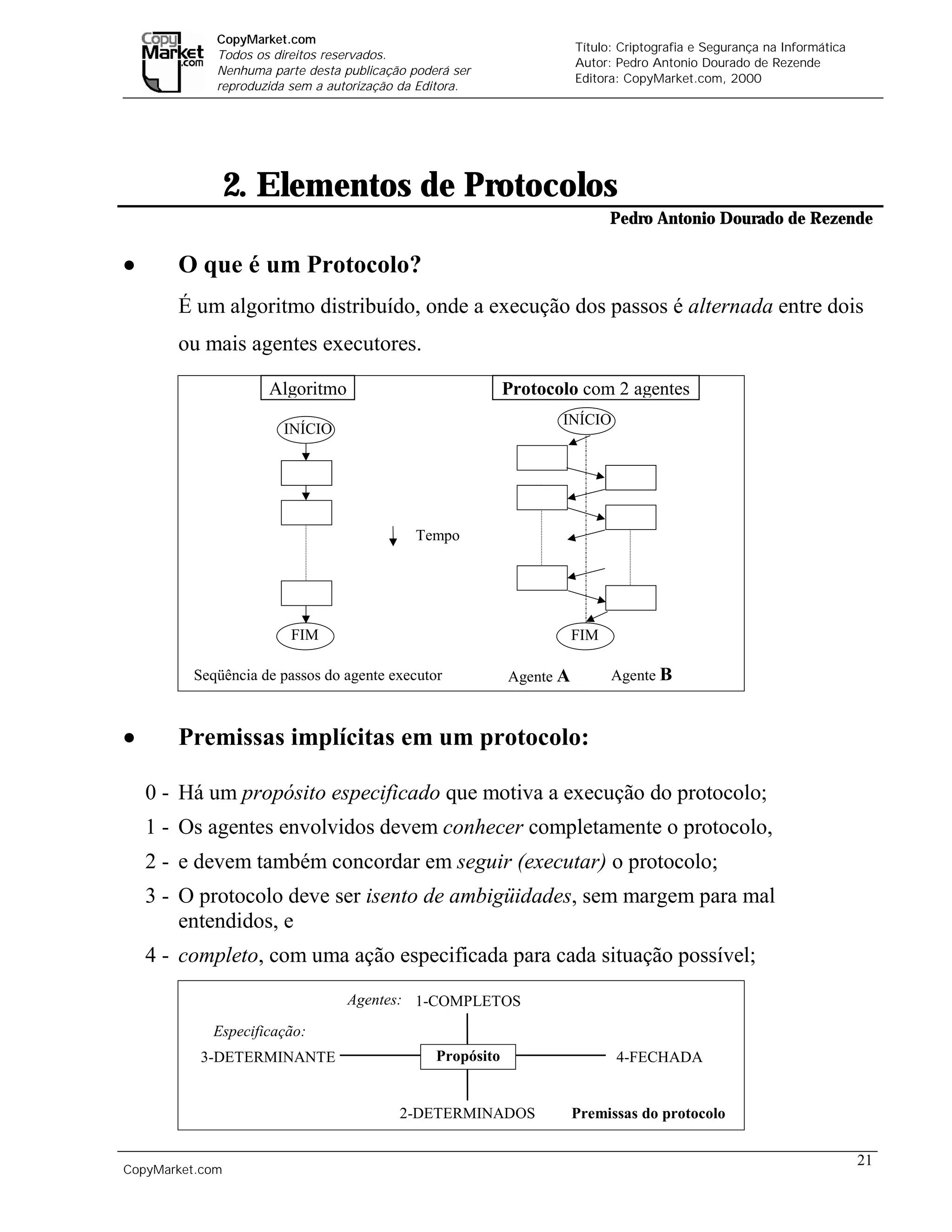

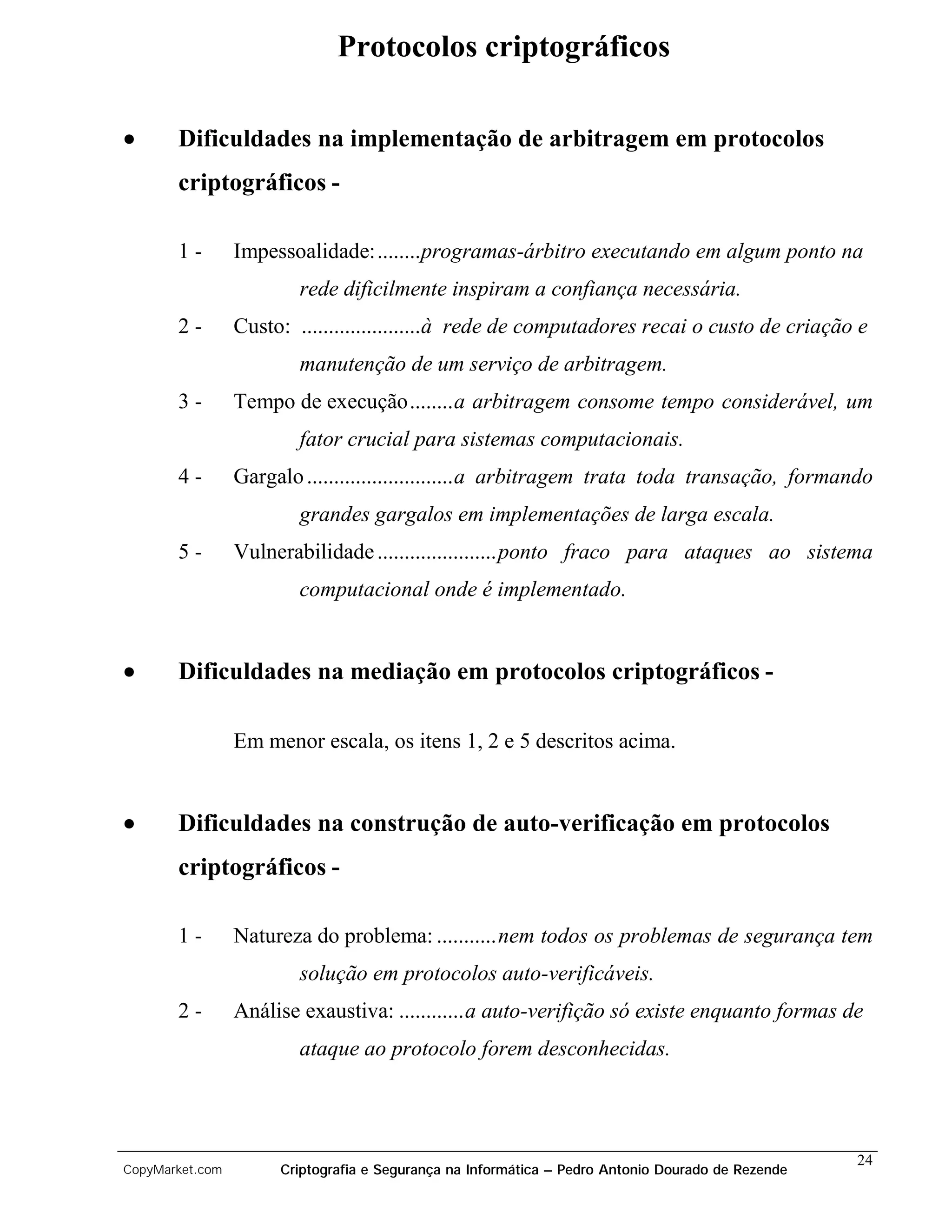

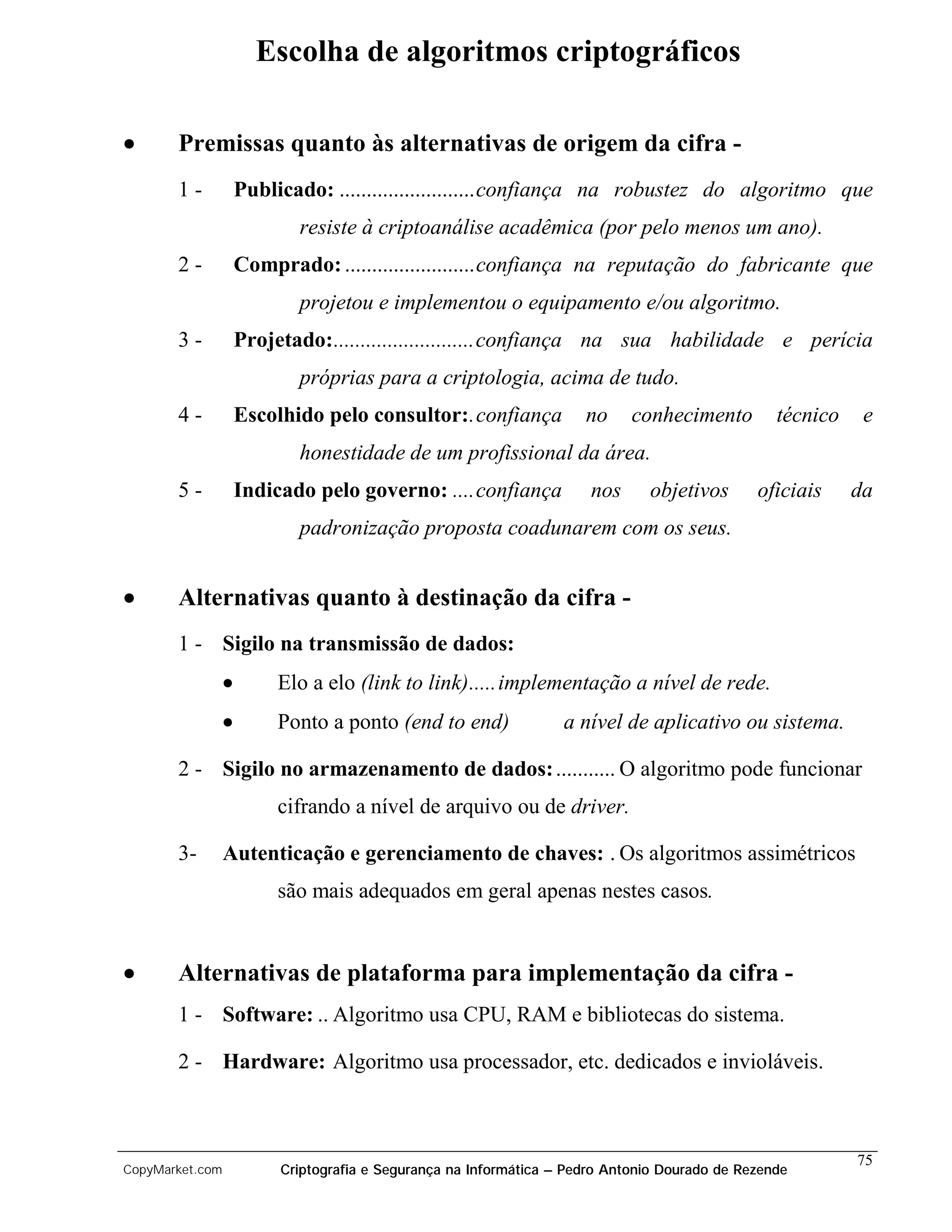

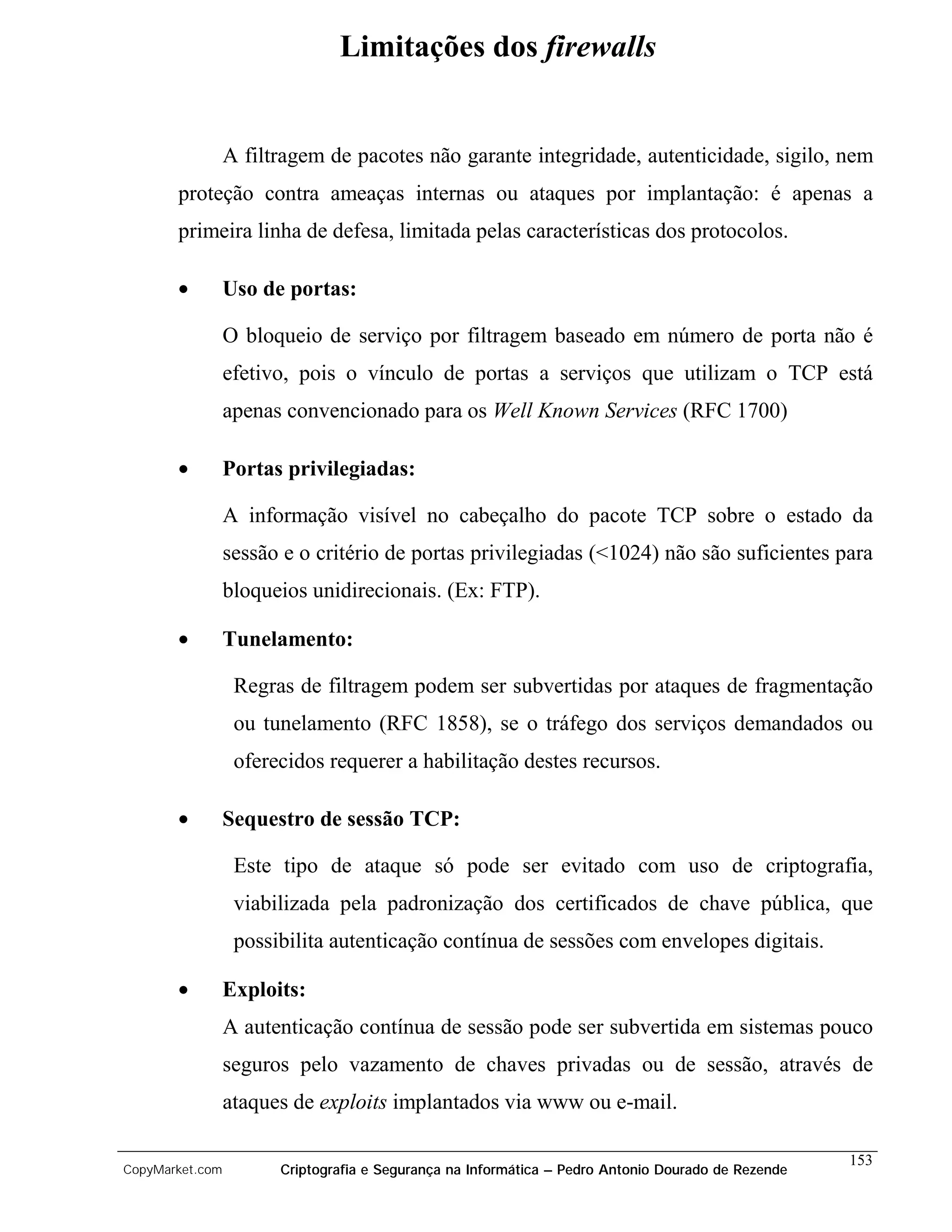

![Estrutura básica de protocolos criptográficos

• Sigilo na comunicação em rede -

I: privacidade e controle de acesso usando algoritmo simétrico

(Comunicação via canal seguro)

2: Solicita Gerenciador de 2: Solicita

chave (A,B) chaves chave (A,B)

3: Chave k 3: Chave k

1: Escolhe algoritmo

Agente A 4: criptograma c = k(m) Agente B

7: decripta m’= k(c’) 6: criptograma c' = k(m’) 5: decripta m= k(c)

Premissas e problemas do protocolo I:

a- Os agentes confiam no gerenciador de chaves e um no outro.

b- As chaves devem ser distribuídas em segredo.

c- A privacidade da comunicação requer muitas chaves, com uma

chave individual para cada par de agentes. [n2-n pares]

d- Se a chave for comprometida (roubada, vazada, quebrada,

subornada, extorquida ou vendida), o possuidor da chave poderá

fraudar a comunicação personificando-se como A ou B,

promovendo escuta ativa, spoofing, espelhamento, replay.

e- Não há verificação de fraude por comprometimento de senha.

25

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-39-2048.jpg)

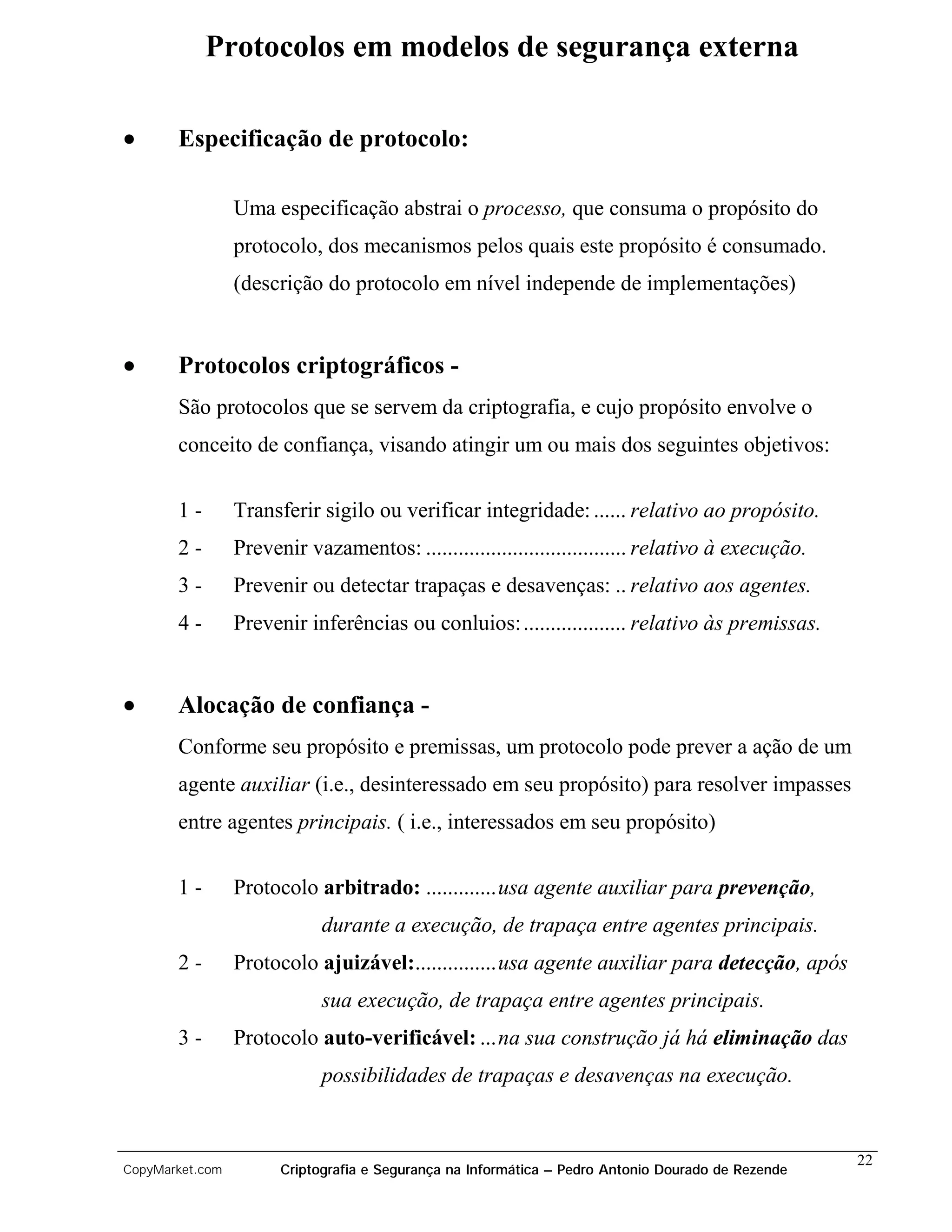

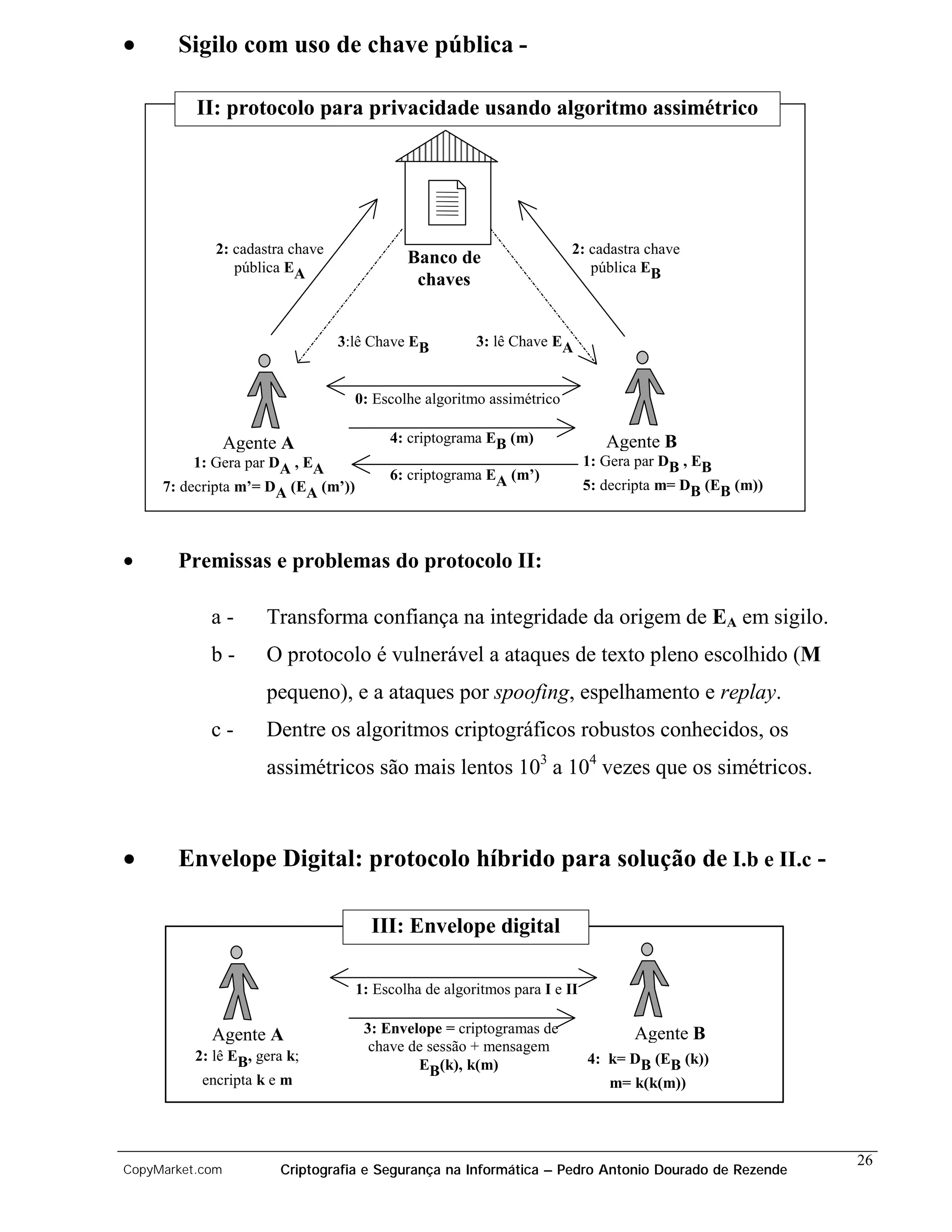

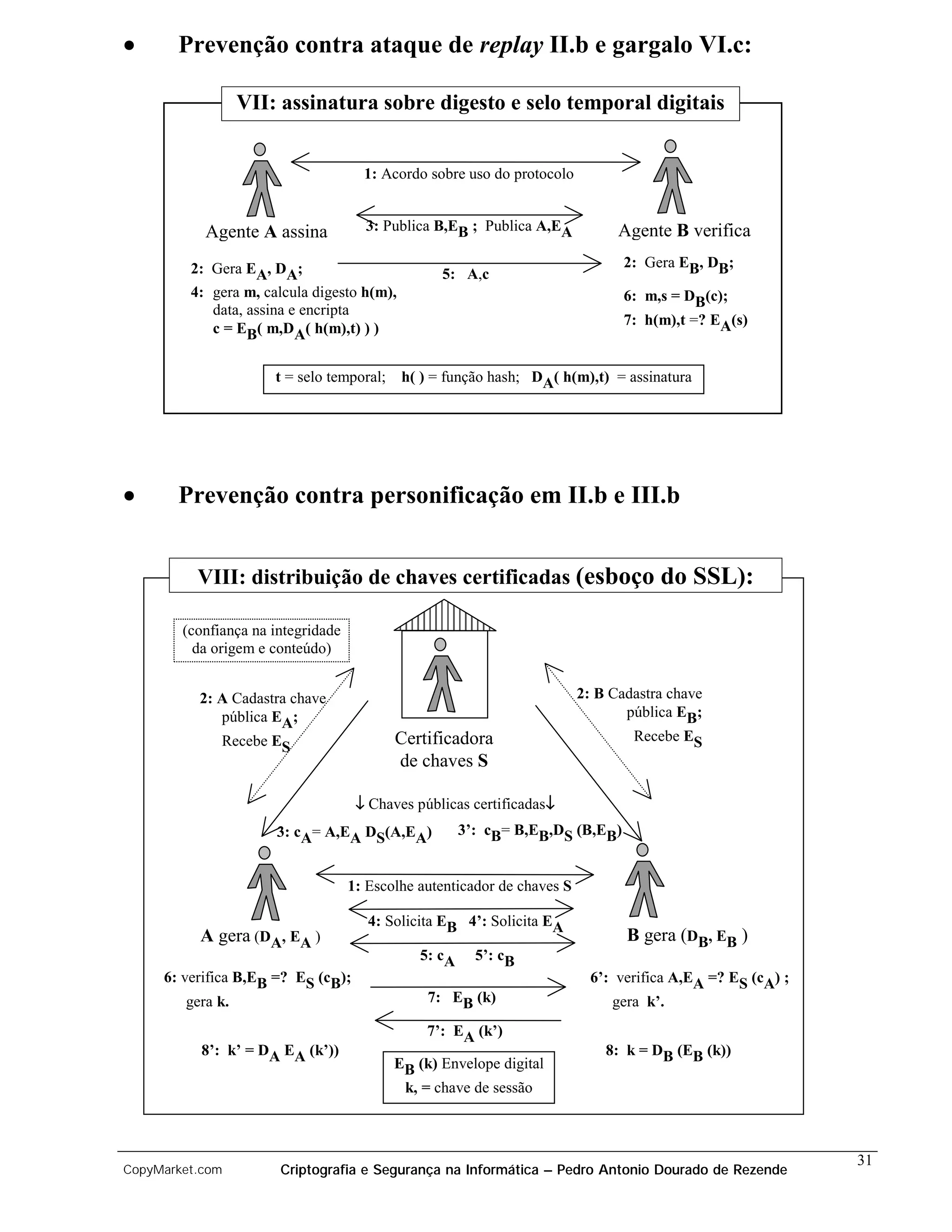

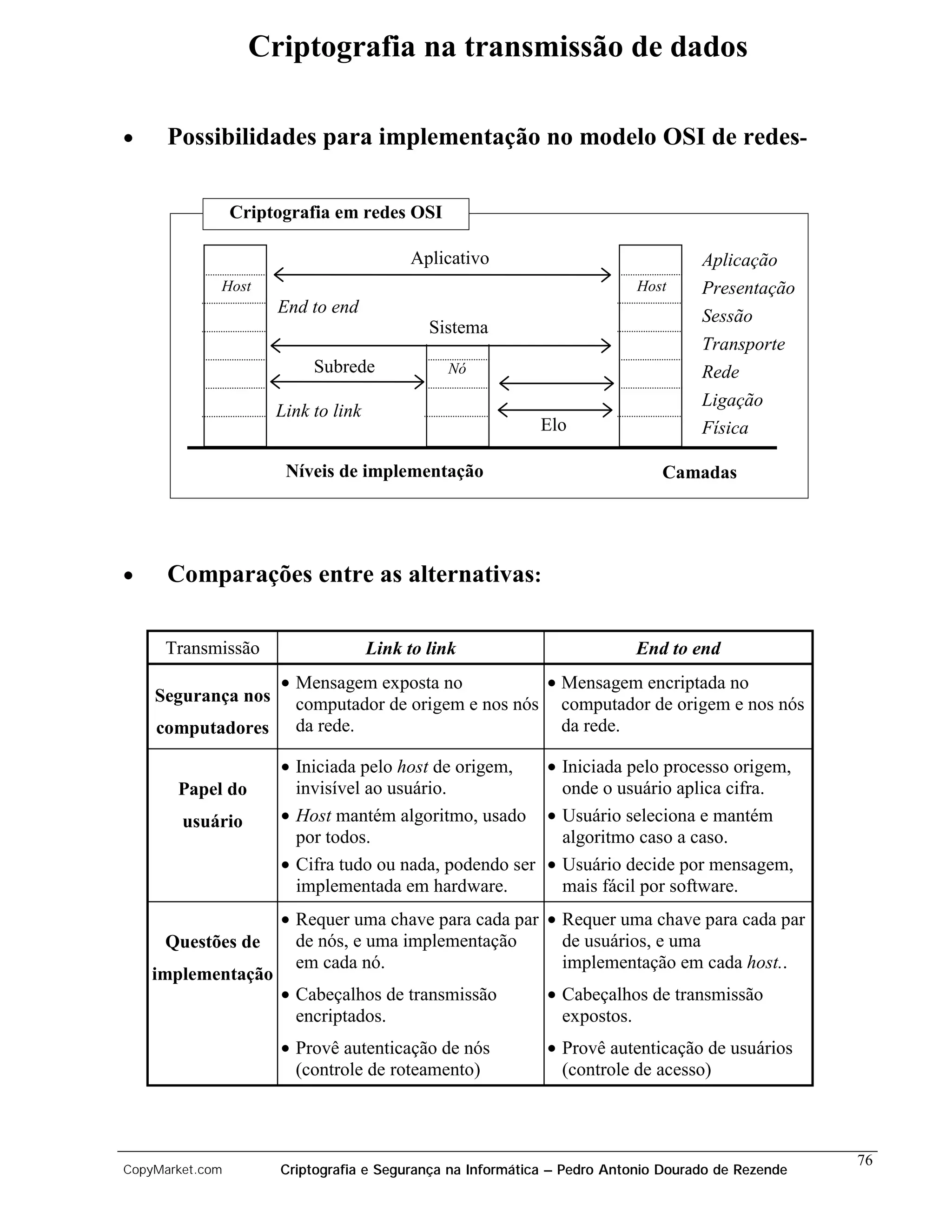

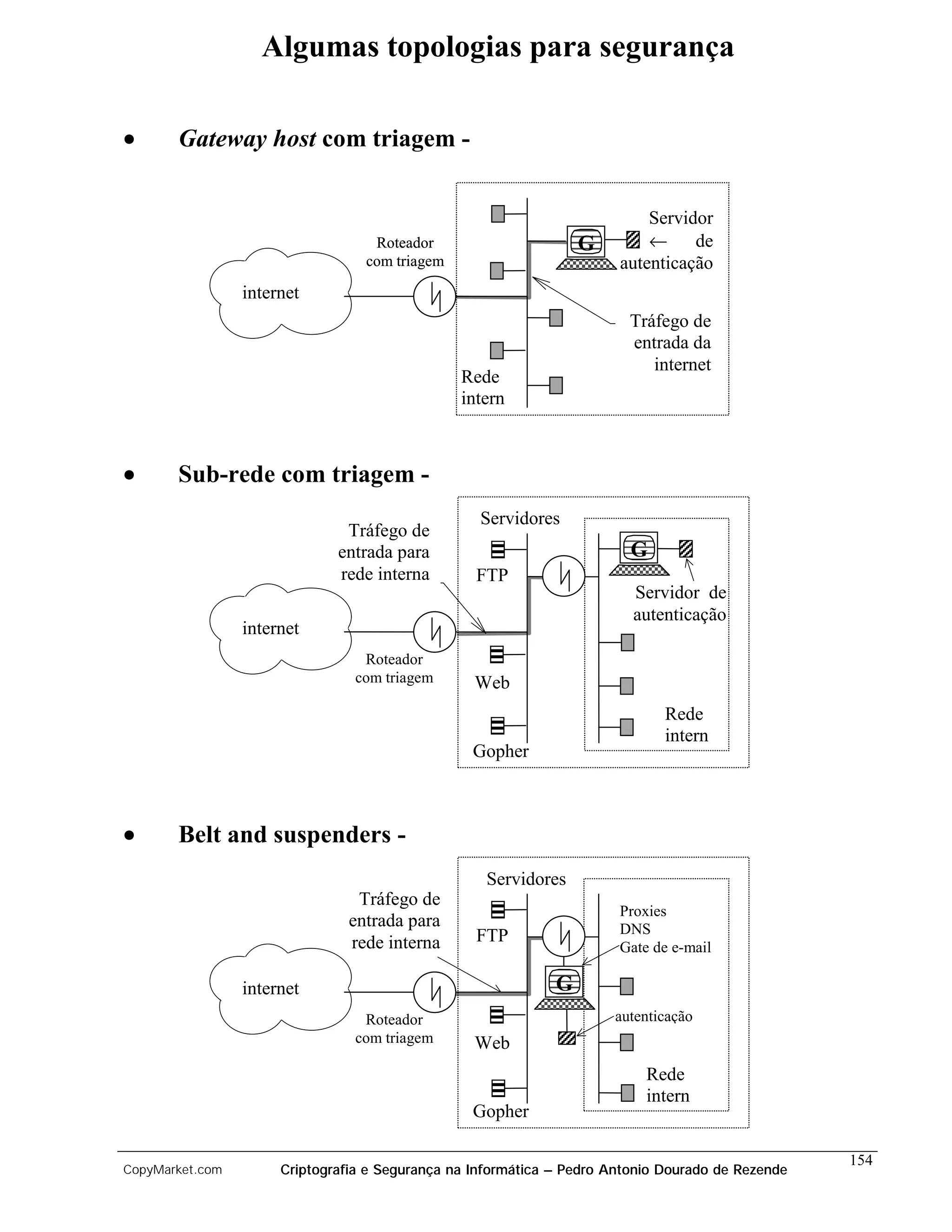

![Vulnerabilidade decorrente da ausência de segredo

compartilhado durante a autenticação

Ataque por espelhamento em II.b, VI.b:

Intruso X oculto

para A finge ser B para B finge ser A

6: m1 = DX (EX (m1)) 9: m2 = DX (EX (m2))

[ “ ” = perda de integridade]

3: escuta chave 5: EX(m1) 8: EX (m2) 3: escuta chave

pública EA pública EB

10: EA(“m2”) 7: EB (“m1”)

4: Falsifica chave E“B” (= EX) 4: Falsifica chave E“A” (= EX)

(Conexão não

autenticada)

1: Escolhe algoritmo, solicita chave pública

2: X intercepta troca de Agente B vaza m2

Agente A vaza m1

chaves públicas

• Resumo do problema da distribuição de chaves criptográficas

a- Espelhamento nos protocolos I e V pode ser feito por personificação do

gerenciador de chaves, e em II, III, IV, VI e VII por escuta ativa. A

segurança dos protocolos que usam chaves públicas depende portanto da

autenticação destas chaves.

b - No protocolo VIII, o intruso precisa antes atacar S falsificando as chaves

de A e B, ou fazer spoofing do servidor de chaves, forjando ES para

habilitar o espelhamento de conexões entre A e B.

c- Um certificado digital é um documento eletrônico assinado por agente

confiável, cujo propósito é transferir confiança na autenticidade, por ele

verificada, de um dado ali contido. (Ex.: chaves públicas em VIII.4)

32

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-46-2048.jpg)

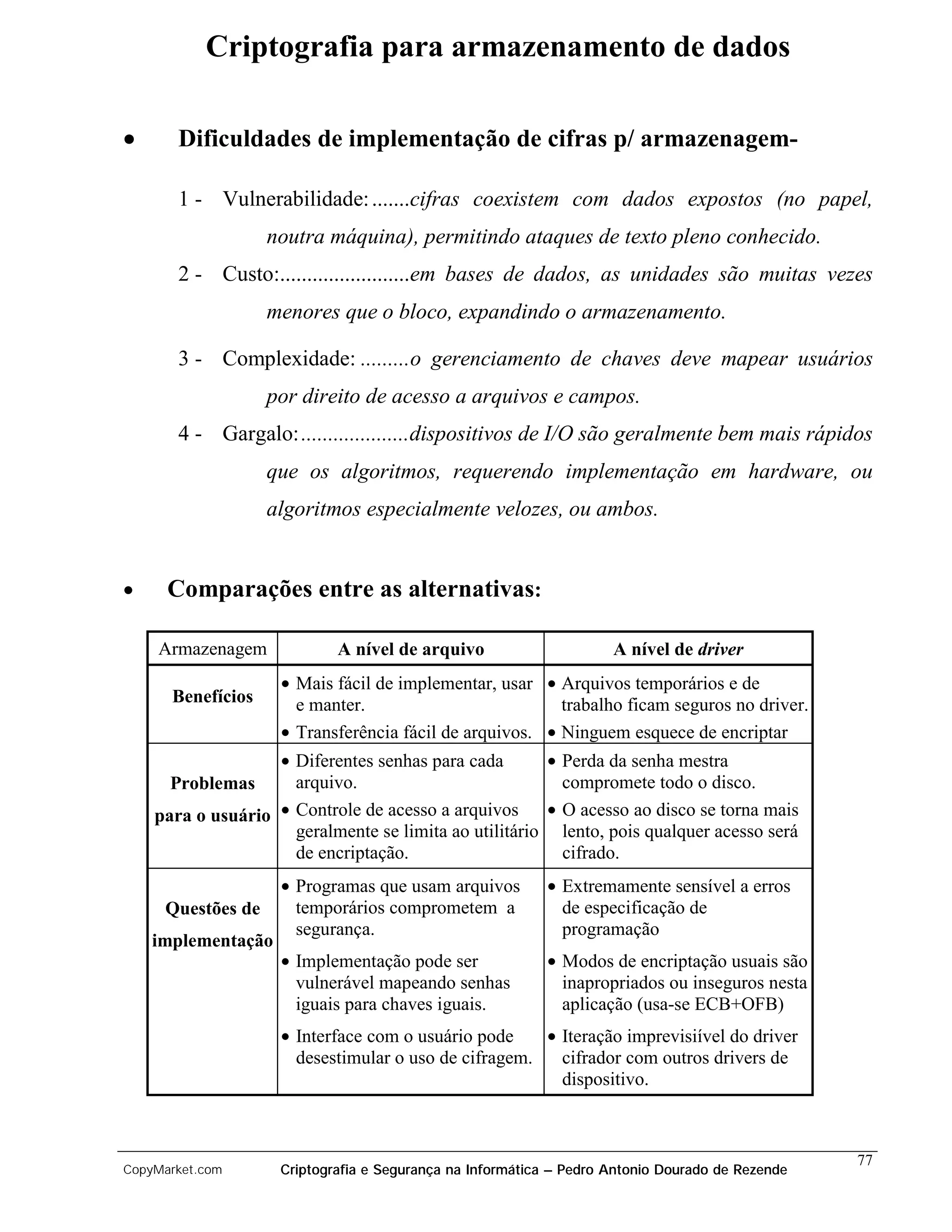

![LFSRs de período máximo

• Escolha da seqüência de captura (Selmer, 1965) -

Para que um LFSR seja de período máximo (2n-1), a configuração do

registrador com bi =1 apenas nas posições de captura deve representar um

polinômio primitivo módulo 2: este polinômio p(x) deve satisfazer

n

• p(x) é irredutível ^ [p(x) | x 2 -1

+1] ^ [ ∀d (d | 2n-1) Þ ¬(p(x) | xd+1) ]

• Exemplo de construção de LFSR de período máximo -

Sabendo que p(x) = x32+x7+x6+x2+1 é primitivo, um LFRS de 32 bits

com sequência tap (32,7,6,2) terá portanto período máximo:

LFSR de 32 bits com período 232-1

VI → shift register →

b32 b31 .... .... .... b9 b8 b7 b6 b5 b4 b3 b2 b1

⊕ (paridade)

A implementação em software deste LFSR pode ser

int LFSR ( ) /*SR representa o shift register */

{

static unsigned long SR=1;/*qualquer valor≠0*/

SR=((((SR>>31)^(SR>>6)^(SR>>5)^(SR>>1))

& 0x00000001)<<31) | (SR>>1);

return SR & 0x00000001;

}

71

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-85-2048.jpg)

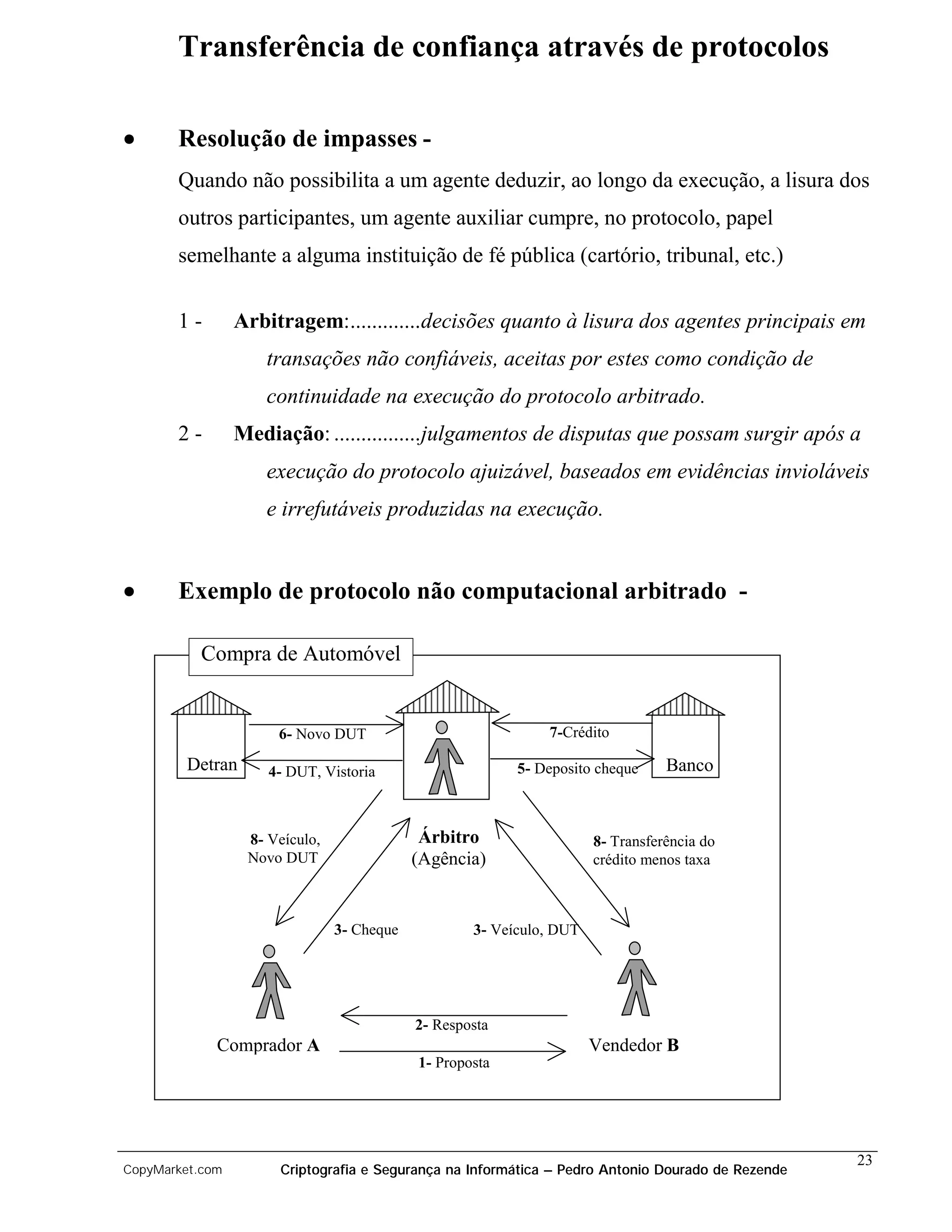

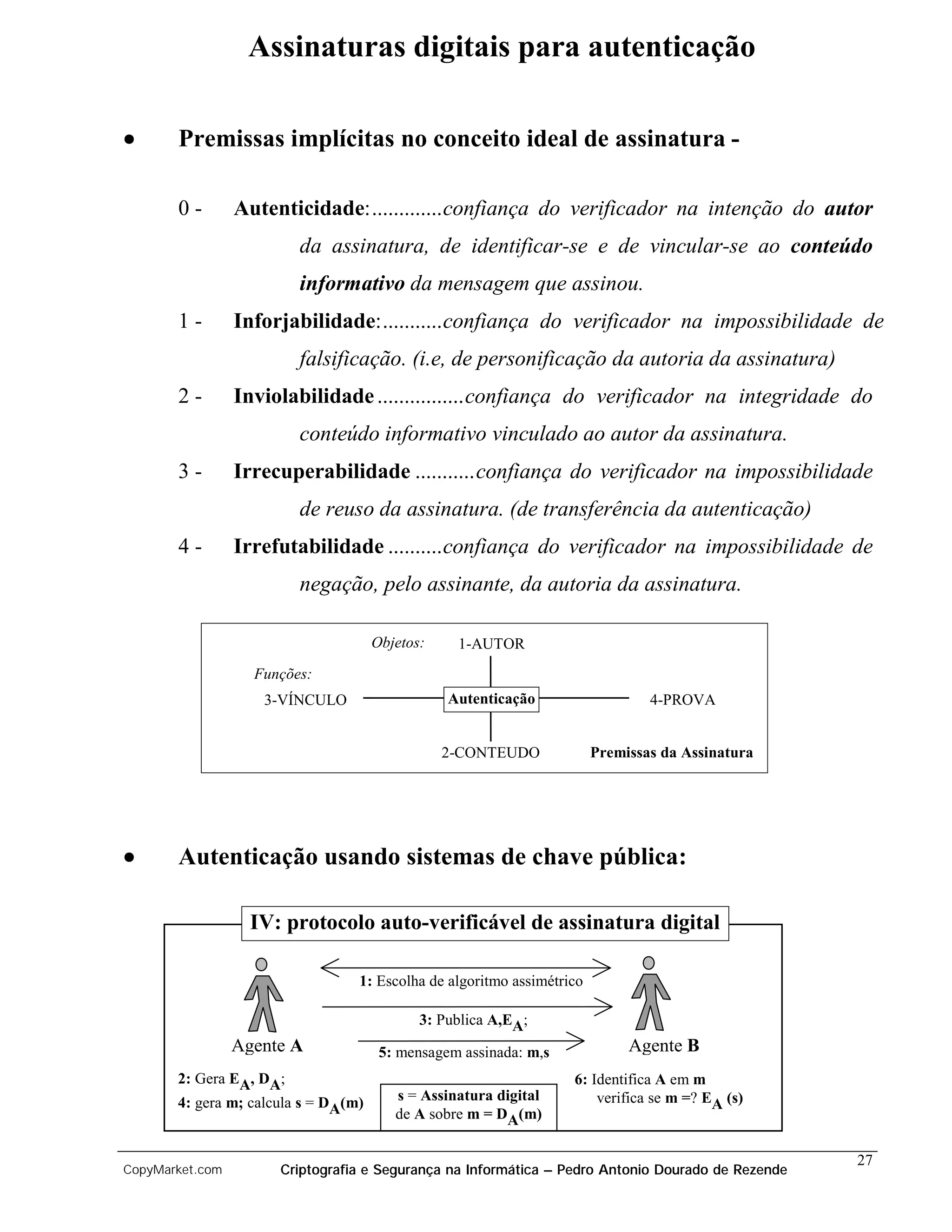

![Critérios de projeto para cifras de bloco

• Princípios básicos (Shannon, 1949) -

1. Difusão - Espalhamento da influência de bits individuais da chave ou

mensagem através da maior parte possível do criptograma.

2. Confusão - Ocultação da relação entre mensagem, criptograma e chave no

sentido de tornar complexa sua análise estatística.

• Caso ideal versus caso viável -

• A confusão é uma propriedade suficiente para as cifras de bloco serem

seguras, e teoricamente tais cifras existem em abundância, já que são

apenas permutações do conjunto das cadeias de bits que formam blocos

• Por outro lado, um algoritmo contendo somente uma S-box 64x64 ocuparia

264 *64 bits (~ dez mil terabytes) de memória. Na prática intercala-se

camadas de confusão (tabelas pequenas) e difusão, geralmente por meio de

substituições e permutações, para construi-las.

• Redes de Feistel (Horst Feistel, 1973) -

Desenho de intercalação onde a propriedade nilpotente da operação lógica

de "ou" exclusivo (⊕) é combinada com a permutação dos operandos para

permitir a introdução de uma confusão qualquer na construção da classe de

funções inversíveis que constituem a cifra.

Li = Ri-1 ; Ri = Li-1 ⊕ f(Ri-1,Ki)

∀f [ Li-1 = Li-1 ⊕ f(Ri-1,Ki) ⊕ f(Ri-1,Ki) ]

96

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-110-2048.jpg)

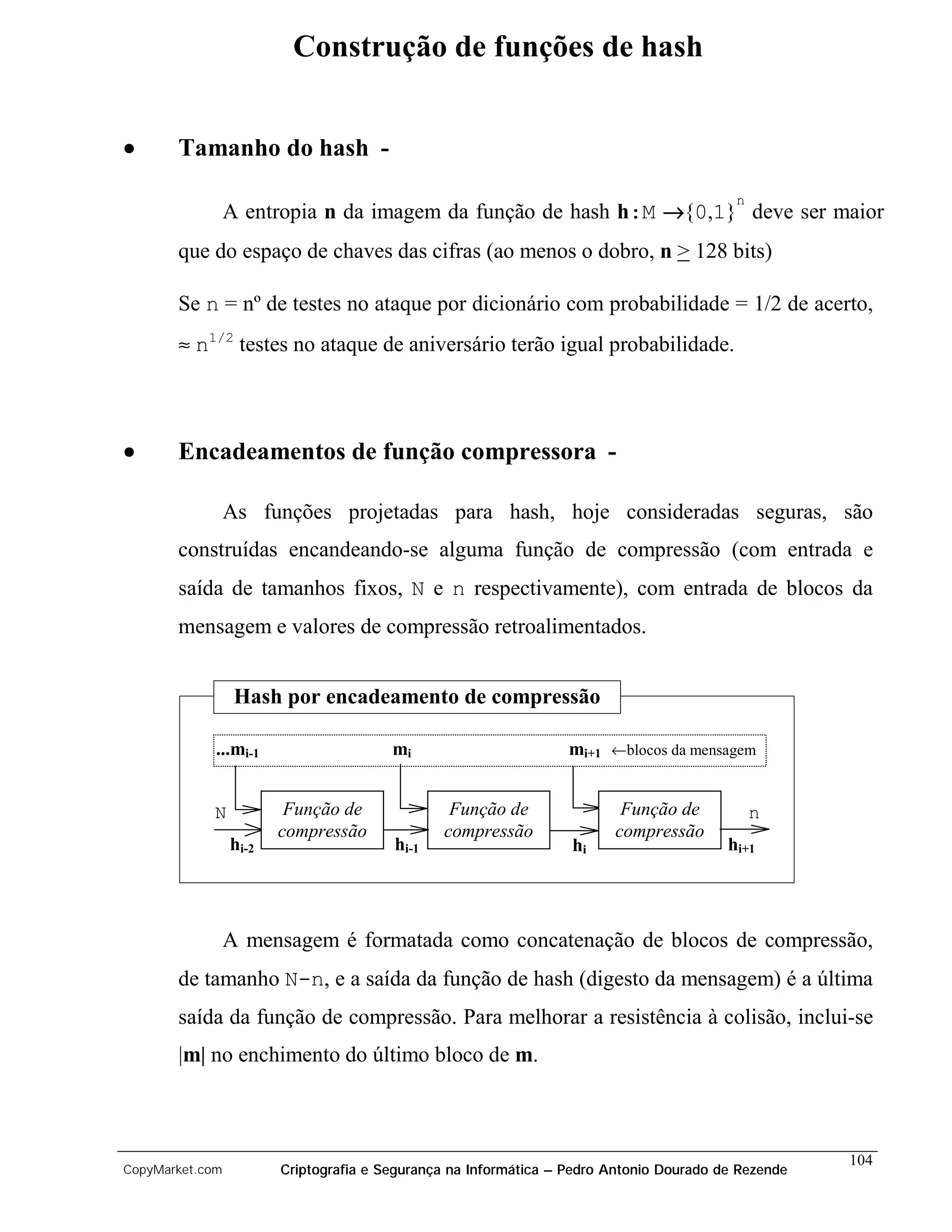

![• PKZIP (Roger Schafly) -

A cifragem (não a compressão) neste utilitário, se presentes nas versões

até 2.04g, é por cifra encadeada em modo CBC que gera bytes.

O algoritmo da cifra usa uma chave K3 de 8 bits e registradores de 32 bits

K0, K1 e K2, que armazenam o estado interno do gerador, atualizados com o

uso de uma tabela de 256 bytes pré-computada, em iterações onde o CRC dos

32 bits anteriores é calculado pelo polinômio 0xedb88320. Um vetor de

inicalização é concatenado ao início da mensagem. Na decriptação, invertem-

se criptograma e mensagem no padding

/*buffer de mensagem M[i], de criptograma C[i] */

int K0 = 305419896

int K1 = 591751049

int K2 = 878082192

for(i=1, ,i++) {

C[i] = M[i]^K3; /* padding */

K0 = crc32(K0,M[i]);

K1 = K1*134775813+1;

K2 = crc32(K2,K1>>24);

K3 = ((K2|2)*(K2|2)^1))>>8

}

/*crc32(a,b)=(a>>8)^tabela[(a&0xff)^b]*/

• Análise do PKZIP -

Algoritmo bastante frágil. Um ataque simples de dicionário com 40 a 200

bytes de texto pleno conhecido (cabeçalho de mensagens, por exemplo) desvela

a chave em ~227 operações, ou algumas horas num PC.

101

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-115-2048.jpg)

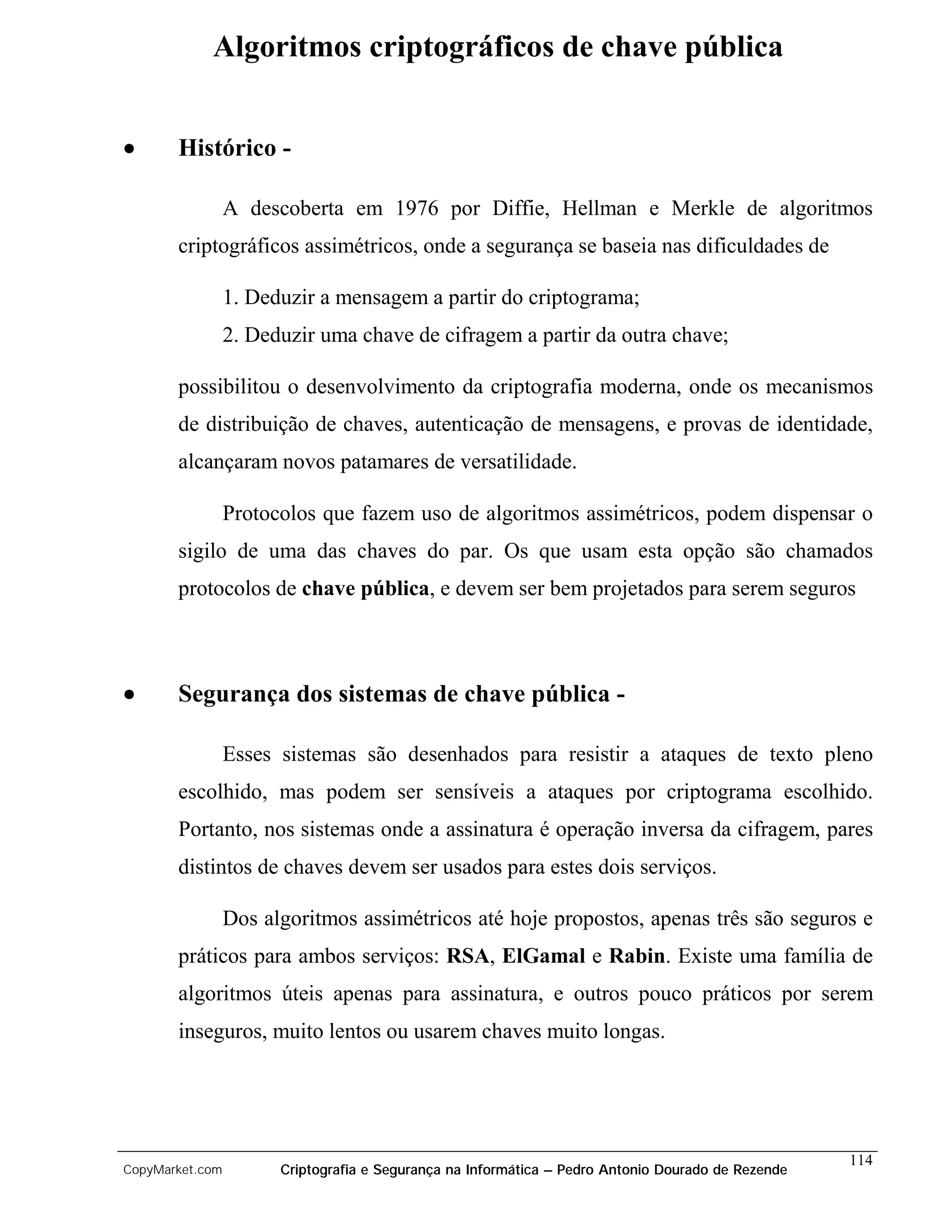

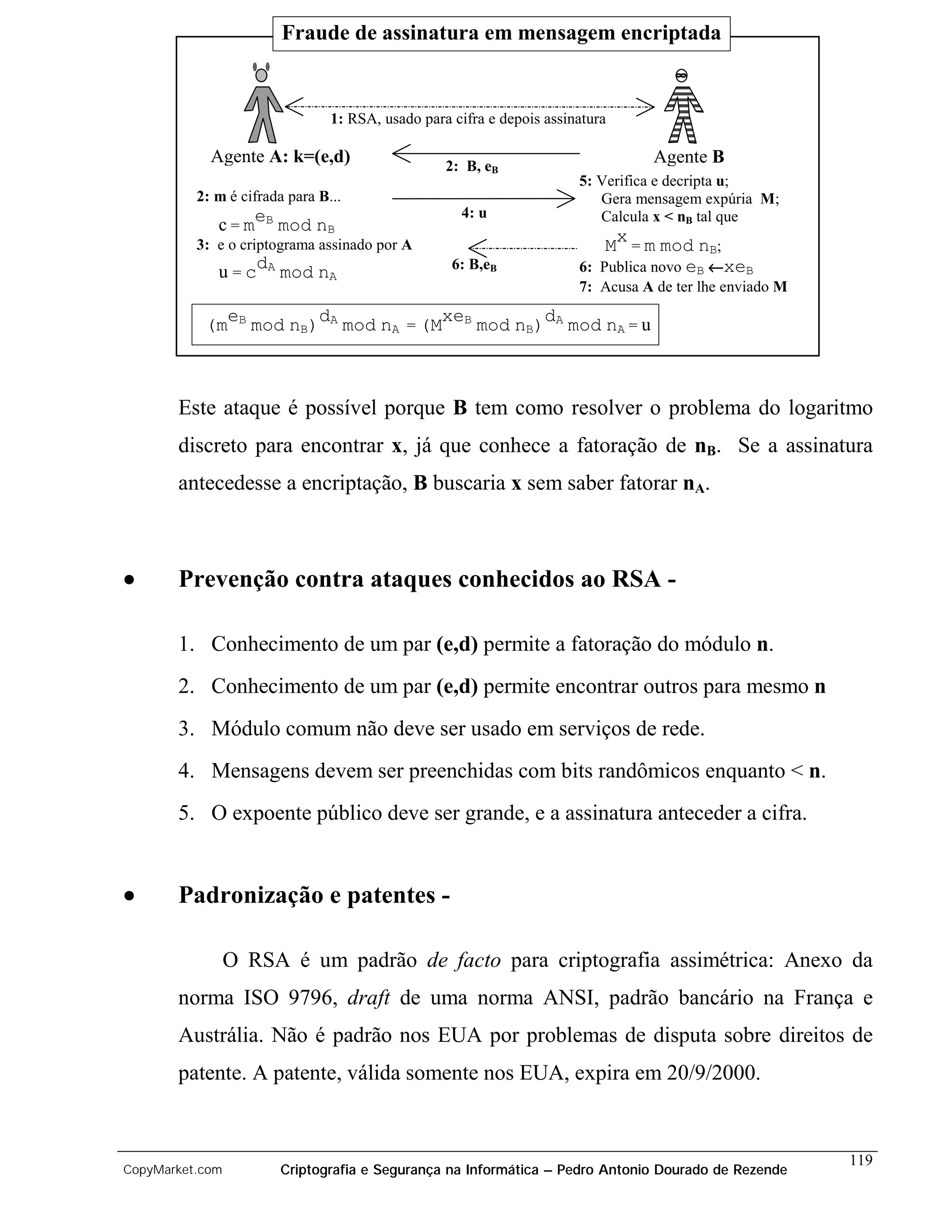

![RSA

O mais usado e fácil de implementar dos algoritmos assimétricos, tem o

nome formado com iniciais dos descobridores, Rivest, Shamir & Adleman.

Resiste a quase 20 anos de análise, sendo sua segurança supostamente baseada

na dificuldade de se fatorar números inteiros.

Geração de parâmetros e par de Cifragem (começa com eA pública)

chaves do sistema: {t = tamanho}

c = m e mod n {encripta bloco}

i i

p = geraprimo(rand(t))

q = geraprimo(rand(t)) mi = cid mod n {decripta bloco}

φ(n) = (p-1)*(q-1) {secretos} Assinatura (começa com dA privada)

n = p*q; e= rand(t)

x = h(m)d mod n {assina hash}

e = e / mdc(e,φ) [>1] eA = (e,n)

d = euclext(e,φ,1) dA = (d,n) h(m) = xe mod n ? {verifica hash}

d = e -1 mod φ : A segunda chave de um par, inversa da primeira no anel Zφ(n),

é calculada pelo algoritmo de Euclides extendido:

Algoritmo de Euclides extendido recursivo:

Dados a, b, c onde mdc(a,b) divide c, retorna o menor x>0 tal que

/* a*x = c mod b */

euclext(a, b, c) begin

r = b mod a

se r == 0

entao retorne( (c div a) mod (b div a) )

senao retorne( (euclext(r,a,-c)*b+c) div a mod b)

end

Fermat: O algoritmo funciona devido ao Teorema de Fermat:

cid =(mie)d = mi1+r(p-1)(q-1) = mi*mir(p-1)(q-1) = mi*1 mod n

A cifra funciona formatando m em blocos mi de representação binária < n.

115

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-129-2048.jpg)

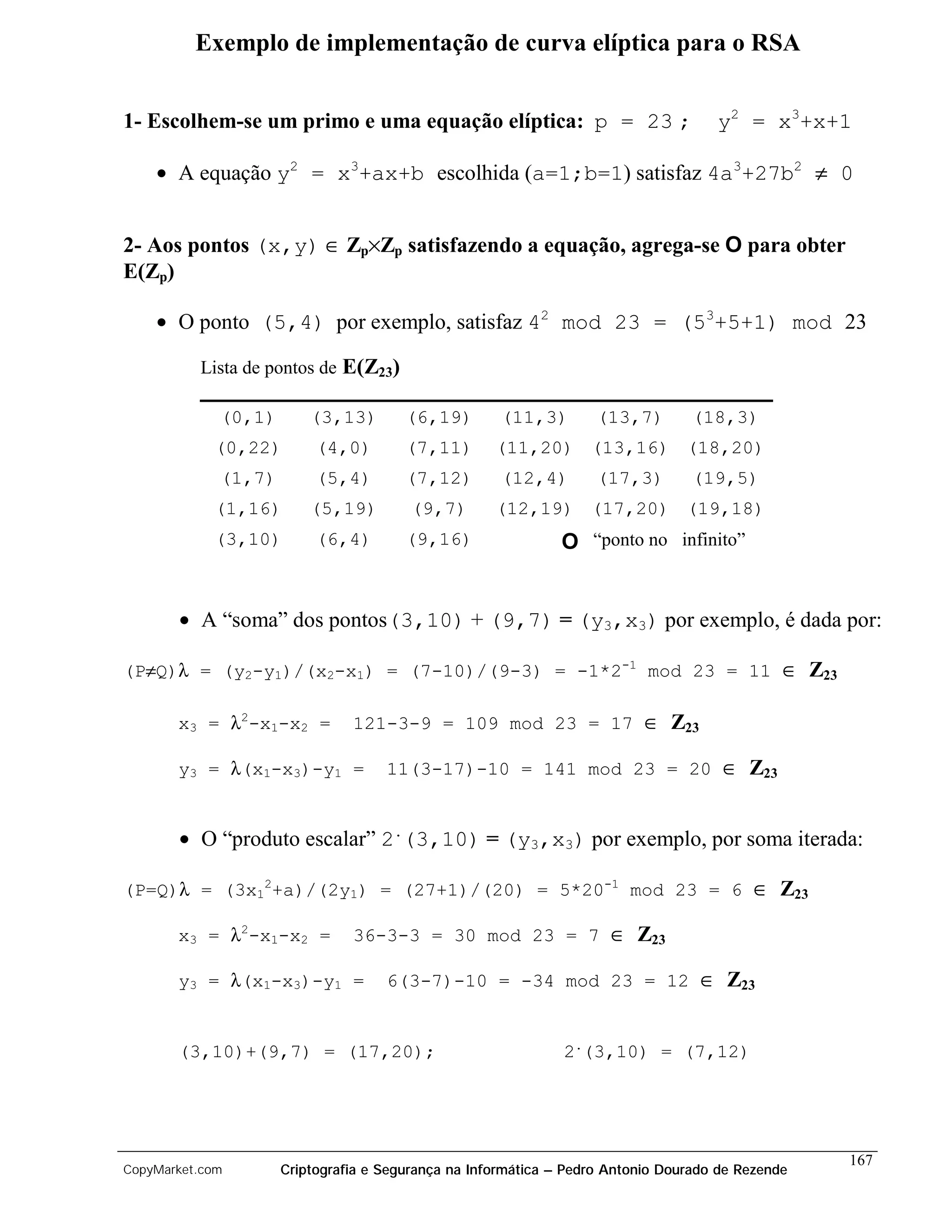

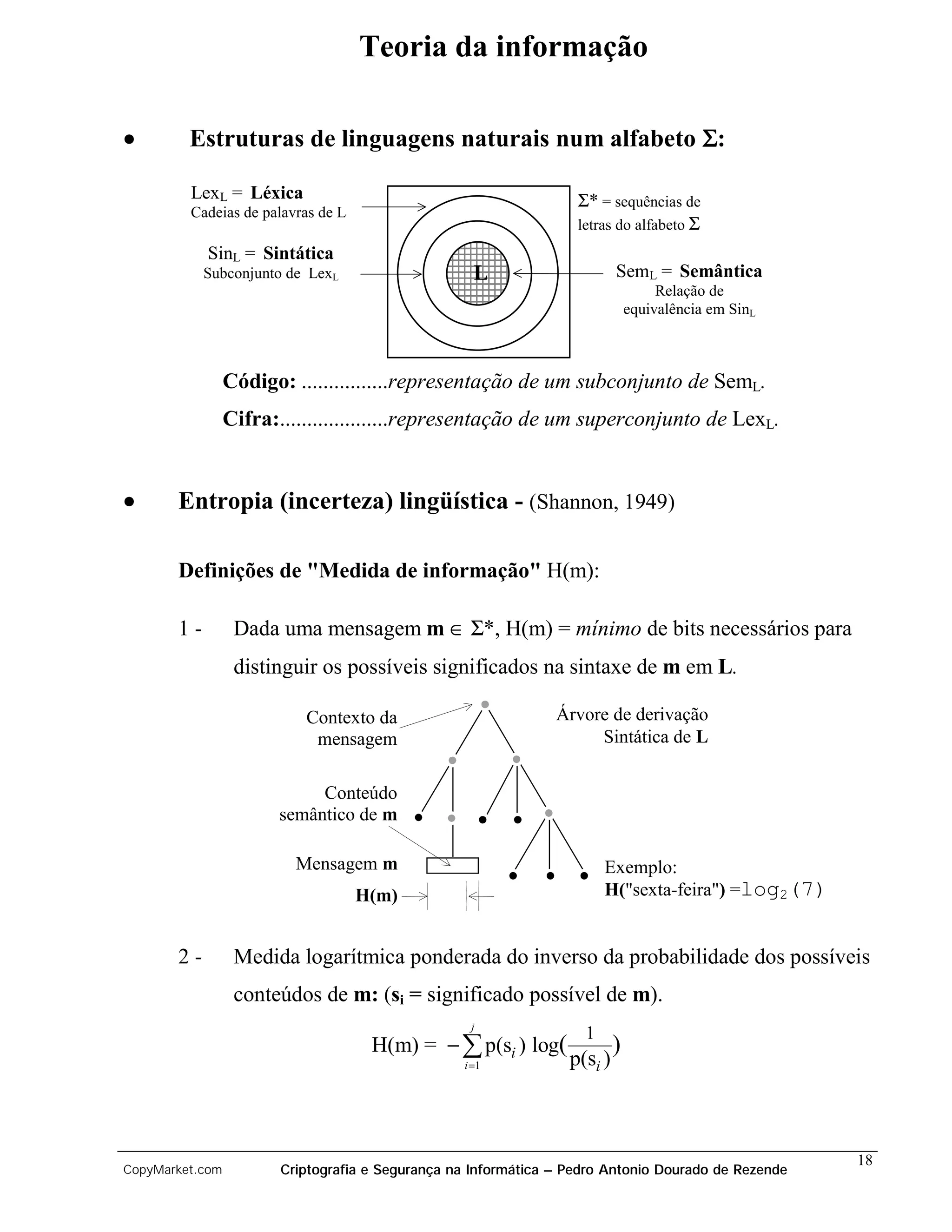

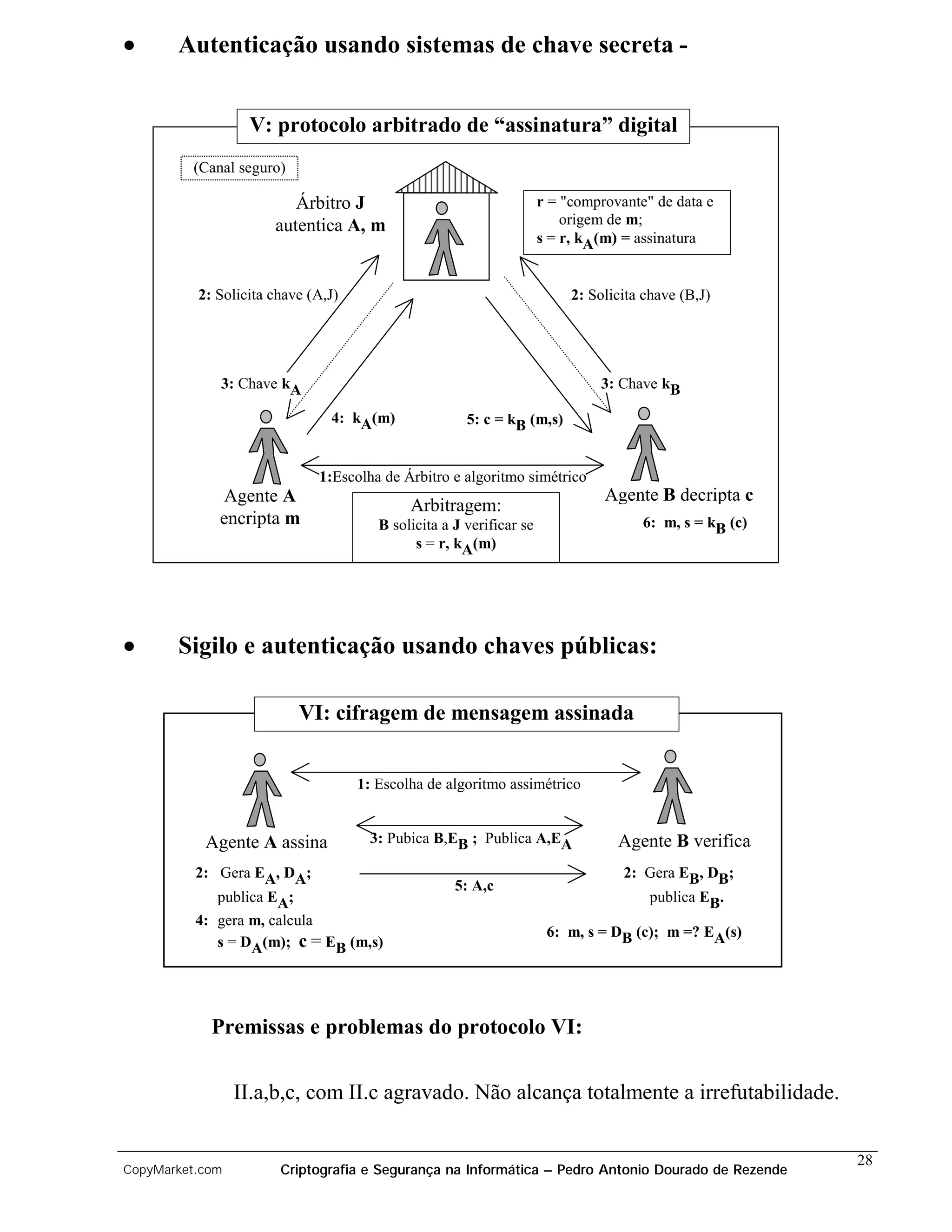

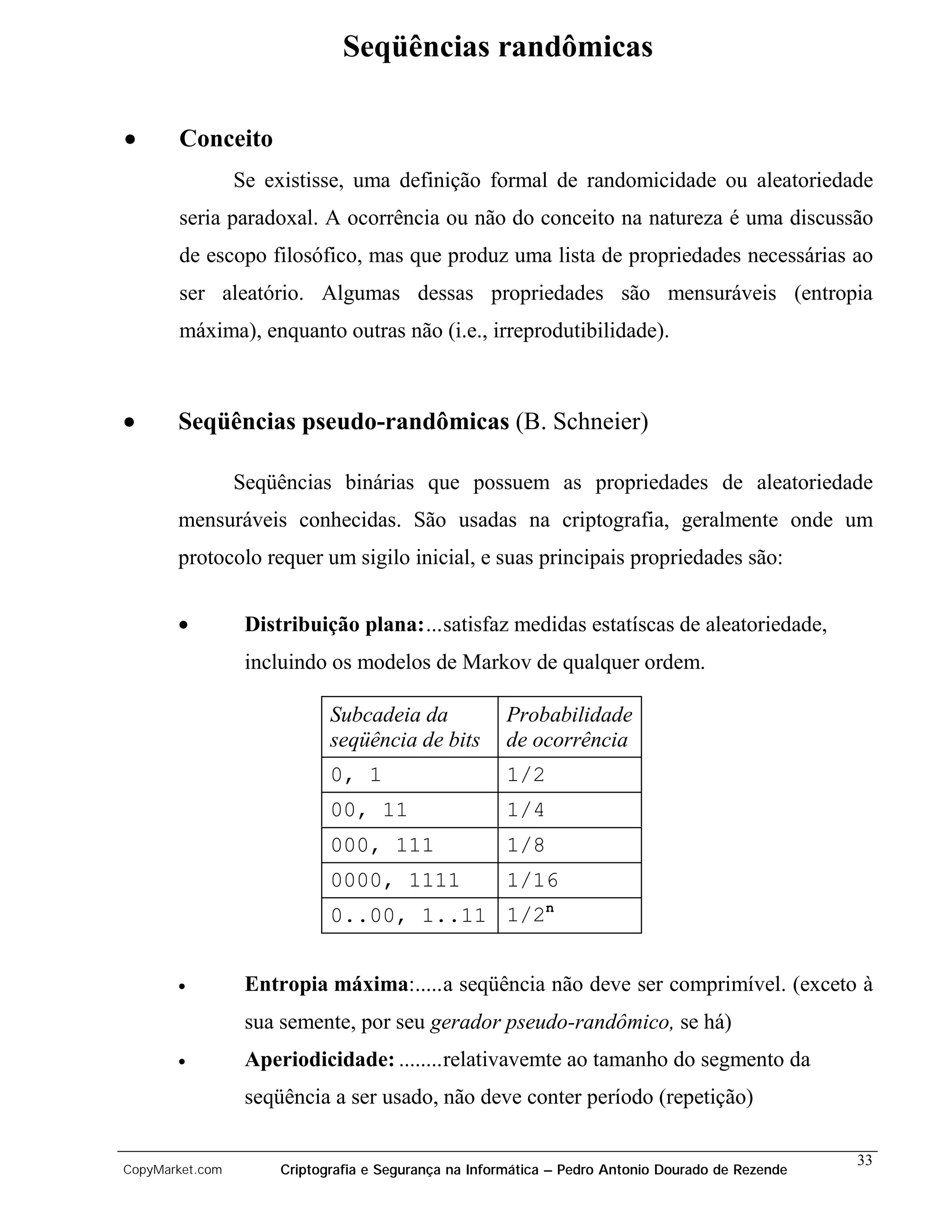

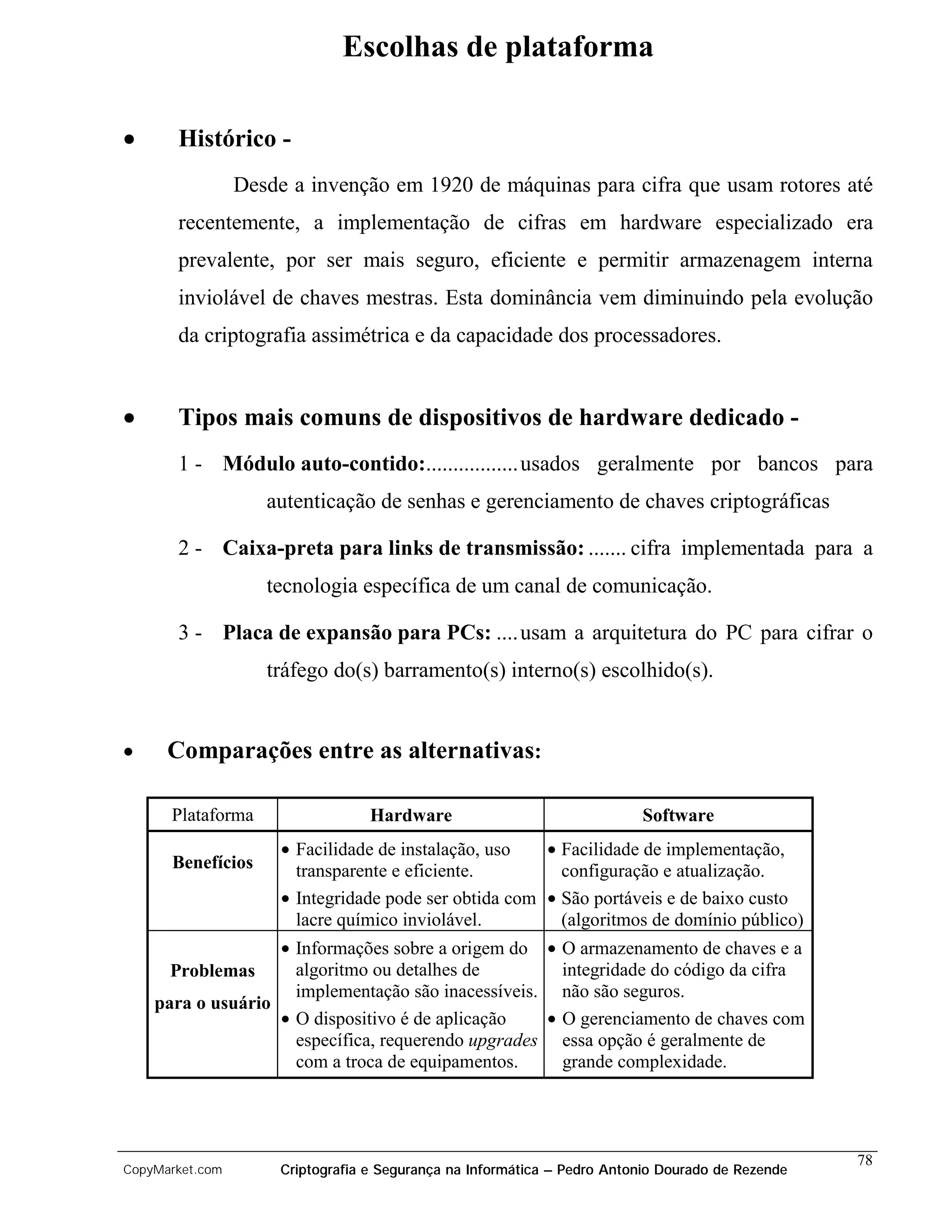

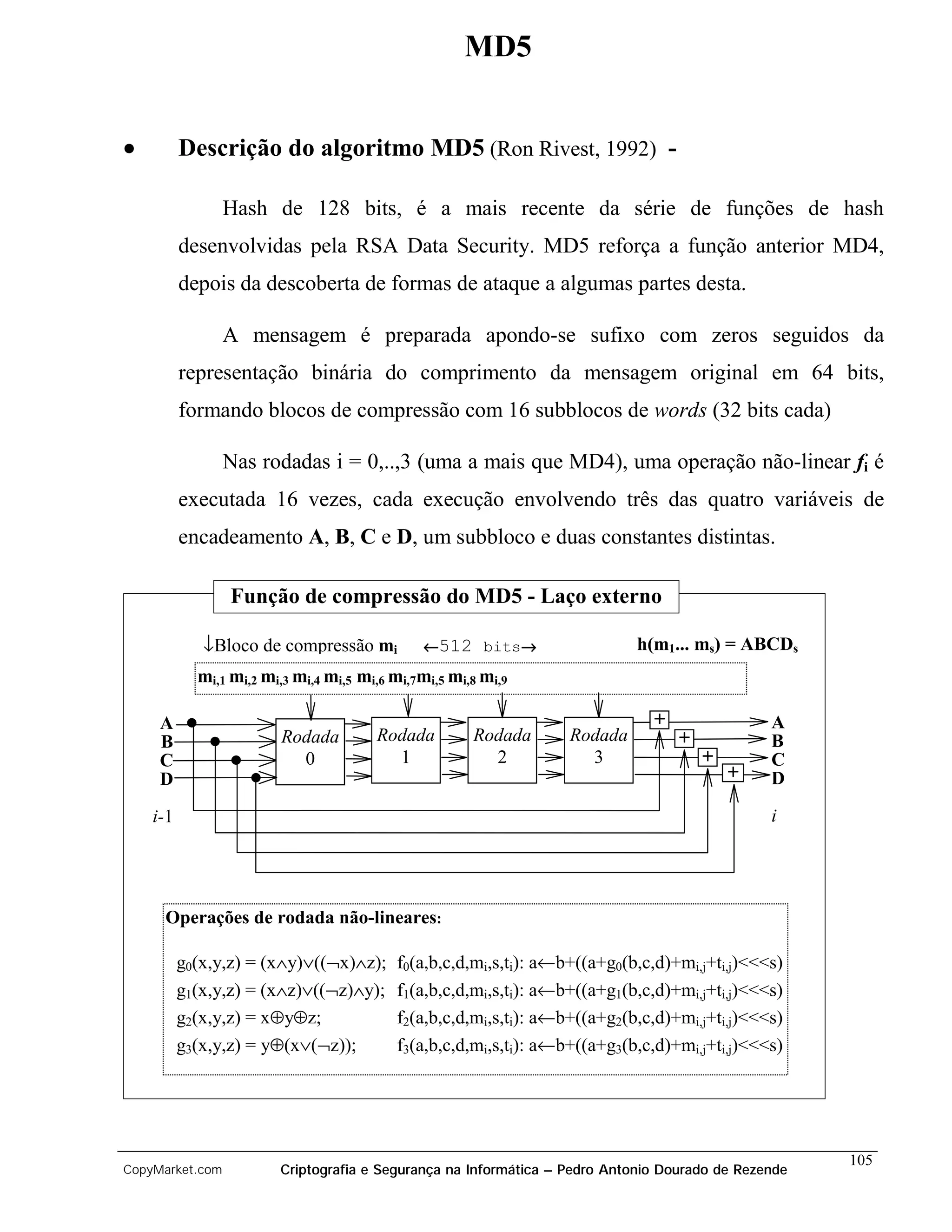

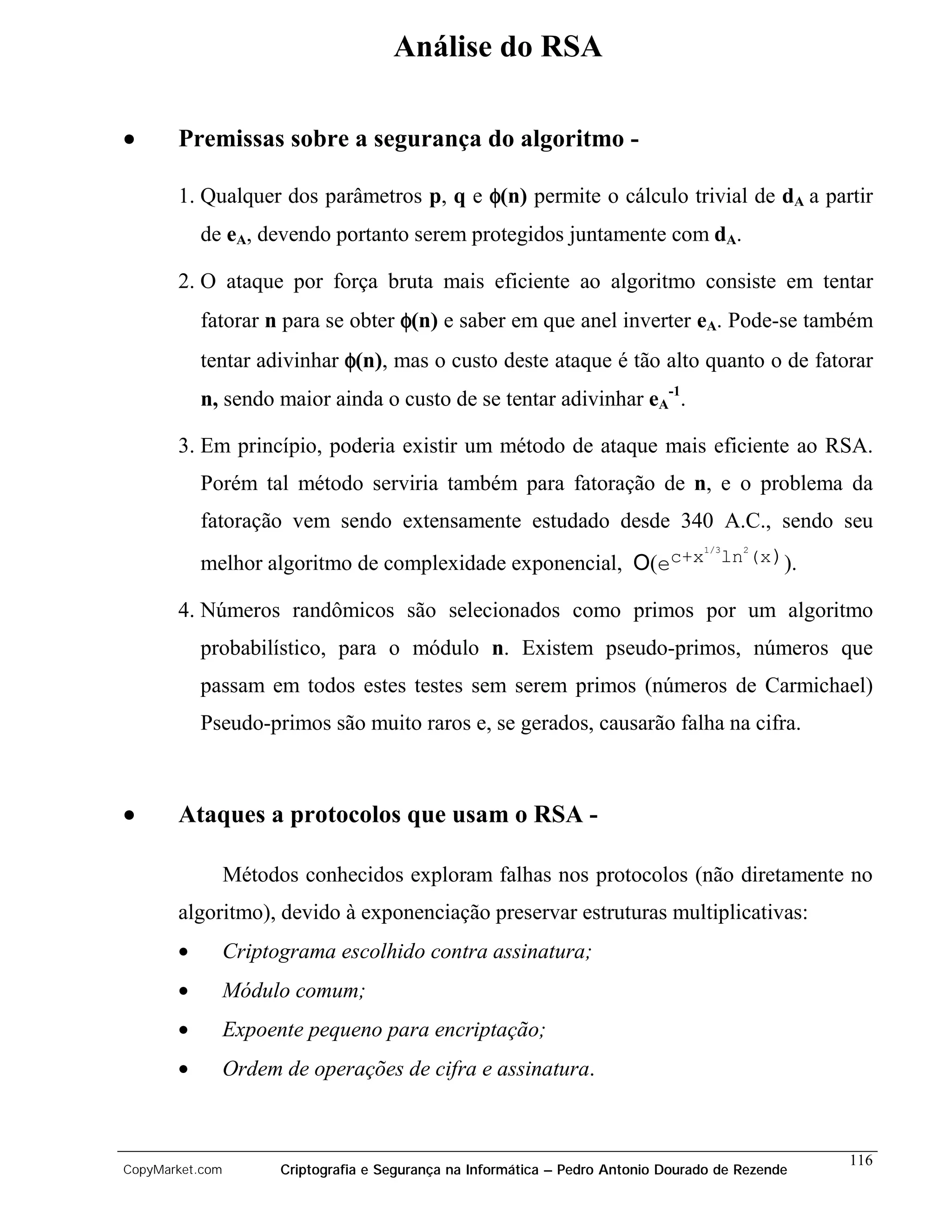

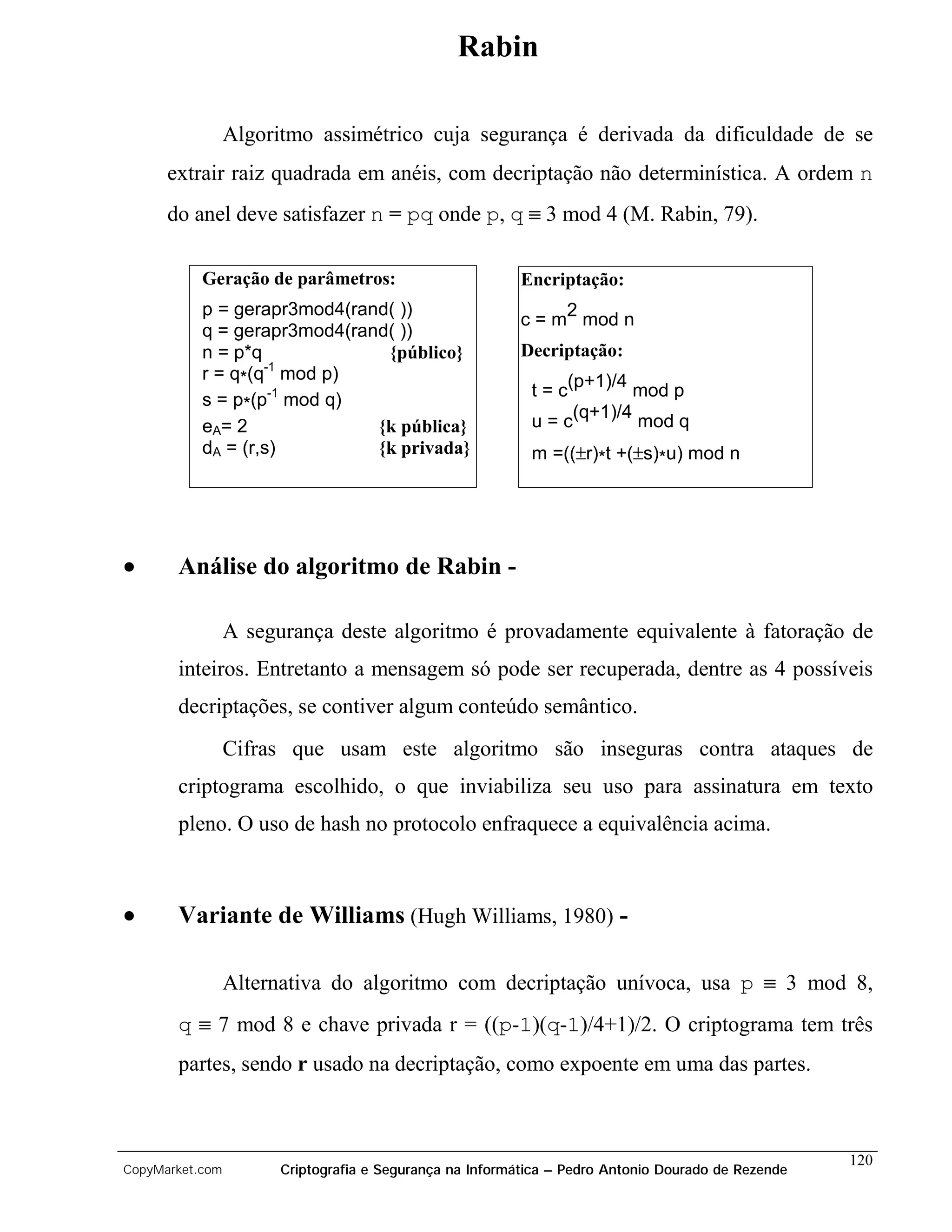

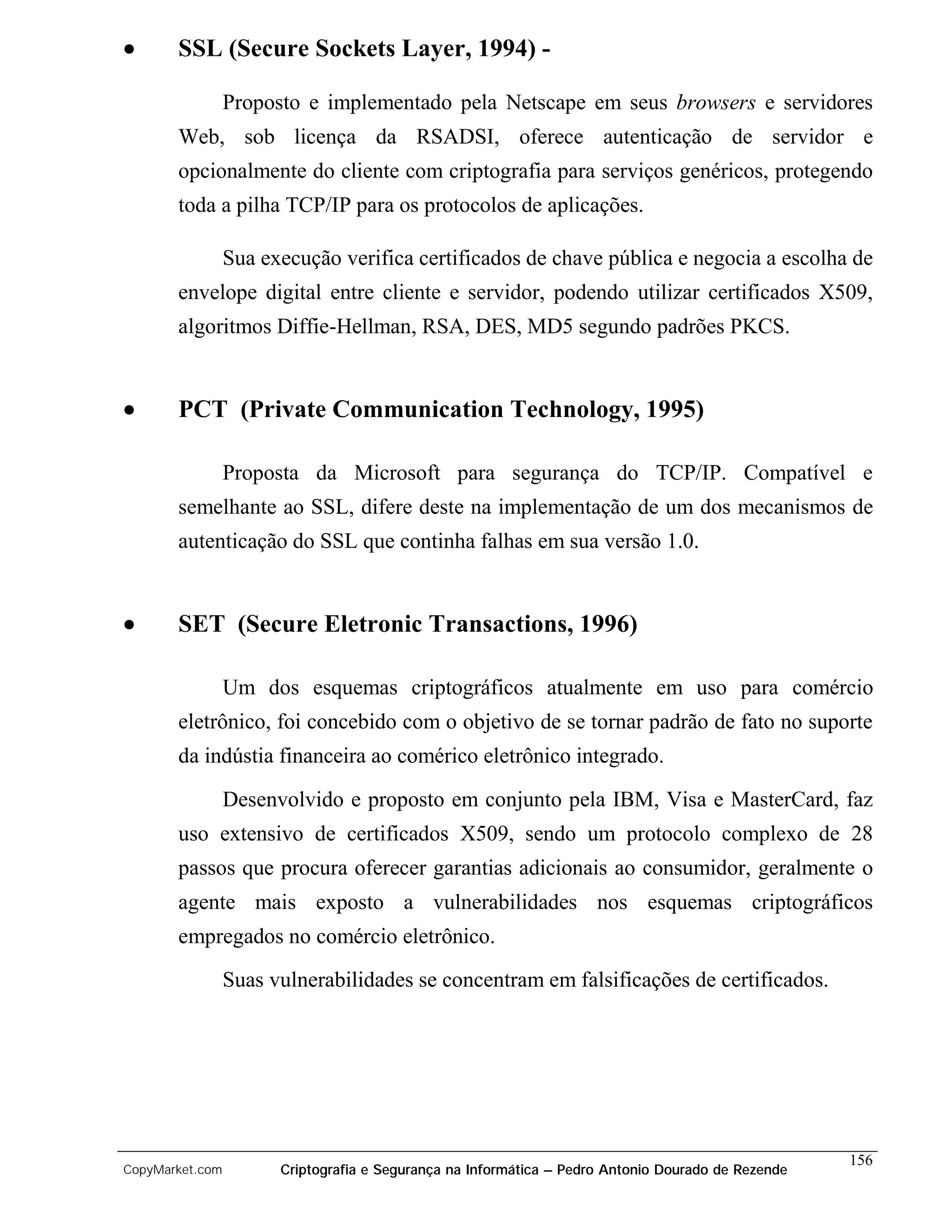

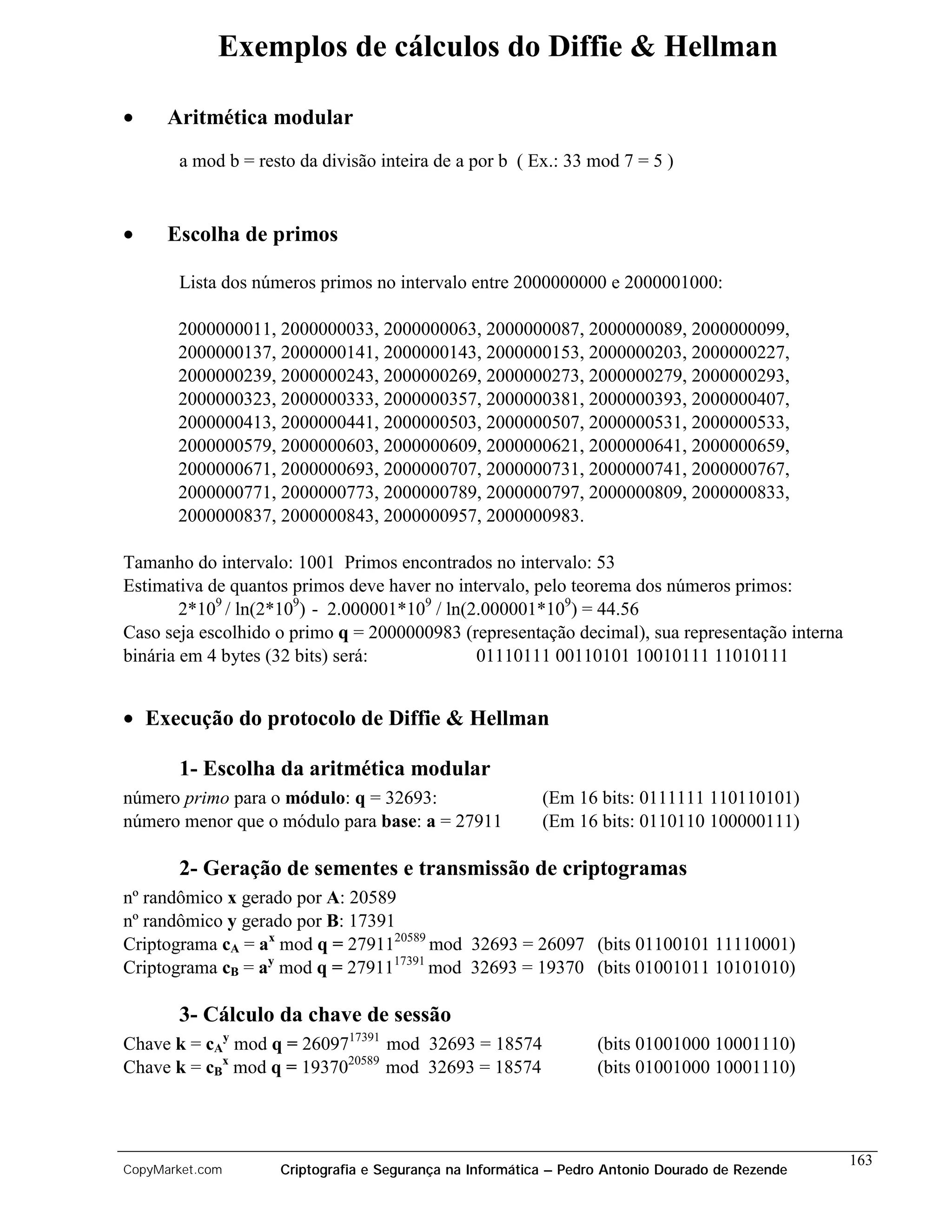

![Exemplo de geração de chaves para o RSA

1- Escolhem-se dois primos: p = 3 ; q = 11

• Calcula-se n = 3*11 = 33 ; φ(n) = (3-1)*(11-1) = 20

2- Escolhe-se uma chave relativamente prima com φ(n)e calcula-se seu par:

• e = 17; Euclides extendido resolve 17*d + 20*y = +1: d=13, y=-11

Tabela multiplicativa de Z20

* 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19

1 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19

2 2 4 6 8 10 12 14 16 18 0 2 4 6 8 10 12 14 16 18

3 3 6 9 12 15 18 1 4 7 10 13 16 19 2 5 8 11 14 17

4 4 8 12 16 0 4 8 12 16 0 4 8 12 16 0 4 8 12 16

5 5 10 15 0 5 10 15 0 5 10 15 0 5 10 15 0 5 10 15

6 6 12 18 4 10 16 2 8 14 0 6 12 18 4 10 16 2 8 14

7 7 14 1 8 15 2 9 16 3 10 17 4 11 18 5 12 19 6 13

8 8 16 4 12 0 8 16 4 12 0 8 16 4 12 0 8 16 4 12

9 9 18 7 16 5 14 3 12 1 10 19 8 17 6 15 4 13 2 11

10 10 0 10 0 10 0 10 0 10 0 10 0 10 0 10 0 10 0 10

11 11 2 13 4 15 6 17 8 19 10 1 12 3 14 5 16 7 18 9

12 12 4 16 8 0 12 4 16 8 0 12 4 16 8 0 12 4 16 8

13 13 6 19 12 5 18 11 4 17 10 3 16 9 2 15 8 1 14 7

14 14 8 2 16 10 4 18 12 6 0 14 8 2 16 10 4 18 12 6

15 15 10 5 0 15 10 5 0 15 10 5 0 15 10 5 0 15 10 5

16 16 12 8 4 0 16 12 8 4 0 16 12 8 4 0 16 12 8 4

17 17 14 11 8 5 2 19 16 13 10 7 4 1 18 15 12 9 6 3

18 18 16 14 12 10 8 6 4 2 0 18 16 14 12 10 8 6 4 2

19 19 18 17 16 15 14 13 12 11 10 9 8 7 6 5 4 3 2 1

3- Teste do par de chaves RSA para blocos de 5 bits: m = (10100)2 = 20

[exemplo]

eA(m) = me mod n = 2017 mod 33 = 26 = (11010)2 = c;

d (c) = cd mod n = 2613 mod 33 = 20 = (10100) = m.

A 2

4- Armazena-se dA = (d,n) = (13,33); divulga-se eA = (e,n) = (17,33)

Outras possíveis escolhas de pares de chaves para este módulo n = 33:

{(7,33),(3,33)}; etc.

166

CopyMarket.com Criptografia e Segurança na Informática – Pedro Antonio Dourado de Rezende](https://image.slidesharecdn.com/criptografiaesegurananainformtica-100617141526-phpapp01/75/Criptografia-e-seguranca-na-informatica-180-2048.jpg)