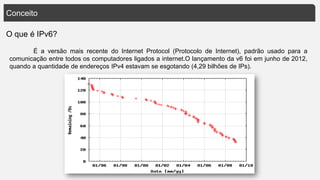

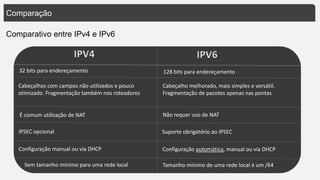

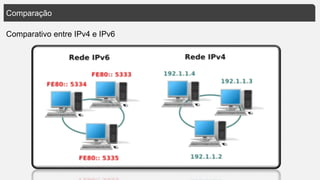

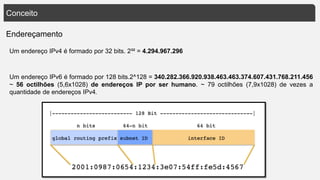

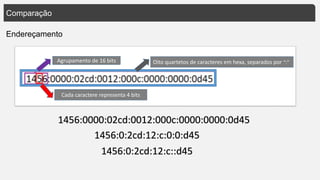

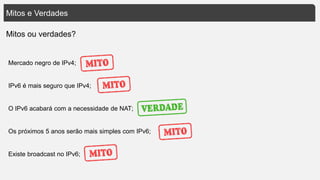

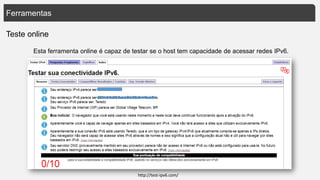

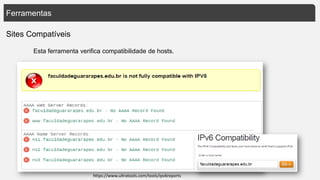

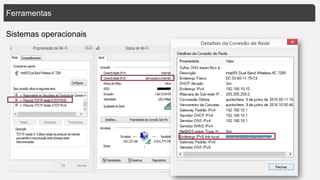

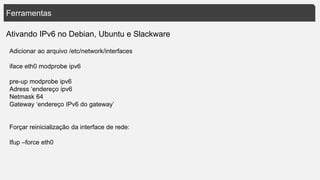

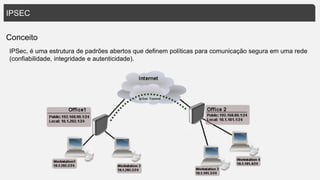

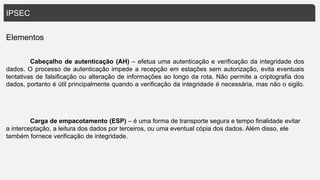

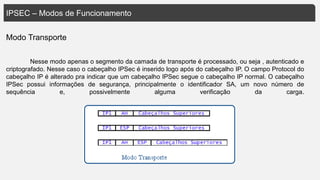

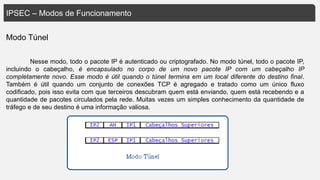

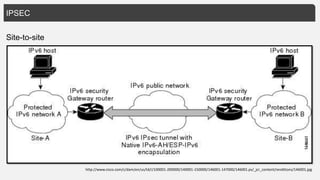

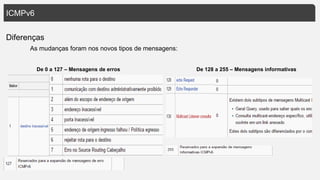

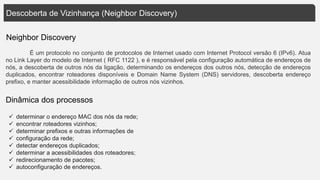

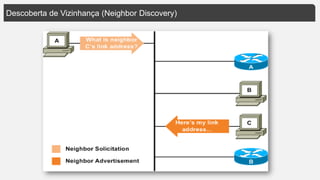

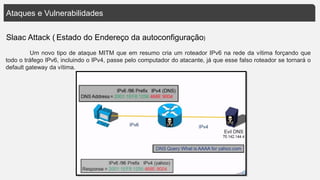

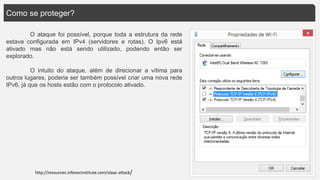

[1] O documento discute o protocolo IPv6, comparando-o com IPv4 e abordando tópicos como estrutura de endereçamento, IPsec, ICMPv6, firewall, descoberta de vizinhança e ataques/vulnerabilidades em IPv6. [2] É apresentada uma ferramenta online para testar compatibilidade com IPv6 e sites compatíveis, além de dicas para ativar IPv6 em sistemas Debian, Ubuntu e Slackware. [3] São explicados os modos de funcionamento do IPsec (transporte e túnel), além