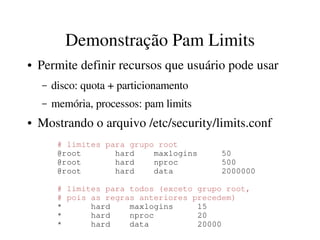

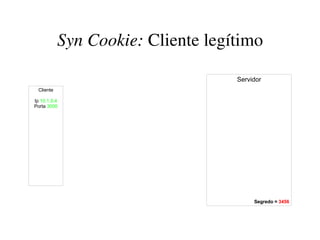

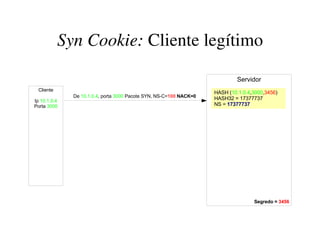

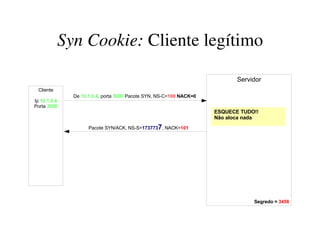

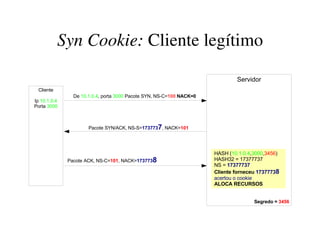

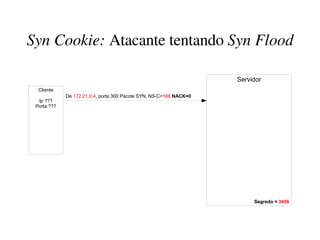

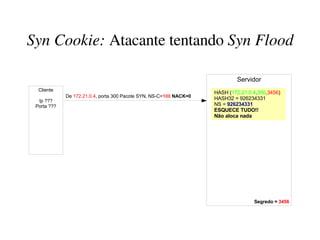

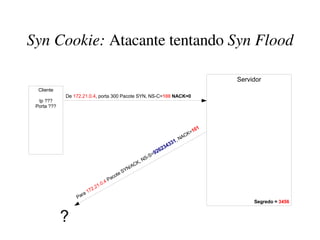

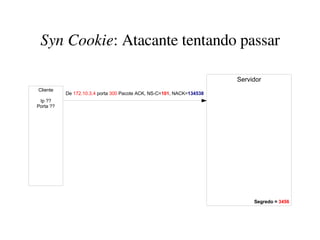

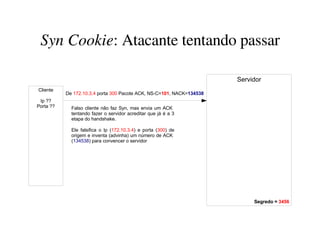

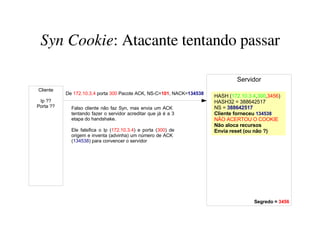

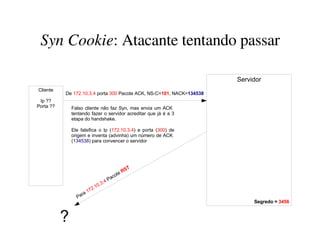

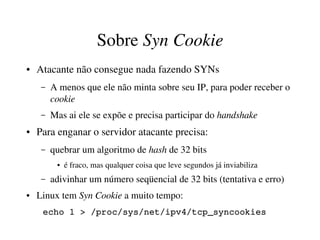

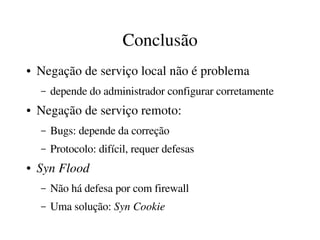

O documento descreve tipos de negação de serviço (DoS) e formas de defesa. DoS local requer acesso à máquina alvo, enquanto DoS remoto não. DoS local pode esgotar recursos como disco, processos e memória, mas há soluções como particionamento e quotas. DoS remoto explora bugs em programas ou protocolos, como Syn Flood, que sobrecarrega servidores TCP; Syn Cookie evita alocar recursos antes do handshake completo.