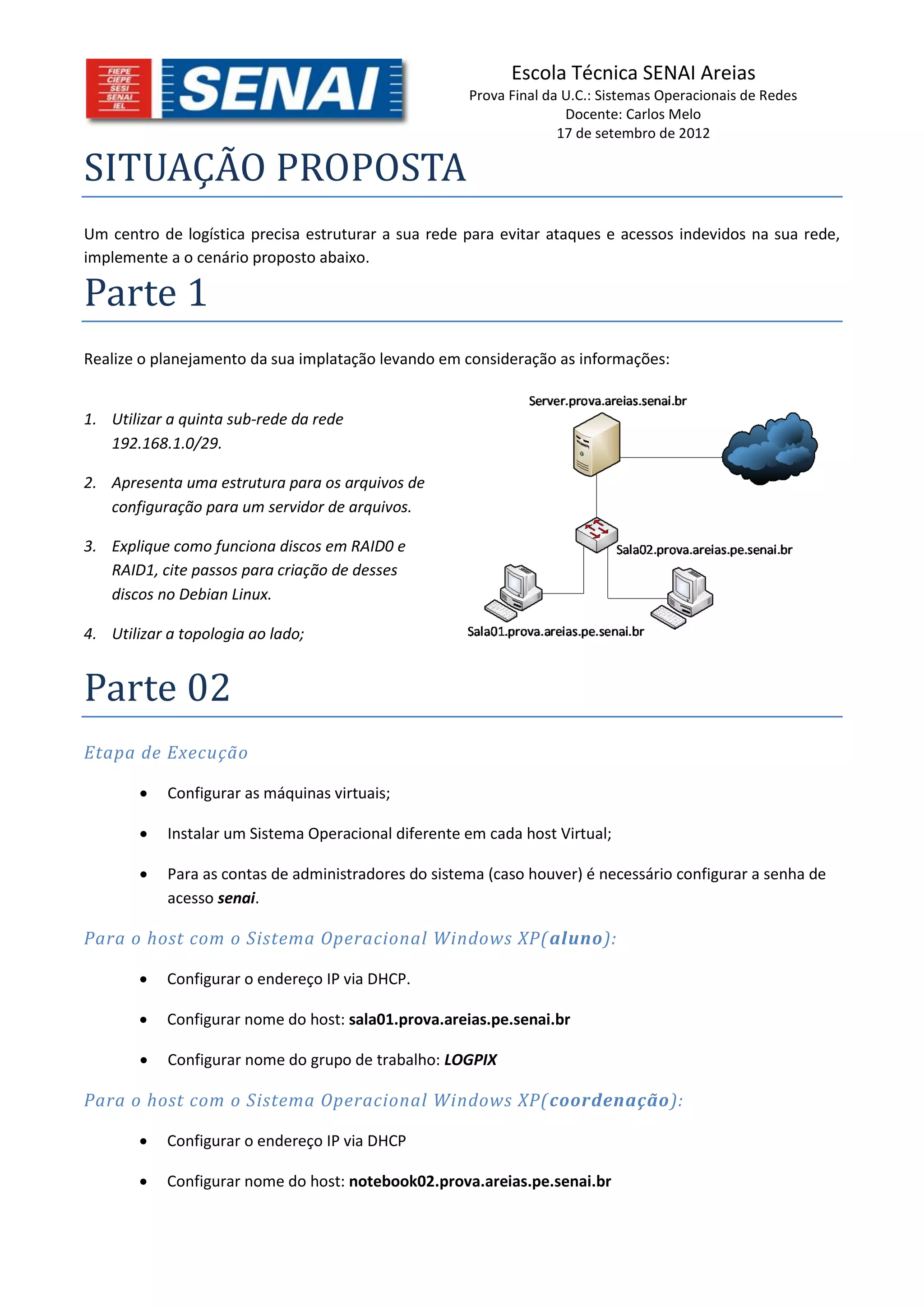

Este documento descreve uma situação proposta para estruturar a rede de um centro de logística para evitar ataques e acessos indevidos. Ele especifica como configurar máquinas virtuais com sistemas operacionais diferentes, instalar servidores e serviços de rede, e configurar controles de acesso e segurança para diferentes tipos de usuários.