1. O documento discute a implantação de segurança em uma rede local através da instalação de servidores Linux com ferramentas como Firewall (Iptables) e Proxy (Squid).

2. O objetivo é controlar quais sites os funcionários acessam diariamente e bloquear aqueles que não fazem parte da política da empresa, além de aumentar a segurança da rede contra invasões.

3. O documento apresenta os conceitos de segurança em redes, criptografia, firewalls, proxy e outras ferramentas de segurança que serão configuradas nos

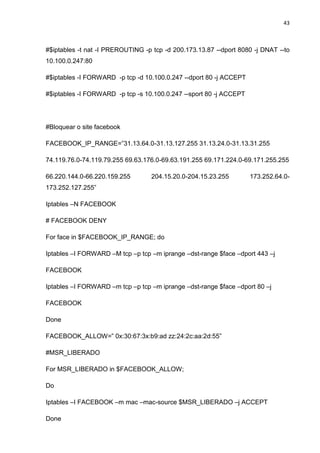

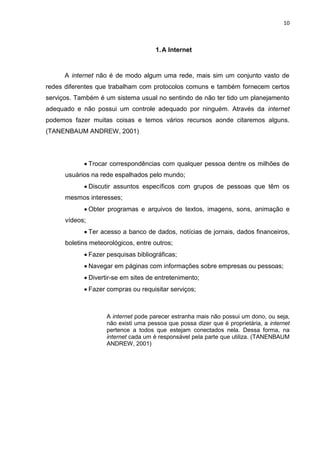

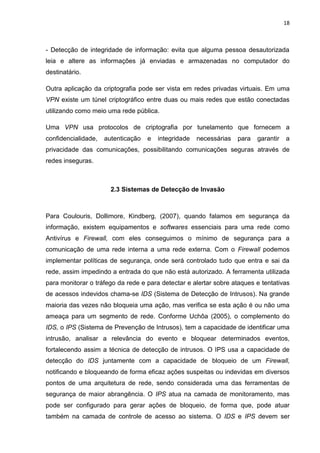

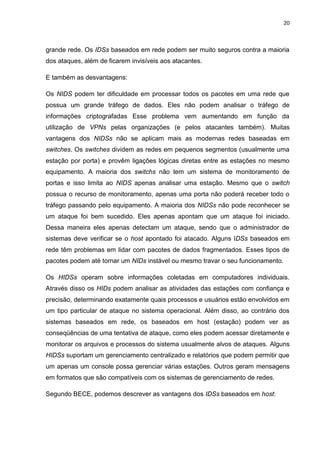

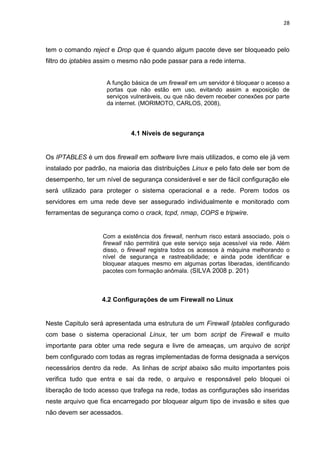

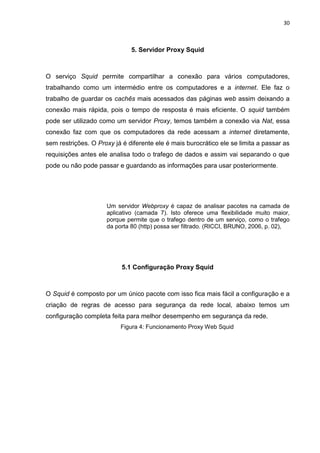

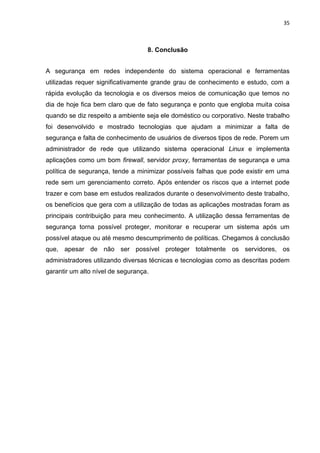

![38

rede_interna="$(cat ${firewall}/rede_interna)"

iptables="/sbin/iptables"

caixa=$(nslookup -sil cmt.caixa.gov.br | grep -v # |grep Address | awk '{print $2}' )

caixa=$(nslookup -sil conectividade.caixa.gov.br | grep -v # |grep Address | awk '{print $2}' )

orkut=$(nslookup -sil www.orkut.com.br | grep -v # |grep Address | awk '{print $2}' )

if [ "$1" != "blockip" ]; then

$iptables -F

$iptables -t nat -F

########

$iptables -X

$iptables -X FIREWALL >/dev/null 2>&1

########

$iptables -P INPUT DROP

$iptables -P FORWARD DROP

$iptables -P OUTPUT ACCEPT

########

$iptables -N FIREWALL

$iptables -A FIREWALL -m limit --limit 20/minute -j LOG --log-level info --log-prefix "FIREWALL: "

$iptables -A FIREWALL -j DROP

# Permitir pacotes de conexões estabelecidas

$iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT](https://image.slidesharecdn.com/tcc-f6-1-141028083102-conversion-gate02/85/TCC-Seguranca-1-0-38-320.jpg)

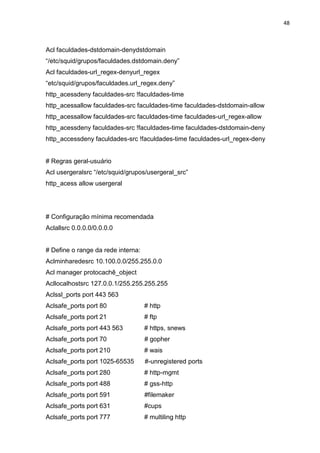

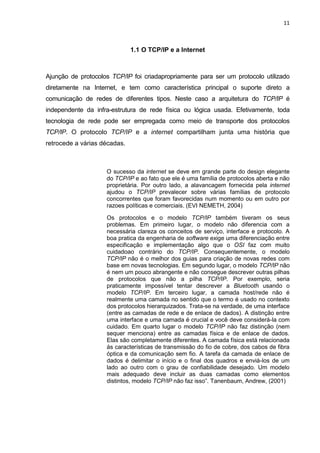

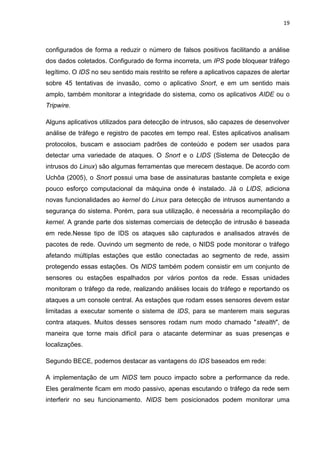

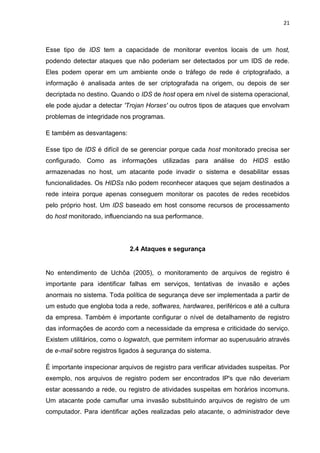

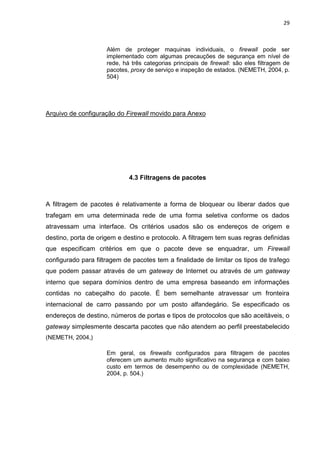

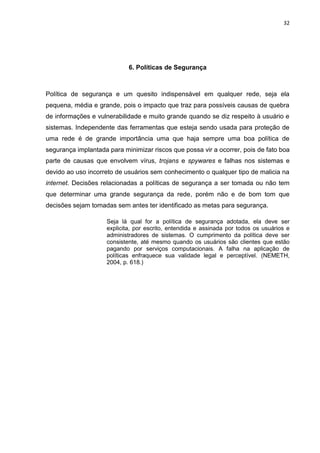

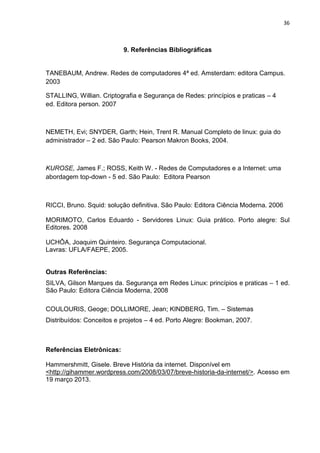

![42

done

if [ "$1" != "blockip" ]; then

#mascaramento local

masq_local=$(cat ${firewall}/masq_local | awk '{print $1}' )

for ip in $masq_local; do

$iptables -t nat -A POSTROUTING -o eth0 -s $rede_interna -d $ip -j MASQUERADE

$iptables -A FORWARD -s $rede_interna -d $ip -j ACCEPT

$iptables -A FORWARD -d $rede_interna -s $ip -j ACCEPT

done

# Redirecionamento para o squid

$iptables -t nat -A PREROUTING -p tcp -s 10.100.0.0/16 -m multiport -d ${caixa}/16 - -dport 80,443 -j ACCEPT

$iptables -t nat -A PREROUTING -p tcp -s 10.100.0.0/16 -d 10.100.0.0/16 -j ACCEPT

$iptables -t nat -A PREROUTING -p tcp -s 10.100.0.0/16 -d 200.139.97.224/28 -j ACCEPT

$iptables -t nat -A PREROUTING -p tcp -s 10.100.0.0/16 -d 200.173.13.80/28 -j ACCEPT

# Liberação para configuração do IE7, necessária na primeira inicialização do IE7

$iptables -t nat -A POSTROUTING -p tcp -s 10.100.0.0/16 -d 65.55.0.0/16 --dport 80 -j MASQUERADE

$iptables -A FORWARD -s 10.100.0.0/16 -d 65.55.0.0/16 -j ACCEPT

$iptables -A FORWARD -d 10.100.0.0/16 -s 65.55.0.0/16 -j ACCEPT

#----Redirecionamento para o sistema interno](https://image.slidesharecdn.com/tcc-f6-1-141028083102-conversion-gate02/85/TCC-Seguranca-1-0-42-320.jpg)