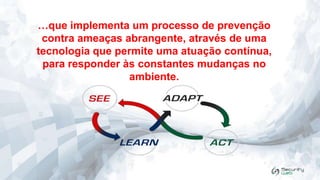

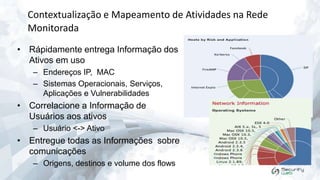

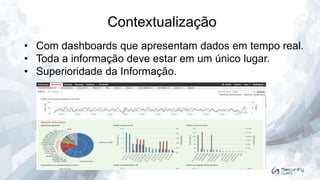

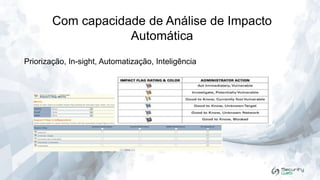

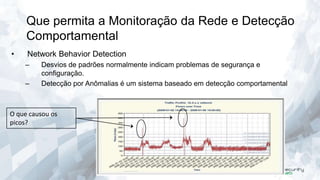

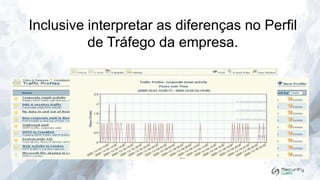

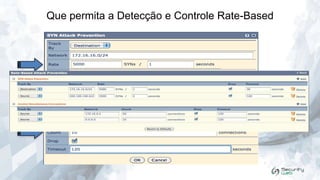

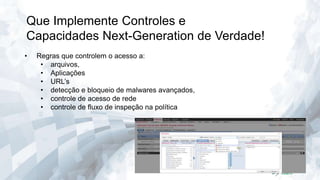

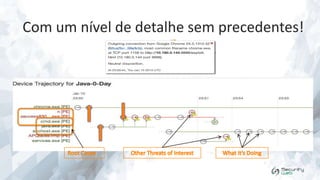

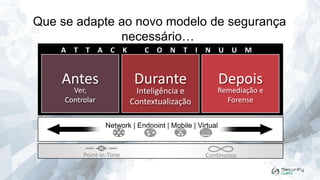

O documento discute as capacidades desejadas de uma solução de segurança cibernética corporativa. Ela deve fornecer visibilidade contínua em tempo real, detecção comportamental de rede, aprendizado do ambiente, controle de ativos e conformidade com listas brancas. Além disso, deve oferecer inteligência por meio de correlação de eventos e permitir a automação de respostas e políticas.