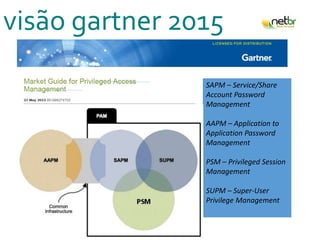

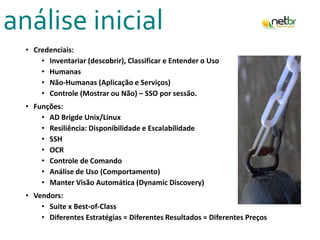

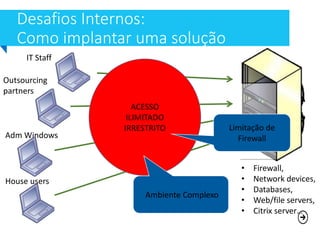

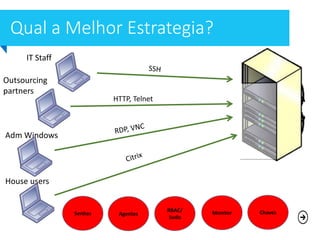

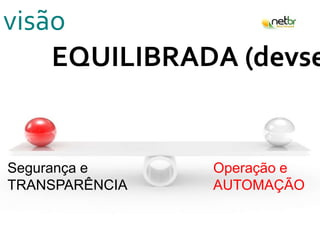

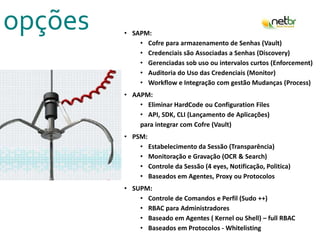

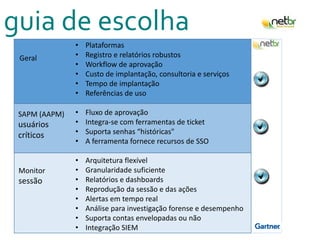

O documento discute opções para o controle de acesso a dados, incluindo SAPM para armazenamento e gerenciamento de credenciais, PSM para monitoramento e gravação de sessões de usuários com privilégios e SUPM para controle de comandos de administradores por meio de agentes ou protocolos.