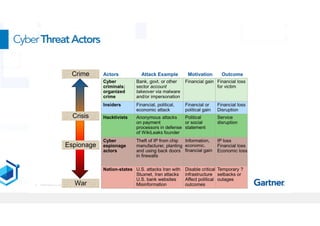

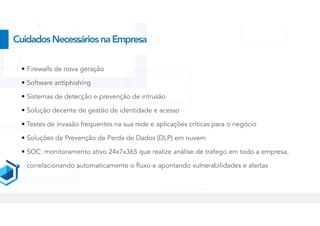

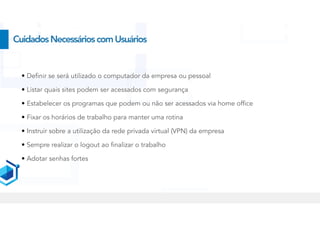

O documento aborda os desafios da cibersegurança no contexto do trabalho remoto, destacando a importância de medidas de proteção e conscientização sobre ameaças cibernéticas. Ele enfatiza a necessidade de implementar práticas de segurança eficazes, como firewalls, softwares antiphishing e monitoramento contínuo, para proteger informações sensíveis. Além disso, sugere a importância de educar os funcionários e alinhar a segurança cibernética com os objetivos de negócios.