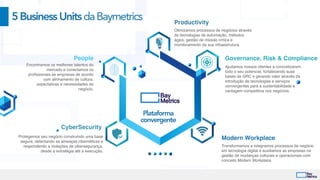

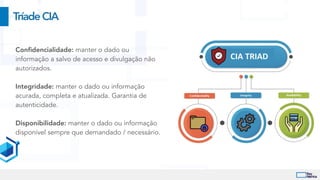

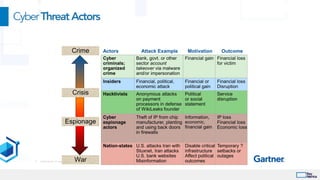

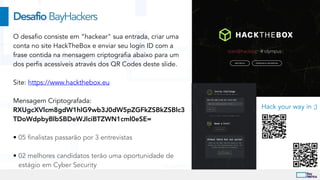

O documento aborda práticas e conceitos de cibersegurança, enfatizando a importância da proteção de informações e a resposta a ameaças cibernéticas. Apresenta a Baymetrics como um ecossistema digital que oferece soluções personalizadas para transformação digital e integração de processos de negócios. Também discute o papel dos hackers, desafios de segurança e a necessidade de vigilância contínua na proteção de dados.