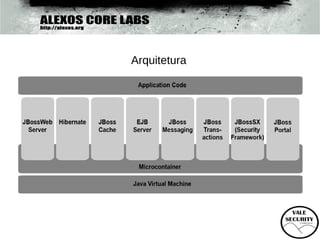

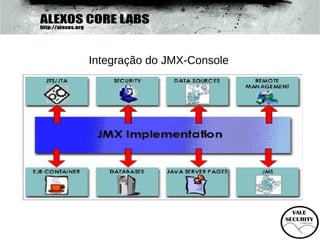

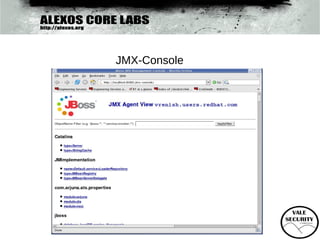

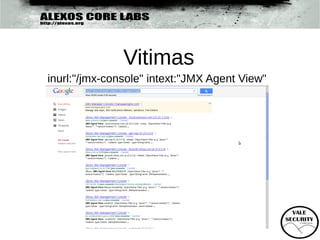

O documento apresenta uma palestra sobre exploração de vulnerabilidades no servidor de aplicação JBoss. Ele discute como o JBoss é frequentemente usado para hospedar portais, suas vulnerabilidades de segurança padrão e técnicas para mitigá-las, como habilitar autenticação e monitoramento de processos. O palestrante também fornece referências sobre como proteger especificamente a interface JMX do JBoss.

![● Mitigação ( Linux ):

● top;

● lsof -i;

● strace -fp [PID];

● Cuidado com o process syscom;](https://image.slidesharecdn.com/alexos-111012182936-phpapp01/85/Vale-Security-Conference-2011-14-Alexandro-Silva-Alexos-DC-Labs-17-320.jpg)