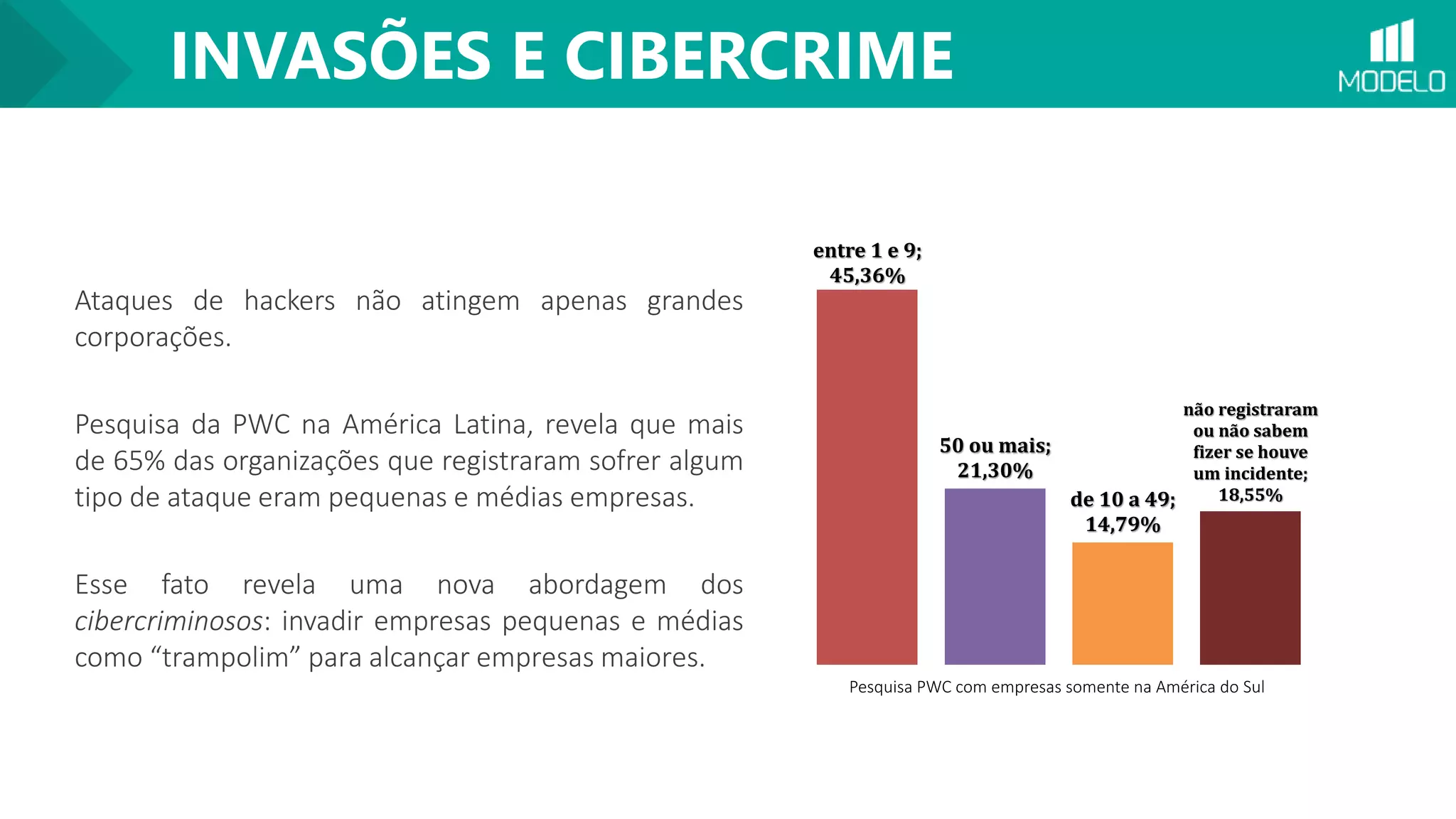

O documento aborda a crescente ameaça de invasões cibernéticas no Brasil, destacando que pequenas e médias empresas estão se tornando alvos frequentes de hackers. Os testes de invasão (pentests) são apresentados como uma solução para simular ataques e identificar vulnerabilidades nas organizações. A importância da capacitação dos colaboradores na segurança da informação também é enfatizada como uma medida crucial para prevenir ataques bem-sucedidos.