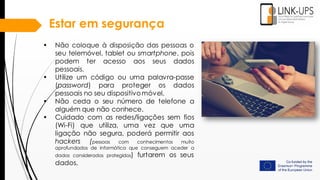

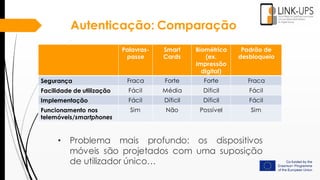

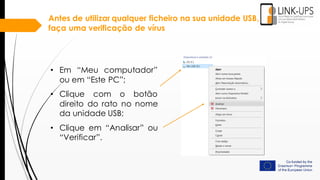

Este documento fornece informações sobre segurança digital e proteção de dados pessoais. O módulo ensina como proteger dispositivos, dados e privacidade online, compreender riscos digitais e utilizar corretamente serviços online e políticas de privacidade. Também discute medidas de segurança para dispositivos móveis e unidades USB.