O documento fornece informações sobre:

1) O que é necessário para se conectar à internet, incluindo um computador, modem, linha telefônica e conta com um provedor.

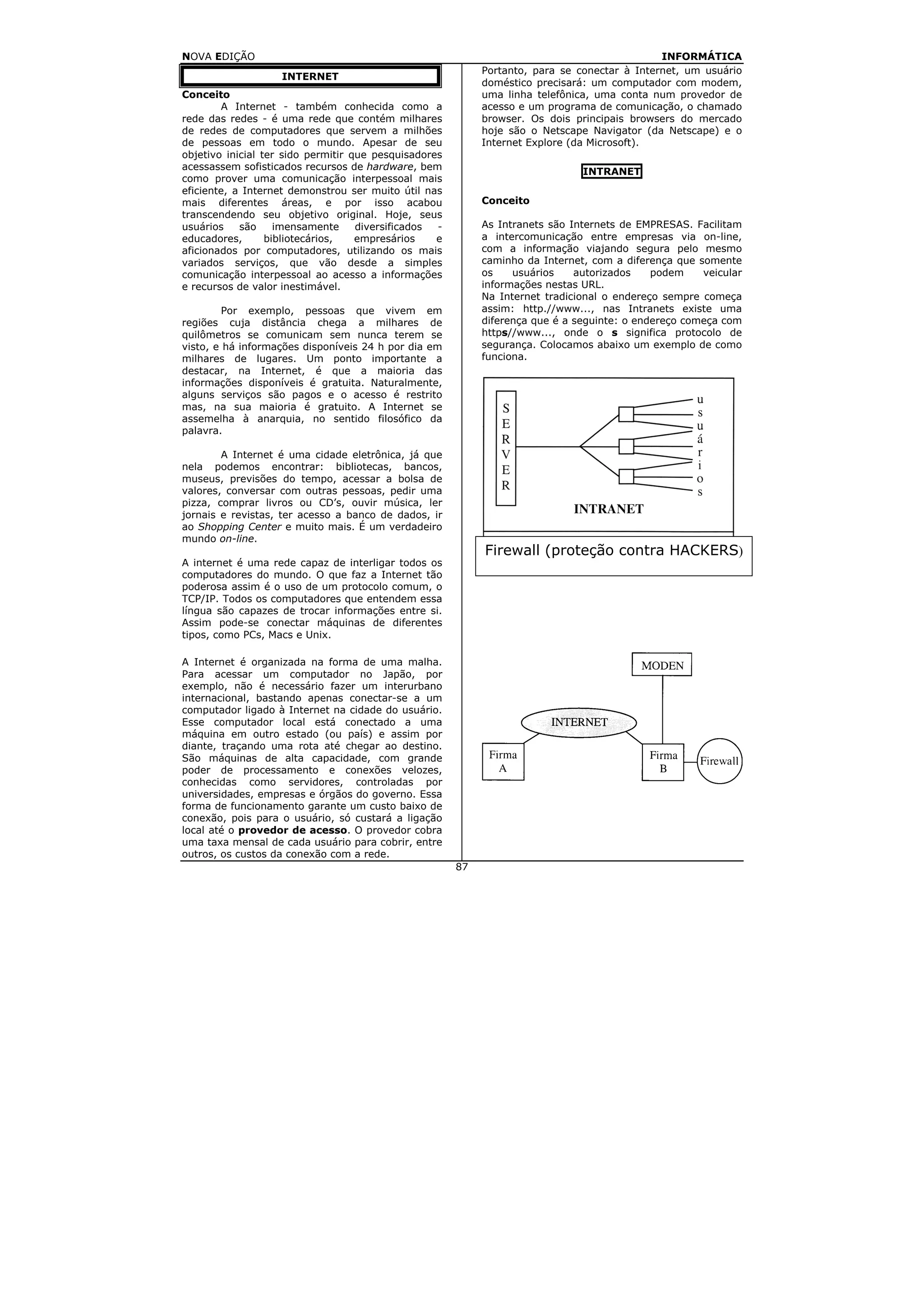

2) A diferença entre a internet e intranet, sendo que a intranet é privada e restrita a usuários autorizados de uma empresa.

3) Os principais navegadores da internet, sendo eles o Netscape Navigator e Internet Explorer.