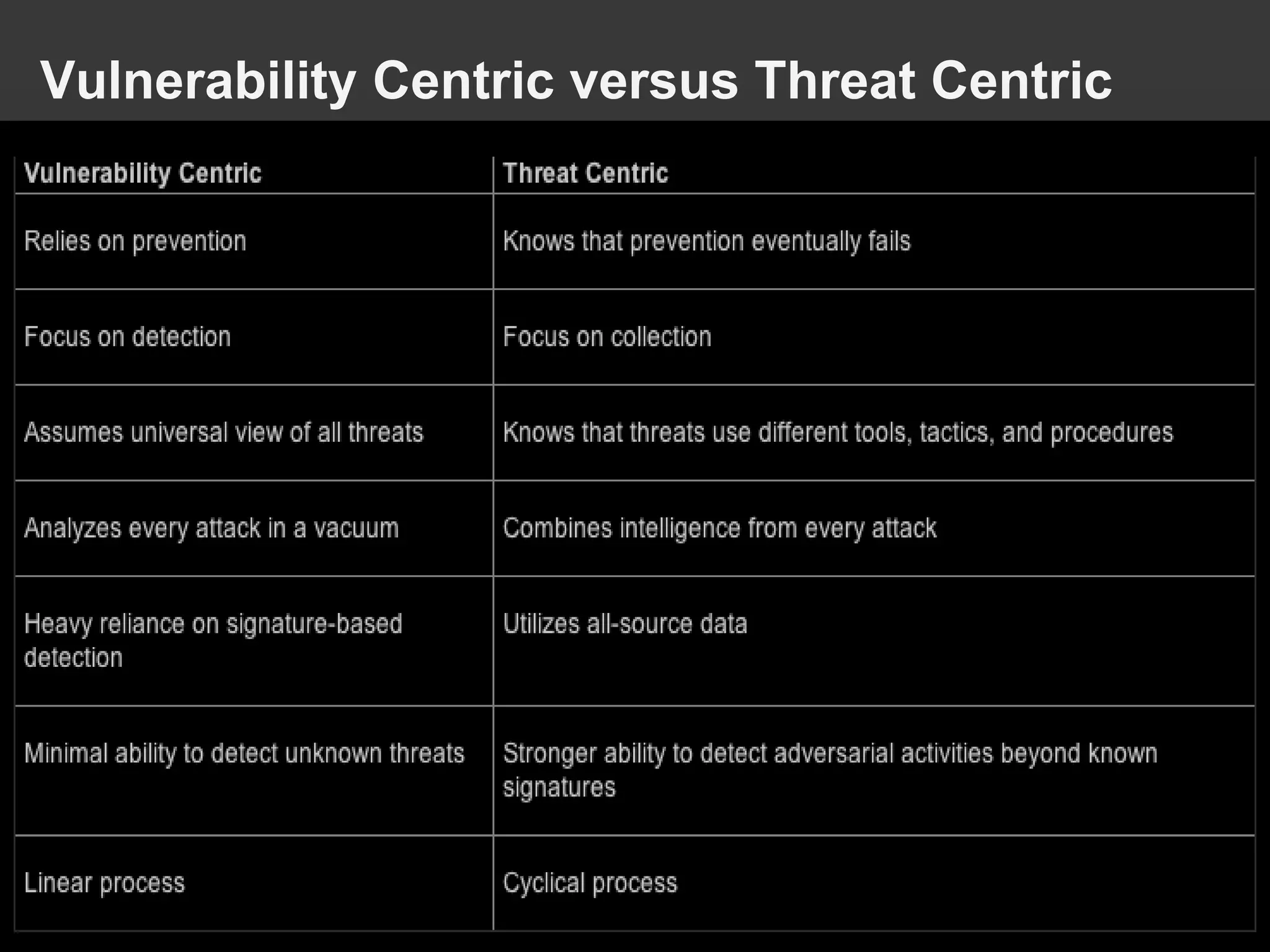

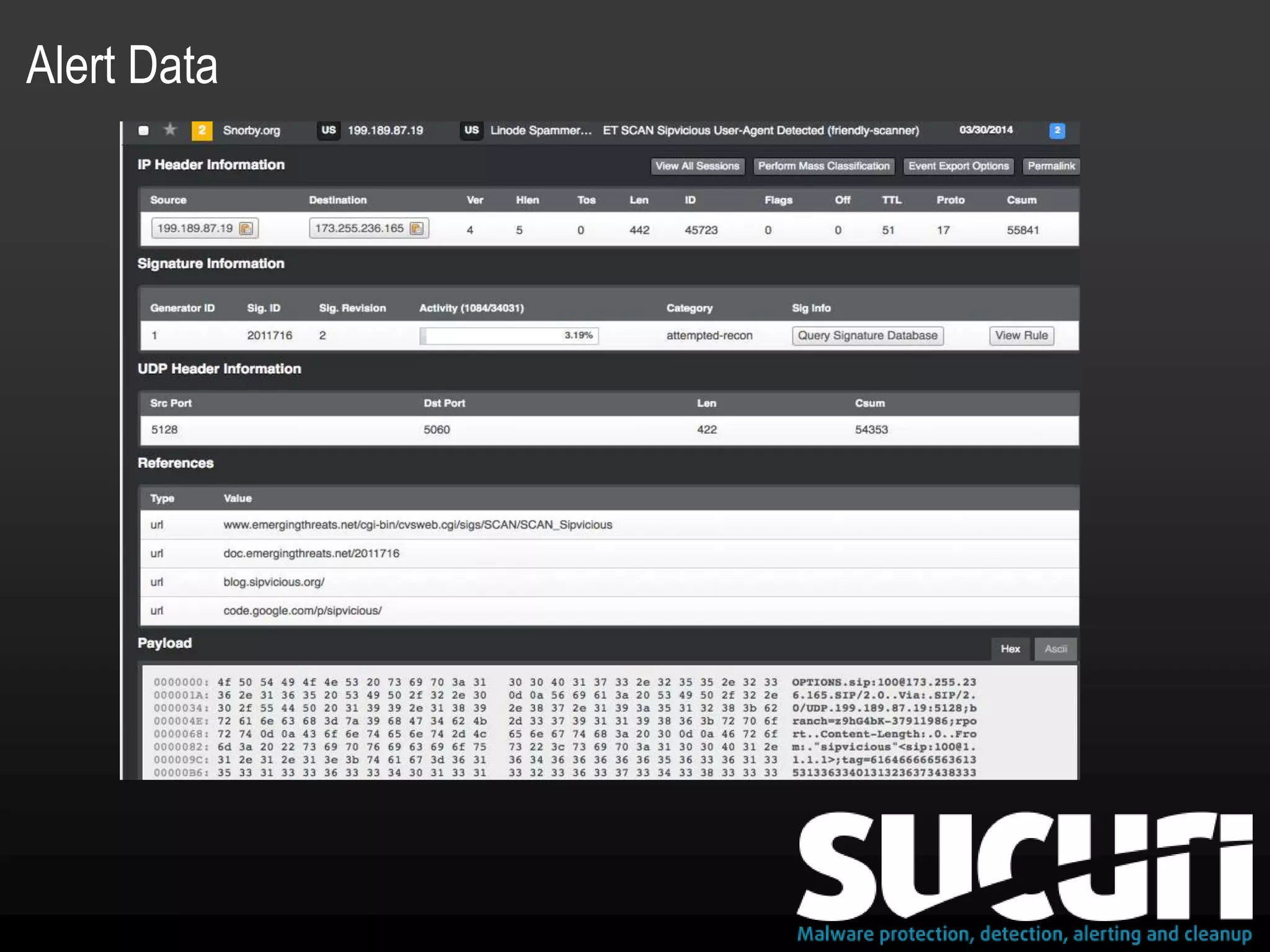

1) O documento discute a abordagem de Network Security Monitoring (NSM) para detecção de intrusões, argumentando que os alertas de detecção de intrusão não são suficientes devido ao tempo entre a invasão e a detecção.

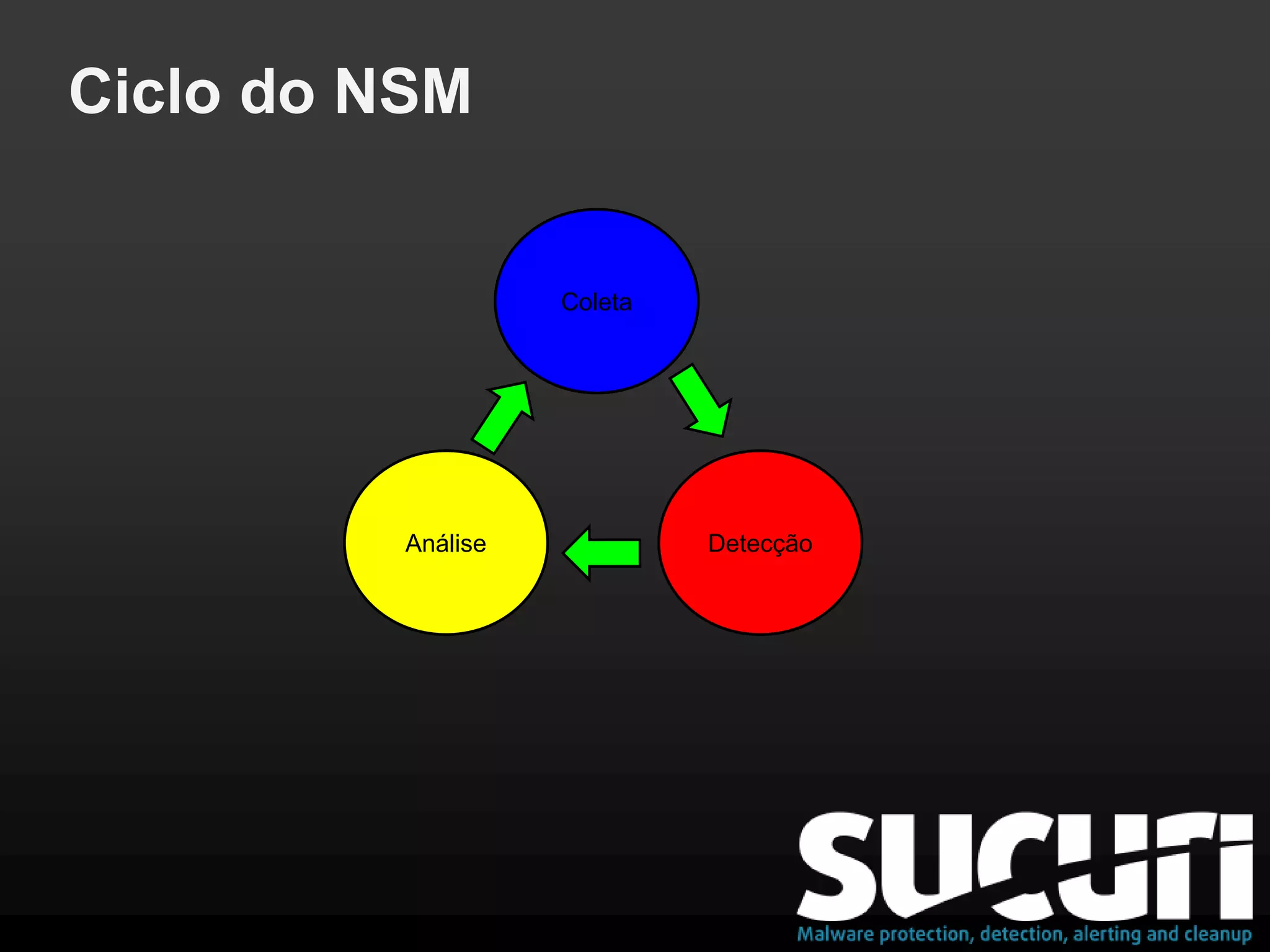

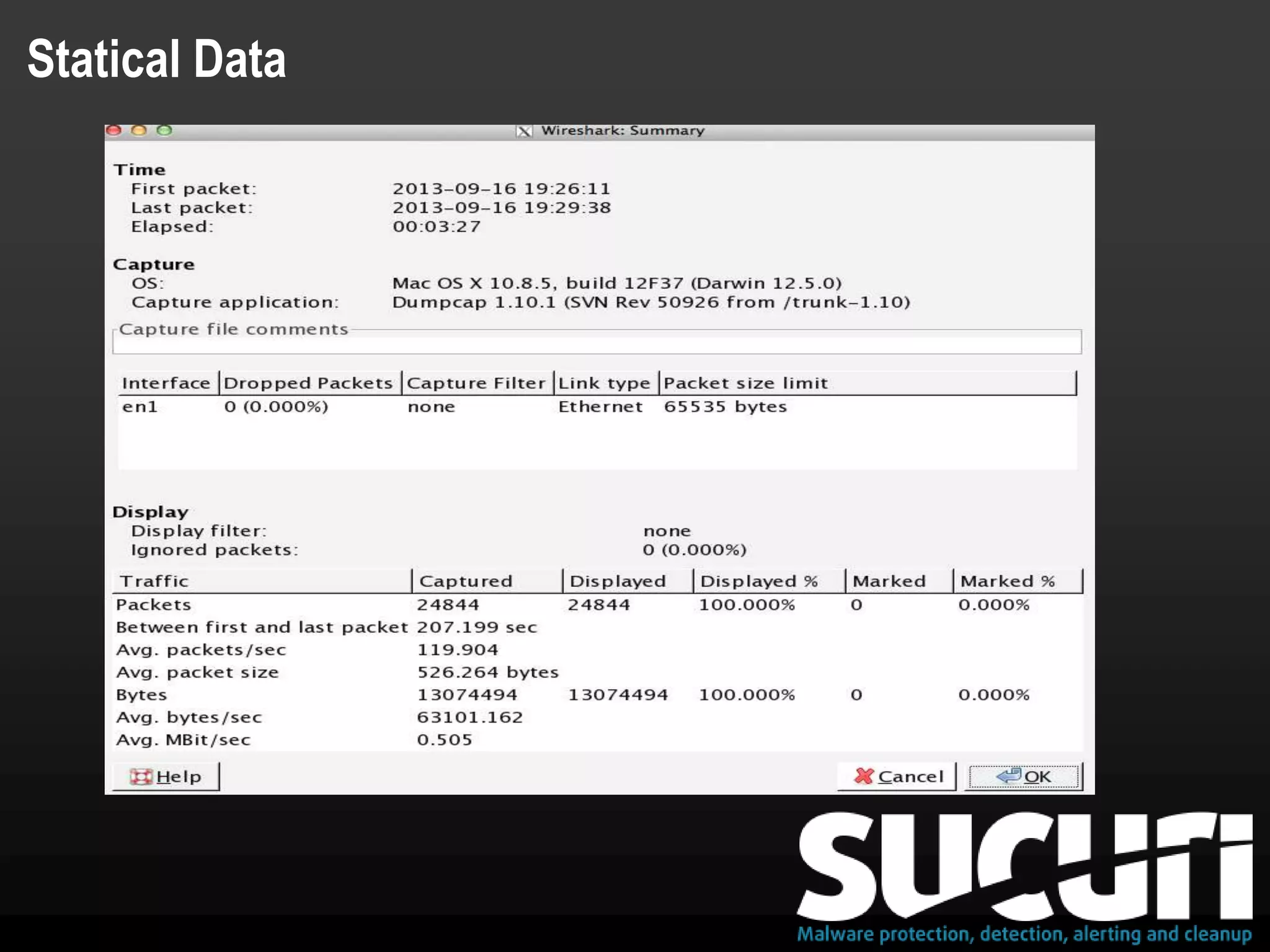

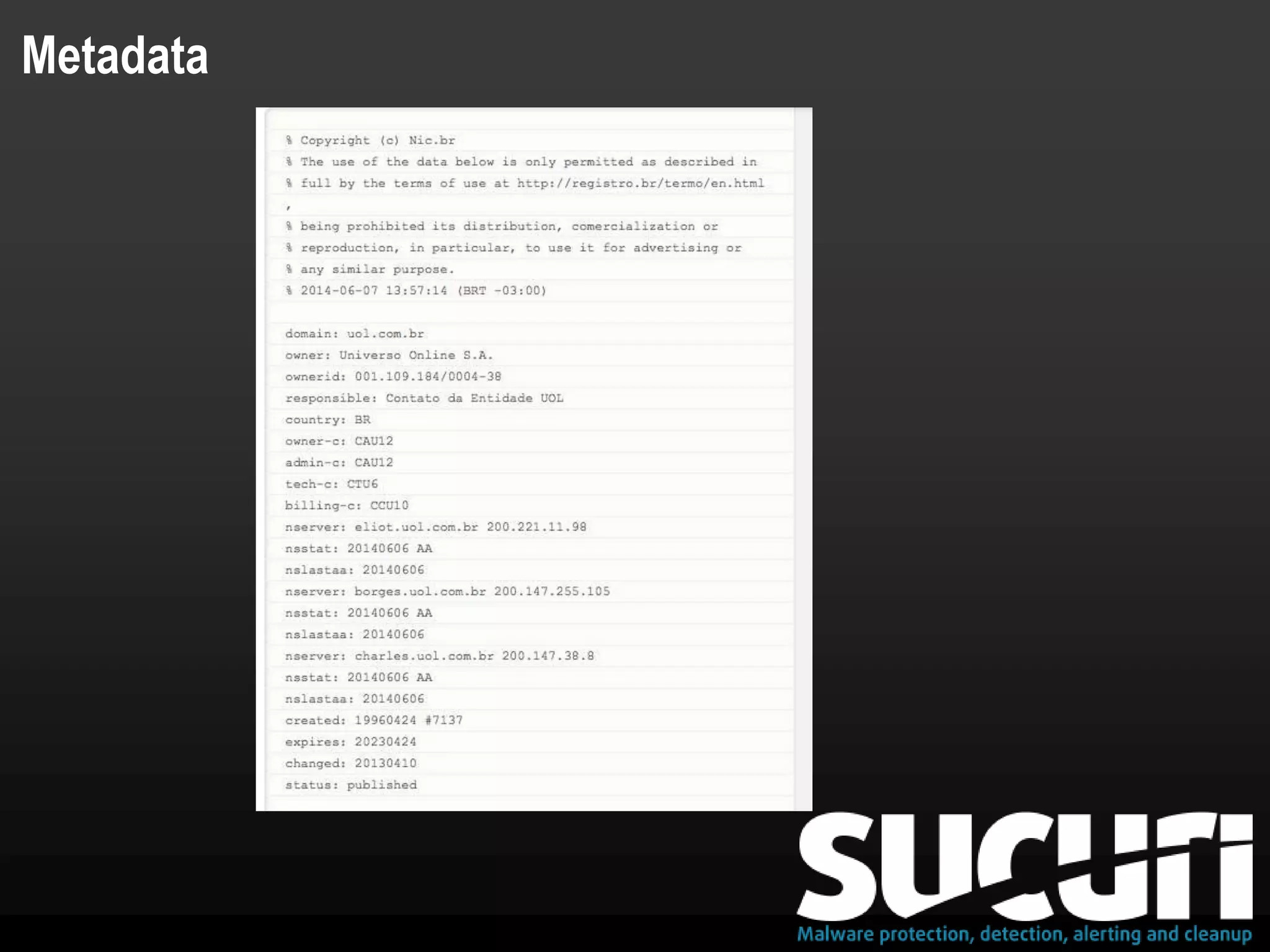

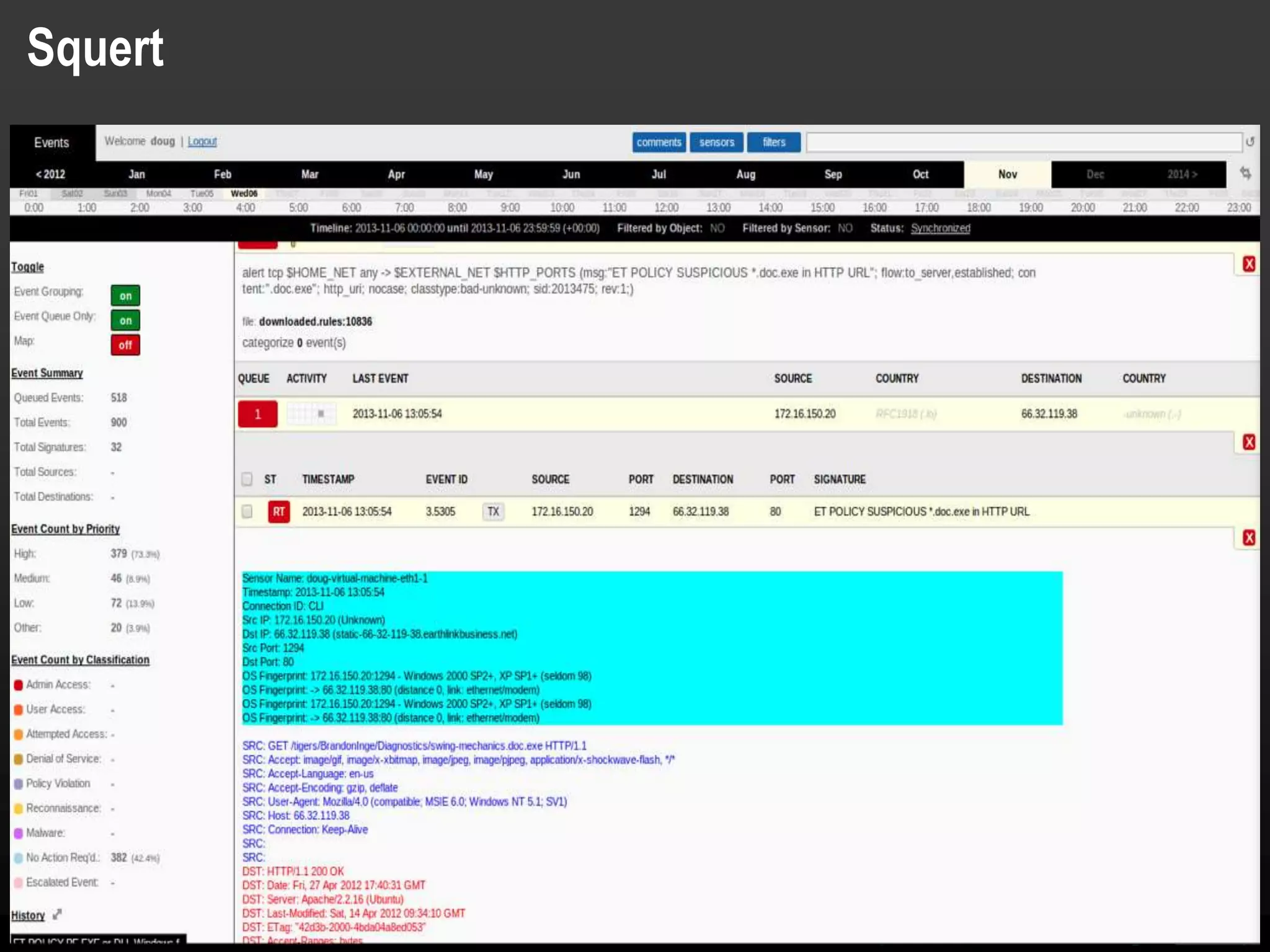

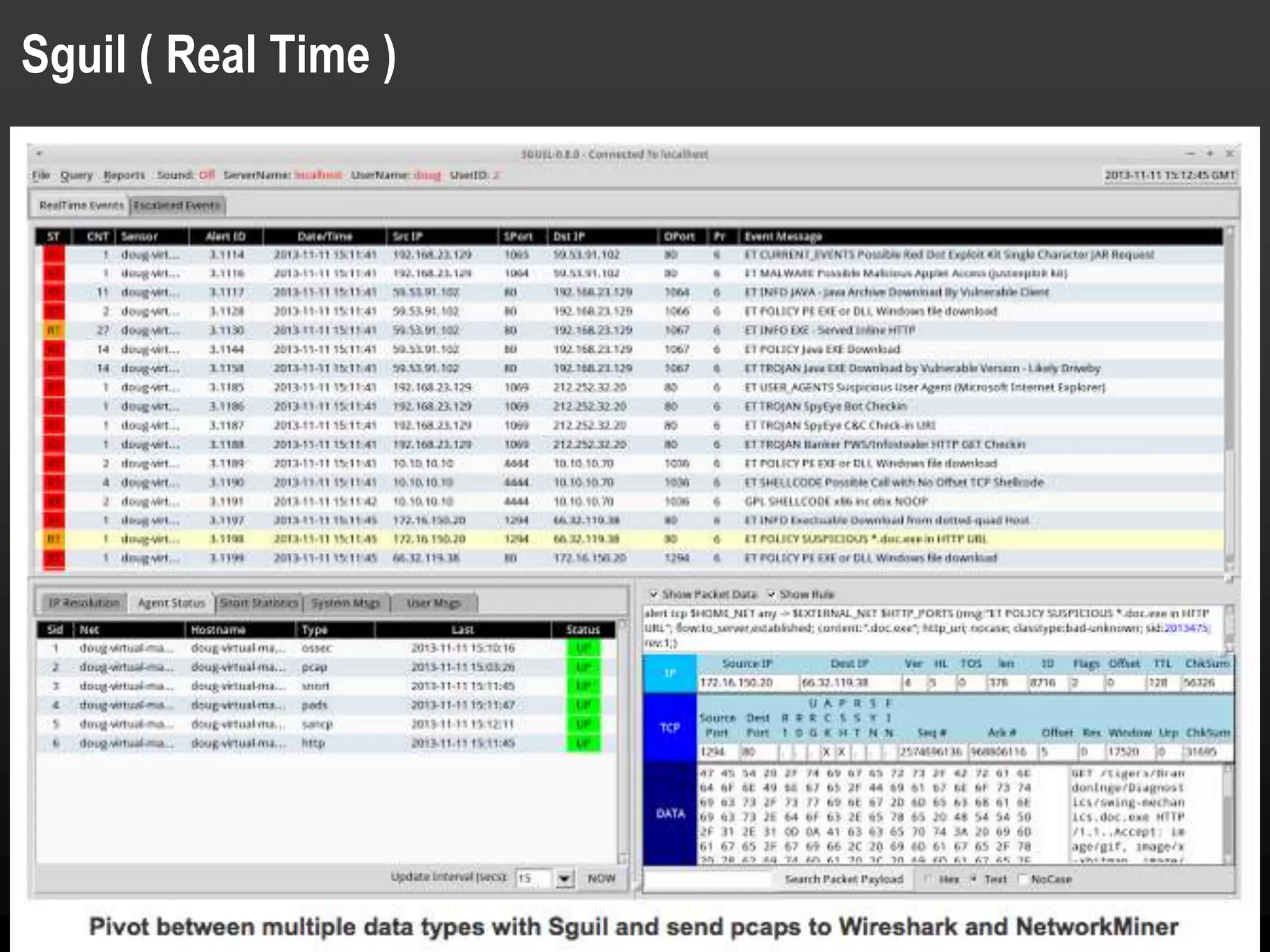

2) Apresenta o conceito de NSM, que envolve a coleta abrangente de dados de rede, detecção baseada em indicadores de comprometimento e anomalias, e análise para identificar ameaças e quantificar riscos.

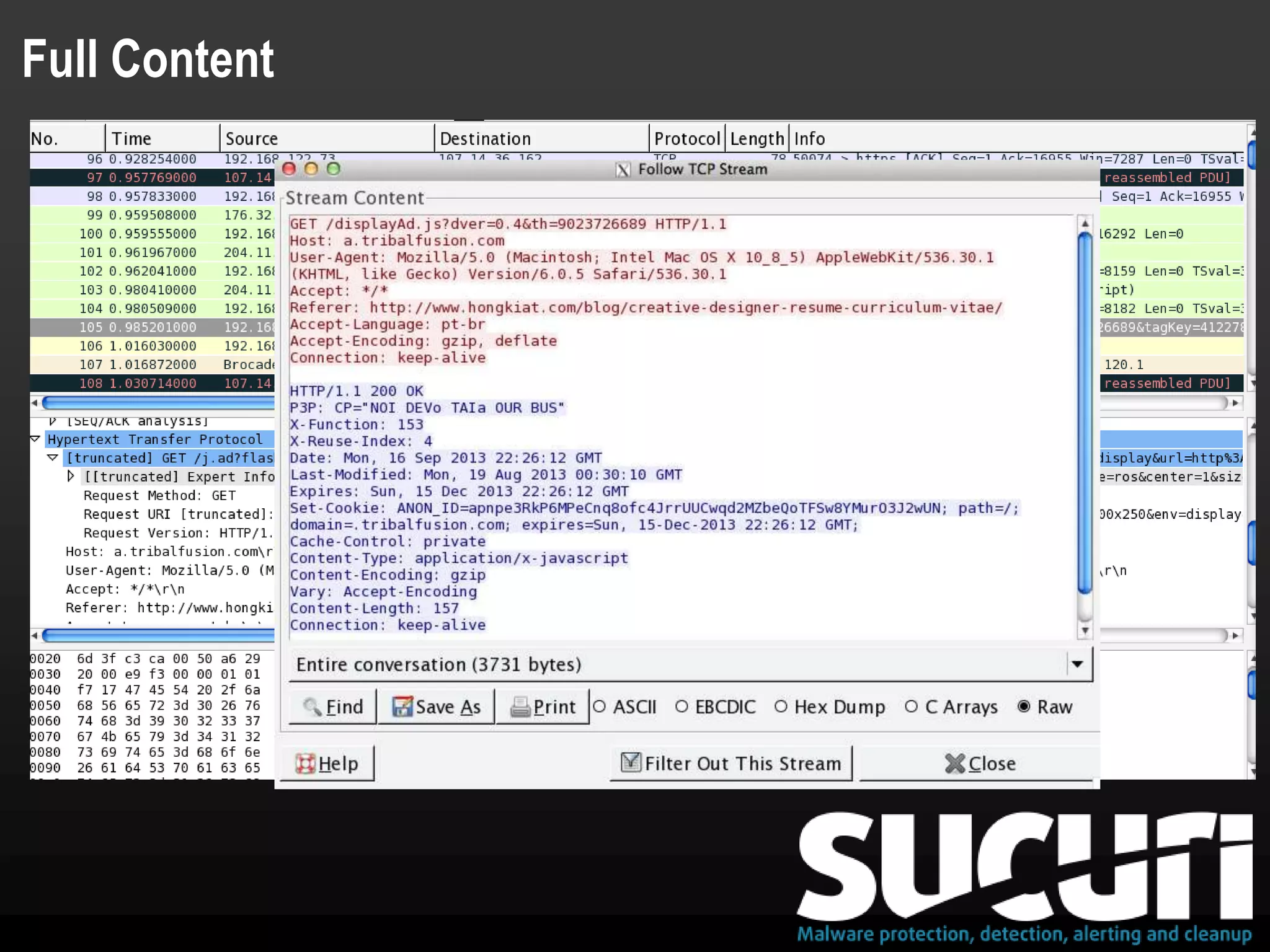

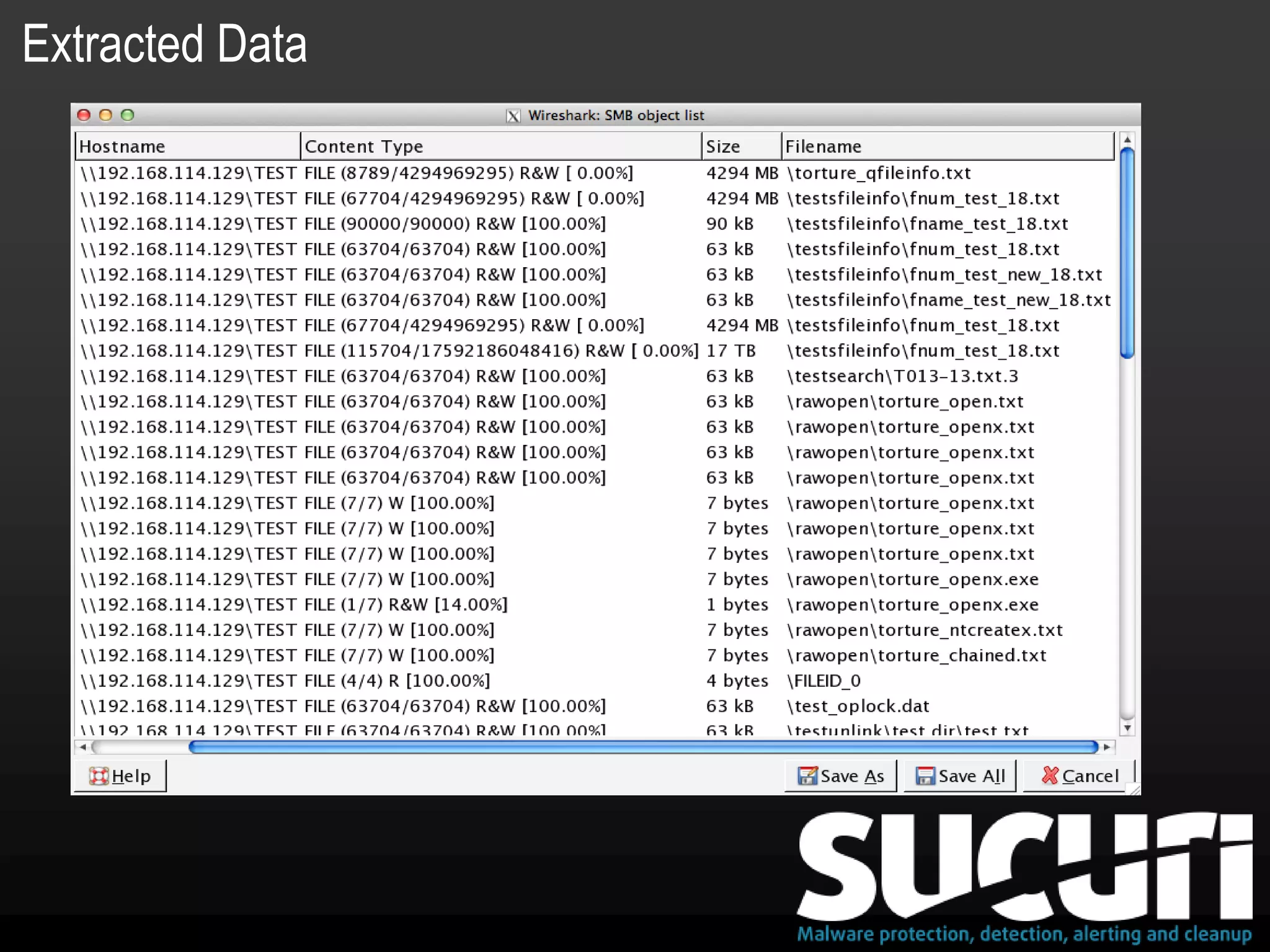

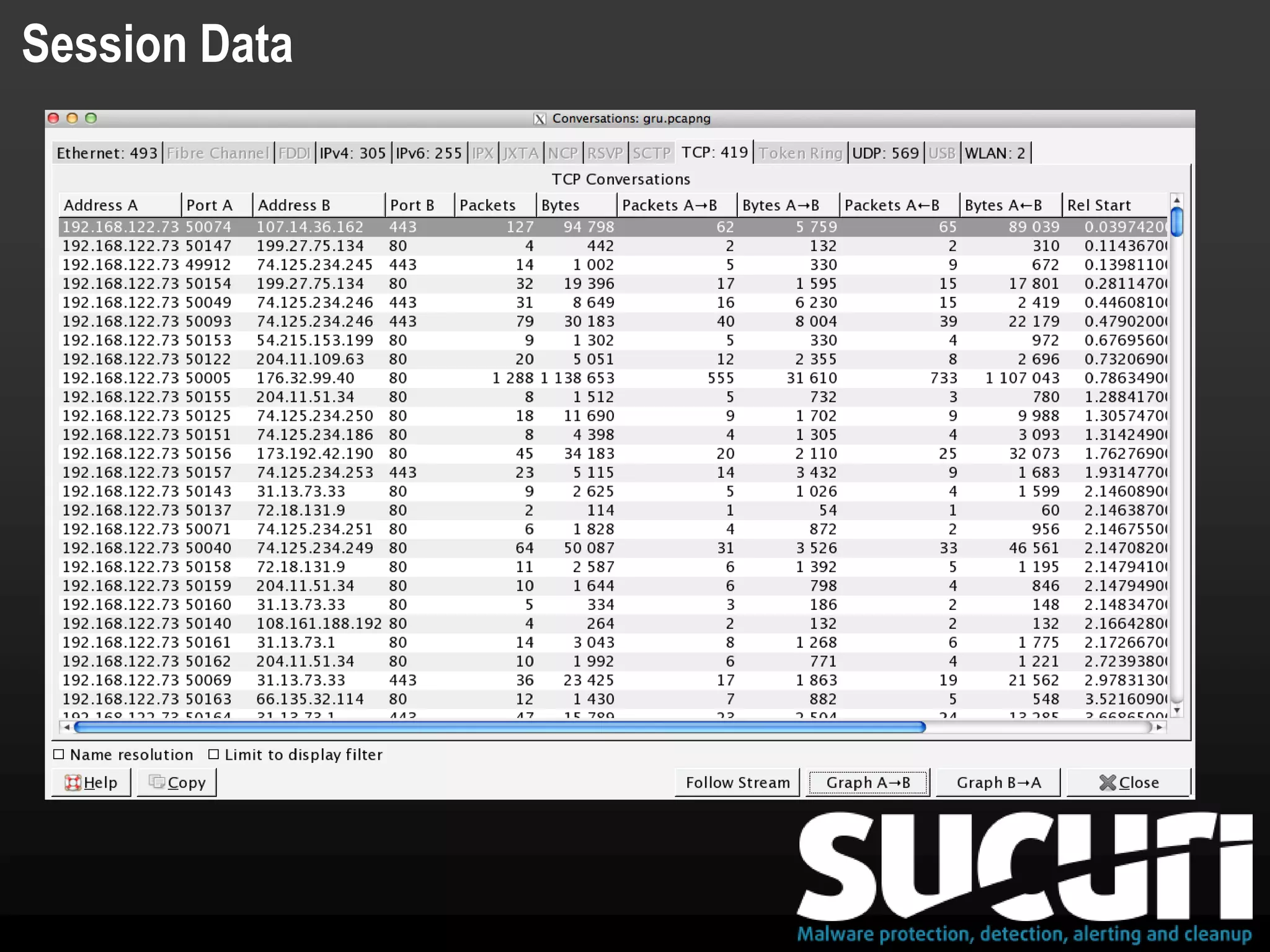

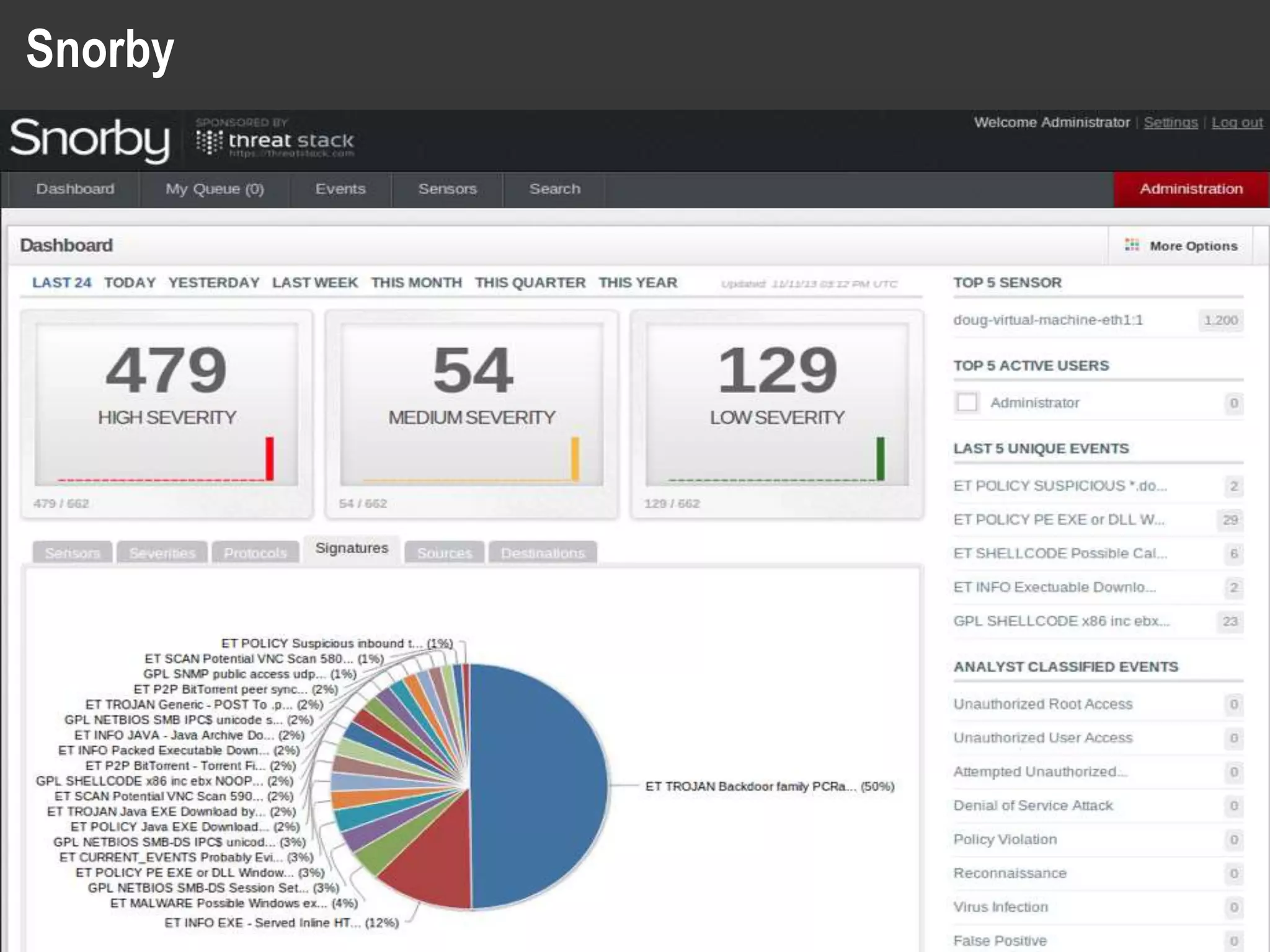

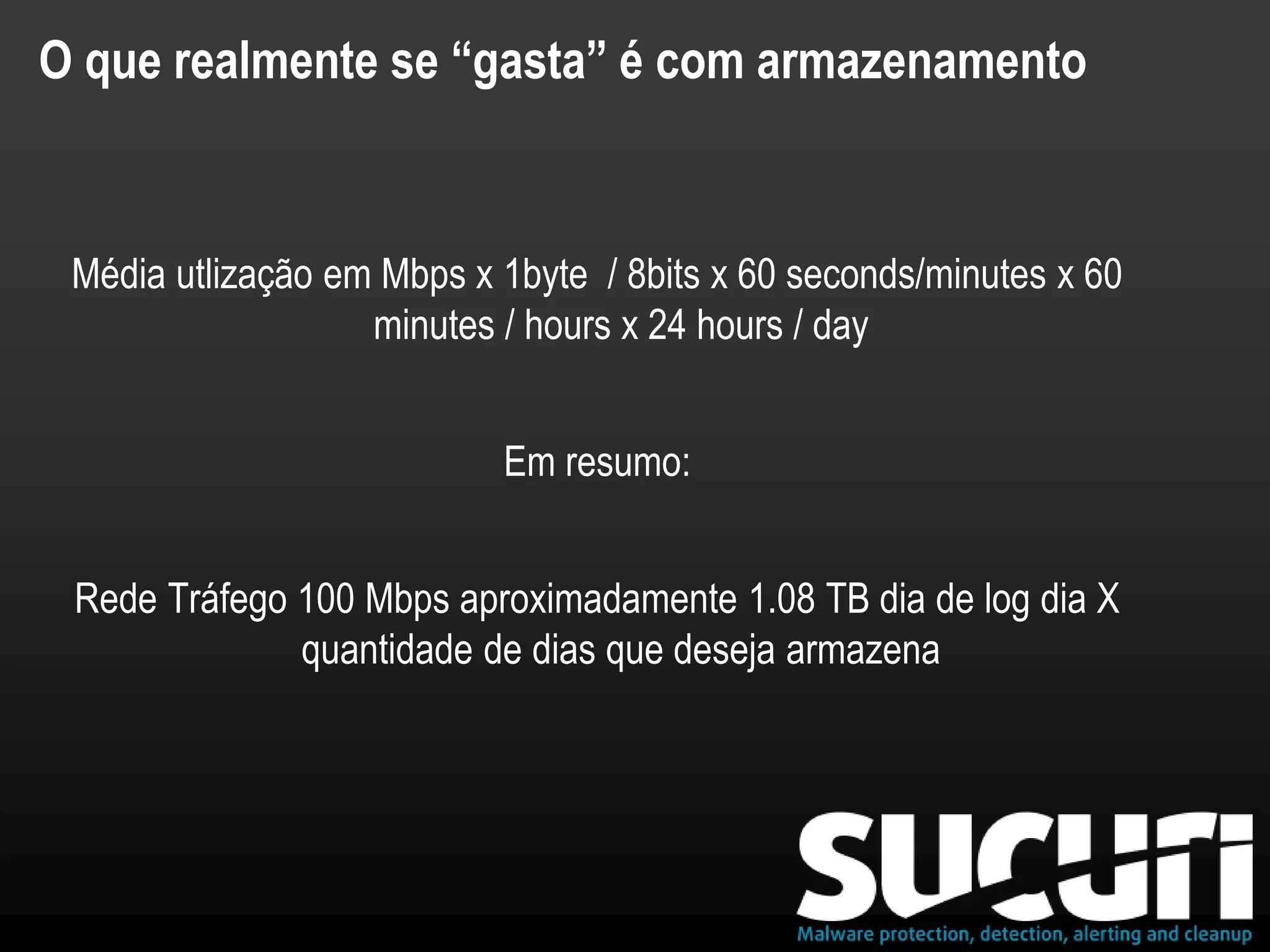

3) Discutem como implementar um sistema NSM usando ferra