1. O documento descreve os principais conceitos de hardware de computadores, incluindo microcomputadores, microprocessadores, bytes e bits.

2. Os principais componentes do hardware são a placa-mãe, CPU, memória RAM, barramentos e periféricos. A placa-mãe conecta todos os outros componentes e contém slots para expansão.

3. Os barramentos internos e externos transferem dados, endereços e sinais de controle entre os componentes do computador.

![tail exibe o fim de um arquivo.

free exibe a memória livre, usada, e os buffers da RAM. $ tail –f arq.txt (mostra as 10 últimas linhas de arq.txt)

$ free

tar (“tape archive”) agrupa arquivos para backup.

gcc compilador C e C++. $ tar -cvf arq.tar ~/* (gera backup a partir do raiz do usuário)

$ gcc –c programa.c (compila, criando programa.o) $ tar –cvf docs.tar *.doc (gera backup de todos os arqs. .doc)

$ gcc –o prog programa.c (compila e cria executável prog) $ tar -xvf arq.tar (restaura backup)

$ tar –tvf arq.tar (lista o conteúdo de um backup)

g77 compilador Fortran.

$ g77 –c programa.f (compila, criando programa.o) uname exibe a versão do Linux.

$ g77 –o prog programa.f (compila e cria executável prog) $ uname –a (exibe todas as informações)

grep procura por uma determina “string”. wc exibe detalhes sobre o arquivo.

$ grep linux arq.txt (busca “string” linux no arquivo arq.txt) $ wc –lwc arq.txt (mostra nº. de linhas, palavras e caracteres)

gzip compacta arquivo. who mostra quem está logado na máquina.

$ gzip arq.txt (compacta arquivo arq.txt arq.txt.gz)

whoami mostra o username com que “logou” na máquina.

gunzip descompacta arquivo.

$ gunzip arq.txt.gz (descompacta arquivo arq.txt .gz arq.txt) write enviar mensagens para outro usuário, na mesma máquina.

$ write usuario1

head exibe o início de um arquivo $ (mensagem) (envia mensagem p/ usuario1)

$ head –f arq.txt (mostra as 10 primeiras linhas de arq.txt) $ Ctrl_d

less mostra conteúdo de um arquivo. Curingas

$ less letter.txt (mostra o conteúdo de letter.txt)

logout sai da sessão atual. * p/ todos os arqs., exceto os ocultos ($ ls *)

$ logout .* p/ todos os arqs. ocultos ($ ls .*)

*.* p/ somente os que tiverem extensão ($ ls *.*)

lpr imprime arquivo. ? p/ substituir uma letra qualquer ($ rm arq?.txt)

$ lpr –Php4mv letter.ps (imprime letter.ps na impr. Hp4mv) ?? p/ substituir duas letras quaisquer ($ rm arq??.txt)

ls lista arquivos. (mesma função que o dir do DOS)

$ ls (lista nomes arquivos)

$ ls –a (lista nomes arquivos ocultos) MICROSOFT WORD.

$ ls *.txt (lista todos os arquivos com extensão .txt)

$ ls –l (mostra permissões, bytes, diretório, etc.)

$ ls | more (exibe conteúdo da lista, página por página) O Microsoft Word é o editor de textos padrão da

$ ls –lt (lista arqs. classificados pela hora de criação/alteração) Microsoft e o mais utilizado entre os usuários. O software

$ ls –lu (lista arqs. classificados pela hora do último acesso) utiliza o padrão windows e portanto as opções de janelas

serão as mesmas vistas para as janelas do windows.

mail usado para ler ou enviar emails.

$ mail (ambiente para manipulação de e_mail´s) O título padrão da janela do Word é documento 1

$ mail –s “assunto” brunoguilhen@gmail.com < arq.txt e a extensão padrão do Word é .doc.

(envia conteúdo de arq.txt para o e_mail indicado) Outro conceito importante no Microsoft Word é o conceito

de macro:

mkdir cria diretório.

$ mkdir docs (cria diretório docs no diretório corrente) Macro

$ mkdir ~/temp/docs (cria subdiretório docs no diretório temp) Macro é um programa criado por um usuário, em

VBA (Visual Basic Aplication), que executa uma

more exibe conteúdo de um arquivo página por página. determinada função específica determinada pelo usuário.

$ more arq.txt([barra de espaço] muda tela; [enter] muda linha)

Nos conceitos de segurança, a ativação de macros

mv move e/ou renomeia arquivos. representa um risco muito grande para a segurança do

$ mv teste.hp ~/docs (move arquivo) sistema pois, os vírus de macro correspondem a grande

$ mv arquivo1.txt arquivo2.txt (renomeia arquivo) parte dos vírus espalhados pelo mundo digital

$ mv arq1.txt ~/docs/arq2.txt (move e renomeia arquivo)

passwd muda a senha.

$ passwd (pede-se a senha antiga e 2 vezes a nova senha)

ps lista processos ativos.

$ ps aux | more (lista processos ativos, tela por tela)

rm apaga arquivos.

$ rm arquivo.txt (apaga arquivo)

$ rm –i arquivo.txt (pede confirmação antes de apagar)

rmdir apaga um diretório.

$ rmdir docs (apaga diretório docs vazio)

$ rmdir –r dcos (apaga diretório docs cheio)

sleep atrasa o comando.

$ sleep 60 && echo “testando...” (mostra msg. após 60 s)

sort classifica conteúdo de arquivo.

$ sort arq.txt > arq_ord.txt (ordena arq.txt e salva em arq_ord.txt)](https://image.slidesharecdn.com/informtica-120226063000-phpapp01/85/Informatica-21-320.jpg)

![Modo de estrutura de tópicos – Muda para o Ctrl+F10 = Alterna a janela do Word em normal ou maximizada

modo de exibição de estrutura de tópicos, no Ctrl+F12 = Abre um documento em outra janela do Word

qual você pode examinar e trabalhar com a Ctrl+Shift+( = Exibe o término do parágrafo

estrutura do arquivo no formulário de estrutura Ctrl+Shift+) = Oculta o término do parágrafo

Ctrl+Shift+F5 = Adiciona Indicador

de tópicos clássico.

Ctrl+Shift+F8 = Facilita a seleção de colunas de texto

Ctrl+Shift+F12 = Imprime

Ctrl+Shift+0 = Alterna o texto entre normal e Subscrito

As principais teclas de atalho no Word são: Ctrl+Shift+A = Aciona a formatação Todas maiúsculas

Ctrl+Shift+B = Formata o texto com a fonte Times New Roman

Home = Vai para o início da linha Ctrl+Shift+D = Formata o texto com Sublinhado duplo

End = Vai para o final da linha. Ctrl+Shift+E = Aciona o modo Alterações

Ins = Alterna o modo de edição em Inserir ou sobrescrever Ctrl+Shift+F = Aciona a caixa Fonte

Del = Exclui caracteres da esquerda para direita Backspace = Ctrl+Shift+J = Move o recuo a esquerda

Exclui caracteres da direita para esquerda Enter = Quebra a Ctrl+Shift+P = Aciona a caixa tamanho da fonte

linha iniciando uma nova linha Ctrl+Shift+Q = Formata o texto com a fonte Symbol

F1 = Chama o Assistente de Ajuda do Word Ctrl+Shift+U = Aciona a caixa de estilos

F2 = Move o texto selecionado para posição específica Ctrl+Shift+W = Sublinha palavra por palavra do texto

F3 = Insere autotexto selecionado

F5 = Aciona a janela "Localizar/Substituir/Ir para" Ctrl+Shift+Z = Formata o texto com a fonte Times New Roman

F7 = Verifica Ortografia e gramática Ctrl+Shift+Home = Seleciona da posição atual até o início

F8 = Facilita na seleção de texto com as teclas de direção Ctrl+Shift+End = Seleciona da posição atual até o final

F10 = Aciona o menu Ctrl+Alt+F1 = Executa o Sistema de informações Microsoft

F12 = Salvar como Ctrl+Alt+F2 = Abre um documento em outra janela do Word

Ctrl+Enter = Quebra a página na posição atual Ctrl+Alt+Home = Seleciona objeto de procura

Ctrl+PageUp = Vai para edição anterior Alt+Shift+F11 = Executa o editor de scripts da Microsoft

Ctrl+PageDown = Vai para a próxima edição Alt+Shift+Esquerda ou direita = Alterna texto tipos de título

Ctrl+Home = Vai para o início do documento Alt+Shift+Acima ou abaixo = Move o texto selecionado na

Ctrl+End = Vai para o final do documento direção desejada

Ctrl+Insert = Copia texto ou imagem para área de transferência Alt+Backspace = Desfaz a última ação

Ctrl+[ = Aumenta o tamanho da fonte do texto selecionado Ctrl+] Alt+Esc = Minimiza o Word

= Diminui o tamanho da fonte do texto selecionado Ctrl+0 = Alt+Espaço = Aciopna menu de controle

Alterna espaçamento do parágrafo entre simples e duplo Alt+F3 = Cria autotexto

Ctrl+1 = Formata parágrafo para espaçamento simples Alt+F4 = Finaliza Word

Ctrl+2 = Formata parágrafo para espaçamento duplo Alt+F5 = Restaura a janela do Word caso ela esteja maximizada

Ctrl+5 = Formata parágrafo para espaçamento 1 e 1/2 Alt+F8 = Cria macro

Ctrl+A = Abre outro arquivo de texto Alt+F10 = Alterna a janela do Word em normal ou maximizada

Ctrl+B = Salva o documento atual Alt+F11 = Executa o editor Visual Basic do Word

Ctrl+C = Copia texto ou imagem para área de transferência Shift+Insert = Cola o conteúdo da área de transferência na

Ctrl+D = Formata fonte posição atual

Ctrl+E = Aplica centralizado Shift+PageUp = Seleciona páginas de texto acima

Ctrl+G = Aplica alinhamento à direita Ctrl+I Shift+PageDown = Seleciona páginas de texto abaixo

= Aplica itálico ao texto selecionado Ctrl+J = Shift+F1 = Aciona a opção "O que é isto ?"

Aplica alinhamento justificado Ctrl+K = Shift+F3 = Alterna texto selecionado em maiúscula ou

Insere hyperlink minúscula

Ctrl+L = Localiza texto Shift+F4 = Vai para o início da página atual

Ctrl+M = Aumenta o recuo Shift+F5 = Não identificado ainda

Ctrl+N = Aplica negrito ao texto selecionado Shift+F7 = Dicionário de sinônimos

Ctrl+O = Cria um novo documento Shift+F10 = Abre o menu de contexto

Ctrl+P = Imprime documento atual Shift+F11 = Aciona marcadores

Ctrl+R = Refaz a ação desfeita Shift+F12 = Salvar como

Ctrl+S = Aplica sublinhado ao texto selecionado

Ctrl+T = Seleciona todo o texto

Ctrl+U = Substitui texto

WORD 2003

Ctrl+V = Cola o conteúdo da área de transferência na posição

atual Poucas mudanças ocorreram do Word 2002 para o Word

Ctrl+W = Fecha o documento atual 2003.

Ctrl+X = Recorta texto ou imagem para área de transferência A criação de novos botões na barra de ferramentas padrão

Ctrl+Y = Aciona a janela "Ir para" é uma dessas mudanças. A principal mudança ficou por

Ctrl+Z = Desfaz a última ação conta do visual, o word 2003 apresentou uma característica

Ctrl+F2 = Visualiza impressão

mais tridimensional na hora de apresentar os botões, dando

Ctrl+F4 = Fecha o documento atual

Ctrl+F5 = Restaura a janela do Word caso ela esteja

uma forma mais arredondada.

maximizada Os botões que entraram no word 2003 que não estavam no

Ctrl+F9 = Insere campo 2002 são:](https://image.slidesharecdn.com/informtica-120226063000-phpapp01/85/Informatica-27-320.jpg)

![Você pode definir diferentes tipos de paradas de Dica: Você pode dar um clique duplo na figura para

tabulação: à esquerda, à direita, decimal ou abrir a caixa de diálogo para Formatar a figura.

VISUALIZAR EM MODO 'TELA INTEIRA'

Para visualizar em modo 'Tela Inteira' vá em:

centralizada. Exibir/Ver e de um clique em 'Tela Inteira' ou se

preferir, use o atalho no teclado, clicando em:

Ctrl+Shift+J

Tabulação alinhada à esquerda NÚMEROS DE PÁGINAS & CABEÇALHO E

RODAPÉ

O Writer pode, automaticamente, inserir os números

das páginas nos seus documentos e imprimir esses

números na posição que você determinar.

Tabulação alinhada à direita clique em:

Inserir>Cabeçalho>Padrão

Inserir>Rodapé>Padrão

Para alinhar as bordas clique no marcador da

régua: [ ]

ESPAÇAMENTO DA LINHA

Selecione o texto que você deseja alterar.

Clique em Formatar/ Parágrafo para abrir a caixa

de diálogo 'Parágrafo' e procure o campo

'Espaçamento de Linhas', selecionando a opção

que você queira.

QUEBRA AUTOMÁTICA DE FIGURAS

Dê um clique sobre a figura de sua escolha com

o botão esquerdo do mouse e depois clique uma

vez com o botão direito; vá em 'Quebra

Automática' e escolha a opção de quebra de

página. Aconselho escolher a opção “Quebra

Automática de Página” Os cabeçalhos (a cima) e rodapés (a baixo), são os

textos e números que aparecem impressos na parte

superior e/ou inferior de cada página de um

INSERIR FIGURAS documento, respectivamente.

Para inserir uma figura em seu documento clique

com o cursor no local onde deseja inserir a

figura. Dica: Você pode também inserir números de

páginas, horas, data, notas.

clique em :

Inserir>Campos>clique na opção desejada

Inserir>Figura>Do Arquivo Inserir>Nota

VISUALIZAR EM ZOOM](https://image.slidesharecdn.com/informtica-120226063000-phpapp01/85/Informatica-31-320.jpg)

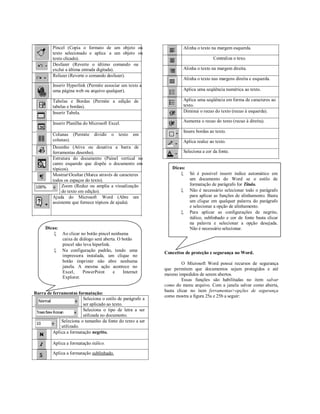

![mover para baixo na seleção trabalho ou janela CTRL+TAB

Copiar a seleção CTRL+C Mover até a próxima planilha na CTRL+PGDN

Copiar o valor da célula acima da CTRL+H pasta de trabalho

célula ativa para a célula ou barra de Mover até a última célula da CTRL+END ou

fórmulas planilha END+HOME

Definir um nome CTRL+F3 Mover até o início da linha/célula HOME ou

Desfazer a última ação CTRL+Z CTRL+HOME

Editar a célula ativa F2 Mover da direita para a esquerda SHIFT+TAB

Editar um comentário de célula SHIFT+F2 dentro da seleção, ou mover para

Estender a seleção até a célula no SHIFT+END cima uma célula

canto inferior direito da janela Mover um bloco de dados dentro de END+tecla de

Estender a seleção até a célula no SHIFT+HOME uma linha ou coluna direção

canto superior esquerdo da janela Mover uma célula/caractere/página Tecla de direção

Estender a seleção até a última END, SHIFT + em uma determinada direção

célula não-vazia na mesma coluna teclas de direção Mover uma tela à direita ALT+PGDN

ou linha que a célula Mover uma tela à esquerda ALT+PGUP

Estender a seleção até a última CTRL+SHIFT+EN Ocultar colunas ou linhas CTRL+0 (zero) ou 9

célula usada na planilha (canto D Recortar a seleção CTRL+X

inferior direito) Descrição Atalho

Estender a seleção até o início da CTRL+SHIFT+HO Reexibir colunas ou linhas CTRL+SHIFT+) ou

planilha ME (

Estender a seleção em uma célula SHIFT+ tecla de Remover todas as bordas CTRL+SHIFT+_

direção Repetir a última ação F4

Estender a seleção para cima de uma SHIFT+PGUP Rolar a tela/coluna para a esquerda SETA À

tela ou para a direita uma coluna ESQUERDA ou

Excluir a seleção CTRL+- SETA À DIREITA

Excluir o caractere à esquerda do BACKSPACE Rolar a tela/linha para cima ou para SETA ACIMA ou

ponto de inserção, ou excluir a baixo uma linha SETA ABAIXO

seleção Selecionar a coluna ou linha inteira CTRL ou

Excluir o texto ao final da linha CTRL+DELETE SHIFT+BARRA DE

Exibir o comando Células (menu CTRL+1 ESPAÇOS

Formatar) Selecionar a planilha inteira CTRL+A

Exibir o comando imprimir (menu CTRL+P Selecionar a próxima barra de CTRL+TAB ou

Arquivo) ferramentas ou a anterior CTRL+SHIFT+TA

Exibir ou ocultar a barra de CTRL+7 B

ferramentas Padrão Selecionar apenas as células a que CTRL+[

Iniciar uma fórmula = (sinal de igual) são feitas referências diretas por

Iniciar uma nova linha na mesma ALT+ENTER fórmulas

célula Selecionar o próximo botão ou TAB ou

Inserir data CTRL+; (ponto e menu na barra de ferramentas SHIFT+TAB

vírgula) Selecionar somente as células CTRL+]

Inserir a fórmula AutoSoma ALT+= (sinal de contendo fórmulas que se referem

igual) diretamente à célula

Inserir a hora CTRL+SHIFT+: Selecionar todas as células a que é CTRL+SHIFT+{

(dois pontos) feita referência por fórmulas na

Inserir um hyperlink CTRL+K seleção

Inserir uma fórmula como fórmula CTRL+SHIFT+EN Selecionar todas as células contendo CTRL+SHIFT+O (a

de matriz TER comentários letra O)

Mover até a célula no canto inferior END Selecionar somente as células ALT+;

direito da janela visíveis na seleção atual

Mover até a pasta de trabalho ou CTRL+SHIFT+F6 Tornar ativa a barra de menus F10 ou ALT

janela anterior ou

CTRL+SHIFT+TA

B MICROSOFT POWERPOINT

Mover até a planilha anterior na CTRL+PGUP

pasta de trabalho

Mover até a próxima pasta de CTRL+F6 ou](https://image.slidesharecdn.com/informtica-120226063000-phpapp01/85/Informatica-38-320.jpg)

![Atualizar a Página F5 ou Ctrl F5 Tamanho do Texto

Atualizar a Página (ignorar cache) Shift Botão Atualizar Aumentar Ctrl +

Aumentar texto Ctrl + Diminuir Ctrl -

Avançar Página Shift rolar para cima Normal Ctrl 0

Barra de Menu F10 Estilo de página

Completar Endereço .com Ctrl Enter Nenhum estilo

Completar Endereço .net Shift Enter Estilos base

Completar Endereço .org Ctrl Shift Enter Codificação

Diminuir texto Ctrl - Selecionar automaticamente

Fechar aba Botão do meio na aba Mais

Ir para a Aba [1 to 9] Alt [1 to 9] (Linux) Personalizar lista...

Ctrl [1 to 9] (Windows) Código Fonte Ctrl U

Ir para a Barra de Endereço F6 ou Ctrl L Tela Inteira F11

Ir para a página anterior Page Up Alterar a direção da página (Linux)

Ir para a próxima página Pag Down HISTÓRICO

Ir para Aba anterior Ctrl Page Up Voltar Alt ¬

Ctrl Shift Tab Avançar Alt ®

Ir para o fim da página End Página Inicial Alt Home

Ir para o início da página Home Reabrir Aba

Ir para Próxima Aba Ctrl PageDown Exibir painel Ctrl H

Ctrl Tab FAVORITOS

Localizar Próxima Texto F3 ou Ctrl G Adicionar página... Ctrl D

Localizar Texto Anterior Shift F3 Inscrever RSS...

Mover para Frame anterior Shift F6 Adicionar abas... Ctrl Shift D

Mover para próximo Frame F6 Organizar...

Navegar c/ cursor de teclado F7 Get Bookmarks Add-ons (Linux)

Rolar linha por linha Alt rolar Barra dos Favoritos (Windows)

Salvar link como ... Alt botão esquerdo Bookmarks Toolbar Folder (Linux)

Voltar Página Shift rolar para baixo Mozilla Firefox

FERRAMENTAS

ARQUIVO Pesquisar Web Ctrl K

Nova Janela Ctrl N Downloads Ctrl J ou Ctrl Y

Nova Aba Ctrl T Complementos

Abrir endereço... Ctrl L Console de erros

Abrir Arquivo... Ctrl O Propriedades da página Ctrl I (Linux)

Fechar Janela Alt F4 ou Ctrl Shift W Limpar dados pessoais... Ctrl Shift Del

Fechar Aba Ctrl F4 ou Ctrl W Opções... (Windows)

Salvar Como... Ctrl S AJUDA

Enviar Endereço Conteúdo da Ajuda F1

Configurar Página... Para usuários do Internet Explorer (Windows)

Visualizar Impressão Notas da Versão (Windows)

Imprimir... Ctrl P Reportar site como incompatível...

Importar... Reportar site como fraude...

Modo Offline Verificar atualizações... (Windows)

Sair Sobre o Mozilla Firefox

EDITAR

Desfazer Ctrl Z

Refazer Ctrl Y ou Ctrl Shift Z

Recortar Ctrl X

Copiar Ctrl C Conceitos de Proteção e Segurança

Colar Ctrl V

Excluir Del Quando se fala em segurança de

Selecionar Tudo Ctrl A informações é necessário saber que tipo de

Localizar ... / ou Ctrl F informações um usuário ou empresa pretende

Localizar próxima F3 ou Ctrl G guardar, a primeira pergunta é como essa

Alterar a direção do texto (Linux) Ctrl Shift X informação foi guardada ou de que forma esses

Preferências (Linux) dados foram organizados. Com a evolução

EXIBIR tecnológica pouco se fala em dados armazenados

Barras de Ferramentas na forma de papel em um armário, ou mesmo

Navegação uma sala contendo um

Favoritos mon

Personalizar... te de armários, ficheiros, etc, os ditos sistemas de

Barra de Status informações não-informatizados. A evolução

Painel tecnológica permitiu justamente que as

Favoritos Ctrl B ou Ctrl I informações fossem organizadas em sistemas de

Histórico Ctrl H informações informatizados. Um computador pode

Parar Esc armazenar dezenas de milhares de informações (na

Recarregar F5 ou Ctrl R ordem de grandeza dos Tera Bytes). A partir do](https://image.slidesharecdn.com/informtica-120226063000-phpapp01/85/Informatica-56-320.jpg)