O documento aborda conceitos básicos de informática, incluindo hardware, software, e pessoas envolvidas no uso de computadores. Detenta sobre o processamento de dados, descrevendo sua transformação de dados desorganizados em informações úteis via entradas e saídas, e explora a classificação de computadores e tipos de memórias. Por fim, apresenta detalhamentos sobre as operações fundamentais, como entrada e saída de dados, e aspectos técnicos de memória e sistemas de arquivos.

![50

W a g n e r B u g s

U

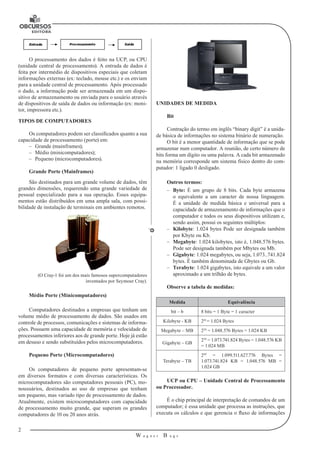

Fechar ou Sair ALT+ F4

Imprimir CTRL+ P ou CTRL+ SHIFT+

F12

Salvar SHIFT+ F12 ou ALT+ SHIFT+

F2

Salvar Como F12

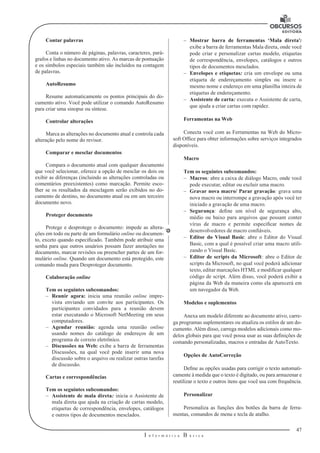

Menu Editar

NOME DO COMANDO TECLA(S)

Desfazer CTRL+ Z ou ALT+ BACKSPACE

Refazer ALT+ SHIFT+ BACKSPACE

Refazer ou Repetir CTRL+ R ou F4 ou ALT+ EN-TER

Recortar CTRL+ X ou SHIFT+ DEL

Copiar CTRL+ C ou CTRL+ INSERT

Colar CTRL+ V ou SHIFT+ INSERT

Selecionar Tudo CTRL+ T

Área de transferência do

Office CTRL+ C C

Limpar DEL

Ir Para CTRL+ Y ou F5

Substituir CTRL+U

Localizar CTRL+ L

Repetir Localizar SHIFT+ F4 ou ALT+ CTRL+ Y

Menu Exibir

NOME DO COMANDO TECLA(S)

Modo de exibição Normal ALT+ CTRL+ N

Menu Inserir

NOME DO COMANDO TECLA(S)

Quebra de Página CTRL+ ENTER

Quebra de Coluna CTRL+ SHIFT+ ENTER

Quebra de Texto SHIFT+ ENTER

Quebra de Parágrafo ENTER

Auto Texto (criar) ALT+ F3

Auto Texto (inserir) F3

Inserir Hiperlink CTRL+ K

Menu Formatar

NOME DO COMANDO TECLA(S)

Alinhamento de Parágrafo à

Esquerda CTRL+ Q

Alinhamento de Parágrafo à

Direita CTRL+ G

Alinhamento de Parágrafo

Centralizado CTRL+ E

Alinhamento de Parágrafo

Justificado CTRL+ J

Alternar entre Maiúsculas e

Minúsculas SHIFT+ F3

Aumentar Fonte (um ponto) CTRL+ ]

Diminuir Fonte (um ponto) CTRL+[

Aumentar Fonte CTRL+ SHIFT+ >

Diminuir Fonte CTRL+ SHIFT+ <

Caixa alta CTRL+ SHIFT+ K

Espaçamento Parágrafo 1,0 CTRL+ 1

Espaçamento Parágrafo 1,5 CTRL+ 5

Espaçamento Parágrafo 2,0 CTRL+ 2

Negrito CTRL+ N ou CTRL+ SHIFT+ N

Itálico CTRL+ I ou CTRL+ SHIFT+ I

Sublinhado CTRL+ S ou CTRL+ SHIFT+ S

Duplo Sublinhado CTRL+ SHIFT+ D

Sobrescrito CTRL+ SHIFT+ =

Subscrito CTRL+ =

Fonte (menu) CTRL+ D

Fonte (botão) CTRL+ SHIFT+ F

Estilo Normal CTRL+ SHIFT+ B

Título1 ALT+ CTRL+ 1

Título2 ALT+ CTRL + 2

Título3 ALT+ CTRL + 3

Todas Maiúsculas CTRL+ SHIFT+ A

Ativar texto oculto CTRL+ SHIFT+ H

Menu Ferramentas

NOME DO COMANDO TECLA(S)

Ortografia e Gramática F7

Menu Janela

NOME DO COMANDO TECLA(S)

Dividir documento (menu ja-nela)

ALT+ CTRL+ S

Menu Ajuda

NOME DO COMANDO TECLA(S)

Ajuda F1

O que é isto? SHIFT+ F1](https://image.slidesharecdn.com/informatica-141101064625-conversion-gate02/85/Informatica-conteudos-basicos-TutorialMEGA-50-320.jpg)

![57

I n f o r m á t i c a B á s i c a

U

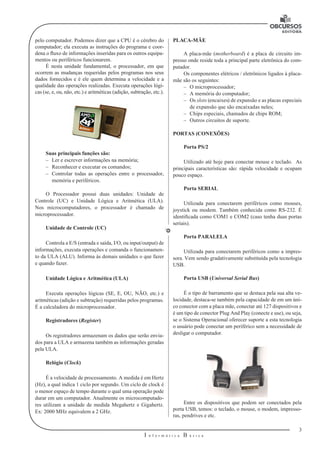

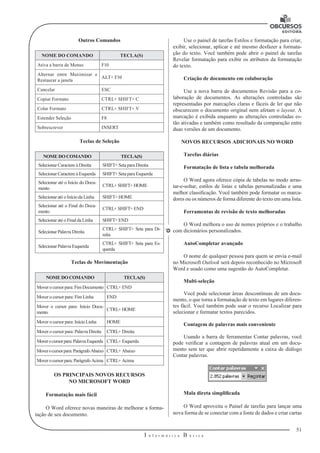

ARRED (número;número_de_dígitos) retorna o va-lor

com a quantidade de casas decimais descrita no se-gundo

argumento.

=ARRED(2,15;1)

=2,2

=ARRED(2,149;1)

=2,1

=ARRED(-1,475;2)

=-1,48

Obs.: obedece à regra de arredondamento.

TRUNCAR (retorna apenas o número inteiro. Não

arredonda apenas retira a parte fracionada.)

=TRUNCAR(8,942)

=8

=TRUNCAR(-4,56)

=-4

=TRUNCAR(PI())

=3

Podemos também especificar quantas casas decimais

ele irá manter. Por exemplo, =TRUNCAR(4,567;2) a res-posta

será 4,56.

HOJE (data atual do computador)

=HOJE()

=13/10/2006

É importante lembrar que não acrescentamos nada en-tre

os parênteses.

AGORA (data e hora atual do computador.)

=AGORA()

=13/10/2006 23:00

É importante lembrar que não acrescentamos nada en-tre

os parênteses.

DATA.VALOR(“data_desejada”)

Retorna o número de dias que se passaram do dia 1 Ja-neiro

de 1900 (Data inicial compreendida pelo Excel)

=DATA.VALOR(“13/10/2008”) (Lembrem-se das

“aspas”)

=39734

Referências

Uma referência identifica uma célula ou um intervalo

de células em uma planilha e informa ao Microsoft Excel

onde procurar pelos valores ou dados a serem usados em uma

fórmula. Com referências, você pode usar dados contidos em

partes diferentes de uma planilha em uma fórmula ou usar o

valor de uma célula em várias fórmulas. Você também pode

se referir a células de outras planilhas na mesma pasta de tra-balho

e a outras pastas de trabalho. Referências às células de

outras pastas de trabalho são chamadas vínculos.

Estilo de Referência para outras Planilhas

=Plan2!A1

Onde =Plan2! corresponde ao nome da planilha e A1 o

nome da célula que você deseja buscar o valor.

Estilo de Referência para outra Pasta de Trabalho

=[PASTA1]Plan2!A1

Onde =[Pasta1] refere-se ao nome do arquivo, Plan2!

refere-se a planilha e A1 a célula que você deseja buscar o

valor.

Estilo de Referência A1

Por padrão, o Excel usa o estilo de referência A1, que

se refere a colunas com letras (A até IV, para um total de 256

colunas) e se refere a linhas com números (1 até 65.536).

Essas letras e números são chamados de cabeçalhos de linha

e coluna. Para referir-se a uma célula, insira a letra da coluna

seguida do número da linha. Por exemplo, B2 se refere à

célula na interseção da coluna B com a linha 2.

PARA SE REFERIR A USE

A célula na coluna A e linha 10 A10

O intervalo de células na coluna A e linhas 10 a 20 A10:A20

O intervalo de células na linha 15 e colunas B até E B15:E15

Todas as células na linha 5 5:5

Todas as células nas linhas 5 a 10 5:10

Todas as células na coluna H H:H

Todas as células nas colunas H a J H:J

O intervalo de células nas colunas A a E e linhas 10 a 20 A10:E20

Estilo de referência L1C1

Você também pode usar um estilo de referência em que

as linhas e as colunas na planilha sejam numeradas. O estilo

de referência L1C1 é útil para calcular as posições de linha

e coluna nas macros. No estilo L1C1, o Excel indica o local

de uma célula com um “L” seguido de um número de linha

e um “C” seguido de um número de coluna.

REFERÊNCIA SIGNIFICADO

L[-2]C Uma referência relativa à célula duas linhas aci-ma

e na mesma coluna;

L[2]C[2] Uma referência relativa à célula duas linhas abai-xo

e duas colunas à direita;

L2C2 Uma referência absoluta à célula na segunda li-nha

e na segunda coluna; 7

L[-1] Uma referência relativa a toda a linha acima da

célula ativa;

L Uma referência absoluta à linha atual.

Relativas

A fórmula muda podendo mudar o resultado.

=D4

Se copiarmos o conteúdo da célula e colarmos na célu-la

ao lado a referência copiada passa de =D4 para =E4.

Observe:

=D4 =E4](https://image.slidesharecdn.com/informatica-141101064625-conversion-gate02/85/Informatica-conteudos-basicos-TutorialMEGA-57-320.jpg)