1) O documento fornece orientações sobre boas práticas de segurança da informação para funcionários, incluindo a importância de políticas de segurança, ferramentas de segurança como antivírus e firewall, e cuidados com senhas, e-mail, dispositivos móveis e roubo de informação.

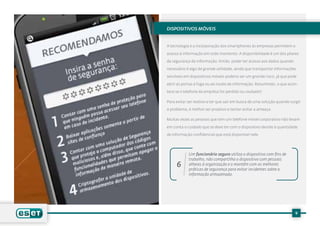

2) Um funcionário seguro deve ler e respeitar as políticas de segurança da empresa, utilizar corretamente as ferramentas de segurança instaladas e ter senhas fortes e únicas para cada serviço.

3) É importante também ter cuidado com mensagens de phishing