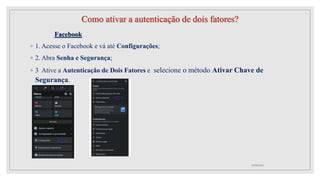

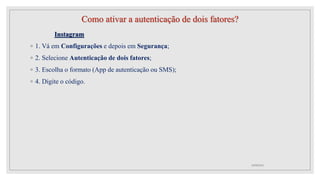

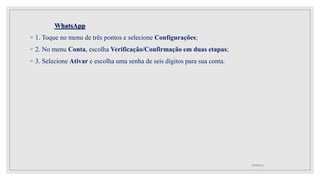

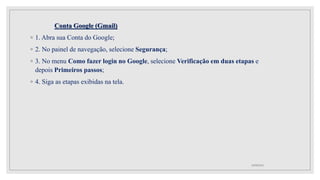

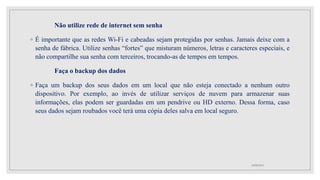

Segurança digital é a prática de proteger dispositivos, sistemas, redes e dados contra ataques cibernéticos. É importante para proteger informações pessoais e financeiras de roubo e uso indevido, já que quase tudo é feito online hoje em dia. Algumas dicas incluem usar soluções de segurança, evitar links e sites suspeitos, usar senhas fortes e autenticação de dois fatores.