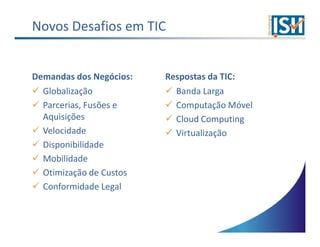

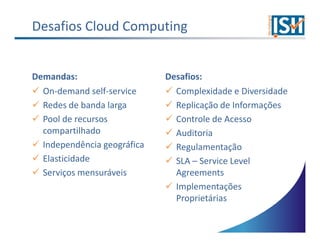

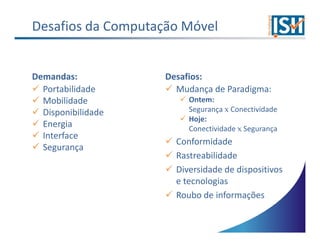

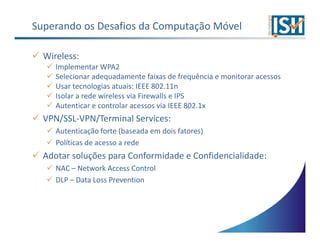

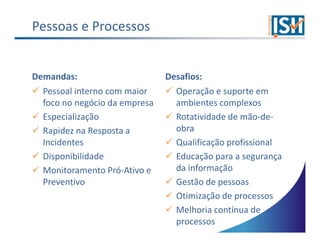

O documento discute os desafios das Tecnologias da Informação e Comunicação (TIC), incluindo Cloud Computing e Computação Móvel. Ele também apresenta um caso de sucesso da implementação de uma solução de segurança da informação na rede do Tribunal de Justiça do Espírito Santo que melhorou a segurança, eficiência e reduziu os custos.