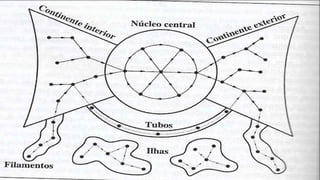

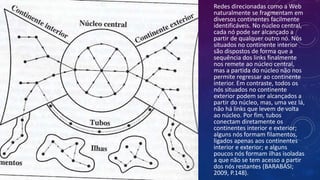

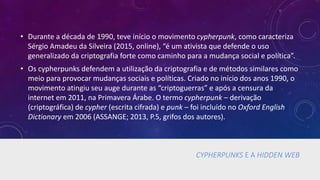

O documento discute as distinções entre a clearnet e a hidden web, destacando suas funcionalidades, acesso e a importância da criptografia na comunicação. Apresenta também reflexões sobre o papel dos whistleblowers como Edward Snowden e Julian Assange no contexto da privacidade e vigilância na era digital. Além disso, aborda a influência de ferramentas como Google e Tor na estrutura e uso da internet, ressaltando a relevância da hidden web para a liberdade de expressão.

![”

“Quando nos comunicamos por internet ou telefonia celular, que

agora está imbuída na internet, nossas comunicações são

interceptadas por organizações militares de inteligência. É como

ter um tanque de guerra dentro do quarto [...] Nesse sentido, a

internet deveria ser um espaço civil, porque todos nós a

utilizamos para nos comunicar uns com os outros, com nossa

família, com o núcleo mais íntimo de nossa vida privada. Então,

na prática, nossa vida privada entrou em uma zona militarizada. É

como ter um soldado embaixo da cama.

Assange et. al.; 2013, p.10](https://image.slidesharecdn.com/owikileakseedwardsnowden-170611230541/85/O-WikiLeaks-e-Edward-Snowden-23-320.jpg)

![A CRIPTOGRAFIA

A criptografia permite enviar mensagens de forma segura através de um canal inseguro

(MOORE; RID, 2016, p.5). Também pode ser entendida como

[..] um conjunto de técnicas matemáticas para proteger informações. Usando a

criptografia, você pode transformar palavras escritas e outros tipos de mensagens de

modo que eles são ininteligíveis para que não possui uma chave matemática

específica necessária para desbloquear a mensagem. O processo de utilizar a

criptografia para codificar uma mensagem é chamado de encriptação. O processo de

ordenar a mensagem através da utilização da chave apropriada é chamado de

decriptação (GARFINKEL; SPAFFORD, p.79).](https://image.slidesharecdn.com/owikileakseedwardsnowden-170611230541/85/O-WikiLeaks-e-Edward-Snowden-25-320.jpg)

![REFERÊNCIAS

ASSANGE, Julian et. al.. Cypherpunks: liberdade e o futuro da internet. São Paulo. Boitempo, 2013.

ASSANGE, Julian. Quando o Google encontrou o WikiLeaks. São Paulo. Boitempo, 2015.

BARABÁSI, Albert-Lásló. Linked: a nova ciência dos networks. Brasil, Leopardo Editora, 2009.

BERGMAN, Michael K. White paper: the deep web: surfacing hidden value. Journal of electronic publishing v. 7, n. 1, 2001. Disponível em:

<http://quod.lib.umich.edu/cgi/t/text/idx/j/jep/3336451.0007.104/--white-paper-the-deep-websurfacing-hidden-value?rgn=main;view=fulltext>. Acesso em: 30 maio 2016.

CHACOS, B. Meet Darknet, the hidden, anonymous underbelly of the searchable Web. Disponível em: <http://www.pcworld.com/article/2046227/meet-darknet-the-hidden-

anonymous-underbelly-of-the-searchable-web.html>. Acesso em: 30 maio 2016.

CIANCAGLINI, Vicenzo; BLADUZZI, Marco; MACARDLE, Robert; RÖSLER, Martin. Below the surface: exploring the deep web. Trend Micro, 2015. Disponível em: <

https://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp_below_the_surface.pdf >. Acesso em: 5 agosto 2016.

DE MELO, Fernarndo P.; MARQUES, Rafael F.; CUNHA, Sara. Buscadores da internet e sua importância na ecnomia das empresas. , [S.d.].

DUARTE, David; MEALHA, Tiago. Introdução à deep web. IET Working Papers Series p. 1–26 , 2016. Disponível em: <http://run.unl.pt/handle/10362/18052>. Acesso em: 20

jun. 2016.

GARFINKEL, Simson; SPAFFORD, Gene. Web security, privacy & commerce. O'Reilly Media Inc. Estados Unidos, 2011.

LADEN, Kash. The dark web: exploration of the deep web. Future Gothic Publishing. Estados Unidos, 2014.

MOORE, Daniel; RID, Thomas. Cryptopolitik and the Darknet. Survival v. 58, n. 1, p. 7–38 , jan. 2016. Disponível em:

<http://www.tandfonline.com/doi/full/10.1080/00396338.2016.1142085>. Acesso em: 30 maio 2016.

PAPSDORF, Christian. What is the Hidden Web? , 2016. Disponível em:

<http://monarch.qucosa.de/fileadmin/data/qucosa/documents/20217/Papsdorf_2016_What_is_the_Hidden_Web.pdf>. Acesso em: 30 maio 2016.

SILVEIRA, Sergio Amadeu. A DISSEMINAÇÃO DOS COLETIVOS CYPHERPUNKS E SUAS PRÁTICAS DISCURSIVAS. , [S.d.]. Disponível em:

<https://www.researchgate.net/profile/Sergio_Silveira2/publication/275715418_A_DISSEMINAO_DOS_COLETIVOS_CYPHERPUNKS_E_SUAS_PRTICAS_DISCURSIVAS/links/5544

fd7d0cf24107d397ae41.pdf>. Acesso em: 23 maio 2016.

SQUIRRA, Sebastião Carlos. A tecnologia e a evolução podem levar a comunicação para a esfera das mentes. Revista FAMECOS v. 23, n. 1, p. 21275 , nov. 2015. Disponível em:

<http://revistaseletronicas.pucrs.br/ojs/index.php/revistafamecos/article/view/21275>. Acesso em: 22 jun. 2016.](https://image.slidesharecdn.com/owikileakseedwardsnowden-170611230541/85/O-WikiLeaks-e-Edward-Snowden-37-320.jpg)