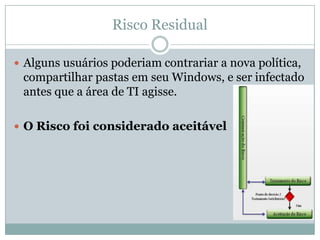

Este documento discute a implementação de uma metodologia de análise de risco baseada na norma ISO 27005 em uma empresa. A empresa estava sofrendo com infecções de vírus em 80% de seus computadores. A análise de risco identificou que o antivírus era inadequado e cada região estava tomando decisões diferentes sobre substituí-lo. A solução foi instalar um servidor de arquivos centralizado e restringir permissões para reduzir o risco de infecções entre regiões.