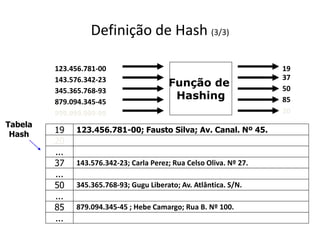

Este documento descreve as tabelas hash, incluindo:

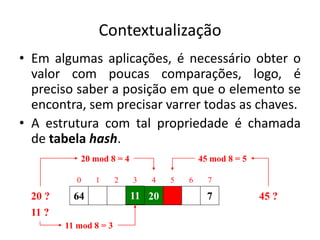

1) Uma tabela hash mapeia chaves para valores usando uma função hash;

2) Funções hash mapeiam chaves para índices de uma tabela para permitir buscas rápidas;

3) Colisões ocorrem quando chaves diferentes mapeiam para o mesmo índice e devem ser tratadas.

![Conceitos Básicos

• Arranjos utilizam índices para armazenar as

informações.

• Arranjos não fornecem mecanismos para calcular

o índice a partir de uma informação armazenada.

A pesquisa não é O(1).

1 2 3 4 5 6

Família

José Maria Leila Artur Jolinda Gisela Alciene

Família[1] = “José Maria”

Família[3] = “Artur” Em qual posição está “Alciene” ?

Família[2] = “Leila”](https://image.slidesharecdn.com/aula13-tabelashash-111027180753-phpapp02/85/Aula-sobre-Tabela-Hash-10-320.jpg)

![Como representar Tabelas Hash?

• Vetor: cada posição do vetor guarda uma

informação. Se a função de hashing aplicada a um

conjunto de elementos determinar as informações

I1, I2, ..., In, então o vetor V[1... N] é usado para

representar a tabela hash.

• Vetor + Lista Encadeada: o vetor contém ponteiros

para as listas que representam as informações.](https://image.slidesharecdn.com/aula13-tabelashash-111027180753-phpapp02/85/Aula-sobre-Tabela-Hash-18-320.jpg)

![Função de Hashing

Método mais usado

Usa o resto da divisão por M

H(K)=K mod M

Onde K é um inteiro correspondente à chave.

As chaves não numéricas devem ser transformadas em

números.

n é o número de caracteres da chave

Chave[i] corresponde à representação ASCII do i-ésimo

caracter da chave

p[i] é um inteiro de um conjunto de pesos gerado

randomicamente.](https://image.slidesharecdn.com/aula13-tabelashash-111027180753-phpapp02/85/Aula-sobre-Tabela-Hash-22-320.jpg)

![Exemplo de Hashing Perfeito (6/6)

• Supondo que a turma seja do 2º semestre de

2005 (código 052) e do curso de Sistemas de

Informação (código 35).

Qual seria a função de hashing perfeito !?

int funcao_hash(int matricula) {

int valor = matricula – 0523500;

if((valor >= 0) & (valor <=99)) then

return valor;

else

return -1;

}

Acesso: dada mat tabAlunos[funcao_hash(mat)]](https://image.slidesharecdn.com/aula13-tabelashash-111027180753-phpapp02/85/Aula-sobre-Tabela-Hash-27-320.jpg)