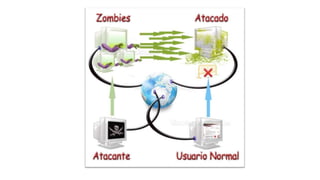

O documento discute três tipos de ataques cibernéticos: ataques DOS, ataques DDOS e ataques de scamming. Ele fornece exemplos de cada um destes ataques, explicando como funcionam e como podem ser realizados. Também apresenta algumas formas de combater ataques DDOS.