1) O documento discute os principais tipos de ameaças digitais como vírus, cavalos de tróia, worms, bots e phishing e como eles podem comprometer a segurança dos computadores.

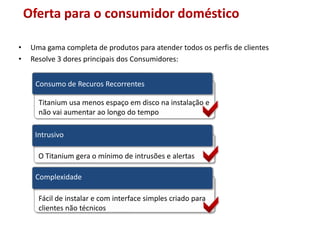

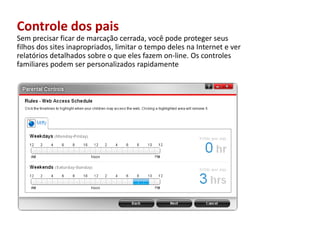

2) Apresenta os recursos e benefícios de um software de segurança para consumidores domésticos, incluindo proteção contra ameaças, backups online e melhor desempenho do computador.

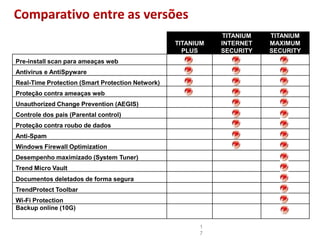

3) Fornece detalhes sobre versões gratuitas e pagas do software com diferentes níveis de funcionalidades e serviços.