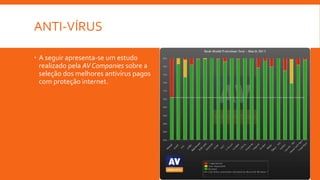

O documento discute vírus de computador, seus tipos (incluindo cavalos de Tróia, worms e spywares), e como se proteger com antivírus e firewalls. Ele explica o que são hackers, phreakers e phishing, e lista alguns dos melhores antivírus gratuitos e pagos para proteção online.