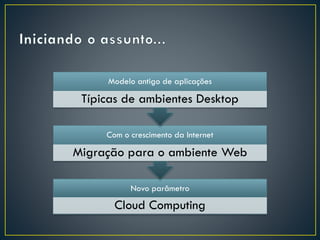

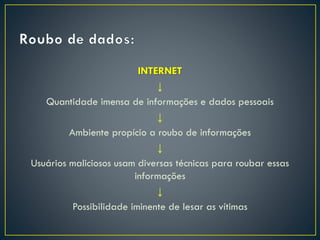

1. O documento discute a segurança da informação no contexto da computação em nuvem e da internet, identificando as ameaças à privacidade e integridade dos dados pessoais online.

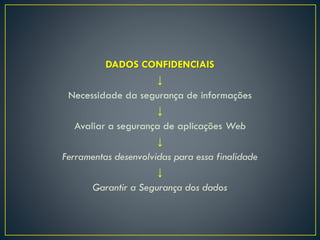

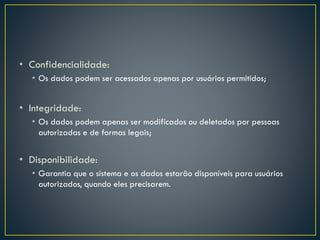

2. É destacada a necessidade de políticas de segurança para garantir a confidencialidade, integridade e disponibilidade dos dados, avaliando a segurança de aplicações web.

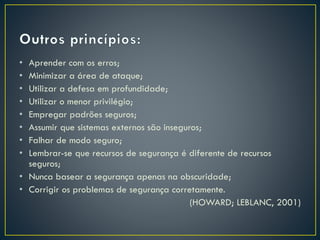

3. Princípios como aprender com erros, usar defesa em profundidade e corrigir problemas de forma segura são apresentados para orientar a proteção de informações.