1. O documento apresenta um material didático sobre noções de informática com tópicos que incluem sistema operacional Windows 7, organização de estruturas no Windows Explorer, redes e correio eletrônico, softwares Microsoft Word e Excel, políticas de segurança, backup e software livre Linux, além de 224 questões sobre os assuntos abordados.

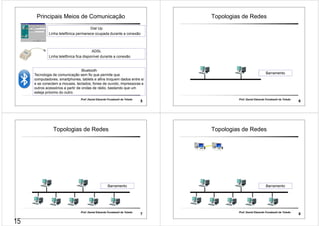

![Topologias de Redes

Anel Estrela

Barramento

Prof. Daniel Eduardo Funabashi de Toledo 13

Topologias de Redes

Prof. Daniel Eduardo Funabashi de Toledo 14

Equipamentos

Repetidores: Amplificam o sinal

Hubs: Dispositivo que tem a função de interligar os computadores de uma rede

local. Sua forma de trabalho é a mais simples se comparado ao switch e ao

roteador: ele recebe dados vindos de um computador e os transmite às outras

máquinas. No momento em que isso ocorre, nenhum outro computador consegue

enviar sinal. Sua liberação acontece após o sinal anterior ter sido completamente

distribuído

Switch: O switch é um aparelho muito semelhante ao hub, mas tem uma grande

diferença: os dados vindos do computador de origem somente são repassados ao

computador de destino. Isso porque os switchs criam uma espécie de canal de

comunicação exclusiva entre a origem e o destino

Roteadores (Router): O roteador (ou router) é um equipamento utilizado em redes

de maior porte. Ele é mais inteligente que o switch, tem a capacidade de escolher

a melhor rota que um determinado pacote de dados deve seguir para chegar em seu

destino. É como se a rede fosse uma cidade grande e o roteador escolhesse os

caminhos mais curtos e menos congestionados.

Prof. Daniel Eduardo Funabashi de Toledo 15

Modem (MOdulador DEModulador)

MOdulator DEModulator

Linha telefônica

Sinal Digital

Alta freq. [ 10-200Mhz ] Sinal Analógico

freq. voz [ 300-3000Hz ]

Sinal Digital

Alta freq. [ 10-200Mhz ]

• Serve para adaptar o sinal do computador às

características da linha telefônica

– converter o sinal digital para analógico e vice-versa

– adaptar o sinal de alta freqüência para a freqüência da linha

telefônica (baixa freqüência)

Prof. Daniel Eduardo Funabashi de Toledo 16

17](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-19-320.jpg)

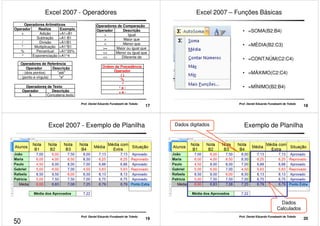

![Excel 2007 - Referências

Referências: refere-se a uma célula ou um intervalo de células em uma

planilha e informa ao Excel onde procurar pelos valores ou dados a serem

usados em uma fórmula.

Existem situações em que o é exibido em uma célula nem sempre é exatamente o

conteúdo digitado! Para verificarmos o que realmente está digitado na célula é

necessário verificar o conteúdo da célula através da barra de fórmulas ou entrar

na célula em modo de edição. É o caso de quando se faz uso de referências.

Verificação pela

Barra de Fórmulas Verificação pela

Conteúdo Digitado

“Fórmula”

Edição da Célula

Valor exibido

9 Prof. Daniel Eduardo Funabashi de Toledo

Excel 2007 - Referências

Referência Relativa

• Possibilita referenciar outras células

Exemplo: = A1

Referência a outras planilhas

• Possibilita referenciar outras células de outras planilhas.

Exemplo: = Plan1!A1

Referência Externa

• Possibilita referenciar outras células de outras planilhas e

de outras pastas de trabalho

Exemplo: = [Pasta1]Plan1!A1

É indiferente usar maiúscula ou minúscula no endereço de célula.

10 Prof. Daniel Eduardo Funabashi de Toledo

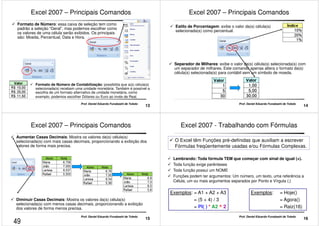

Excel 2007 – Principais Comandos

Classificação crescente/decrescente: Permite colocar uma lista de nomes em

ordem alfabética (de A a Z ou de Z a A), números (dos menores para os maiores

ou dos maiores para os menores) e datas e horas (da mais antiga para o mais

nova e da mais nova para o mais antiga) em uma ou mais colunas.

Classificação Crescente

pela coluna Aluno

Classificação Decrescente

pela coluna Aluno

Obs: Ordem de predecessão: Números, datas, textos, valores lógicos e

células vazias!

11 Prof. Daniel Eduardo Funabashi de Toledo

Excel 2007 – Principais Comandos

Mesclar e Centralizar: Junta diversas células adjacentes em apenas

uma célula, centralizando os dados. A referência de célula para uma

célula mesclada é a célula superior esquerda no intervalo original

selecionado.

Célula A1

12 Prof. Daniel Eduardo Funabashi de Toledo

48](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-50-320.jpg)

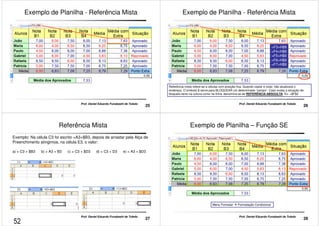

![Excel x Calc

No Excel ao digitar o nome de uma função “sem acento”, ex: Media, Minimo,

Maximo, etc...o programa aceita normalmente. Porém essa mesma “grafia’ no Calc

não é aceito. É necessário digitar a palavra correta.

No Excel para referenciar uma célula de outra planilha é necessário colocar o nome

da planilha seguindo do símbolo ( ! ) e a célula, ex.: =plan1!A1. Já no Calc esse

mesmo procedimento deverá ter o ( . ), ex.: =plan1.A1

Para referências a outros arquivos o Excel faz uso do nome do arquivo entre

colchetes ([ ]) seguido do nome da planilha, ex.: =[aulainformatica.xls]plan1!A1. No

Calc é necessário colocar o nome do arquivo entre aspas simples (' ') e do símbolo

de cerquilha (#) após a aspas simples, ex.: ='aulainformatica.xls'#plan1.A1

13 Prof. Daniel Eduardo Funabashi de Toledo

Excel x Calc

A alça de preenchimento do Excel faz o trabalho lógico, ou seja, se você digitar 1

em uma célula, e arrastar a alça de preenchimento ele irá preenche apenas com o

número 1 as demais células, no Calc ela já irá mostrar a ordem lógica: 1,2,3...

mesmo você digitando apenas 1 número como referência.

OBS.: Tanto no Excel como no Calc, caso seja iniciado uma sequencia lógica, a

ferramenta irá dar sequencia no preenchimento!

14 Prof. Daniel Eduardo Funabashi de Toledo

75](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-77-320.jpg)

![17

Shell e Kernel

• Shell: “Fachada” do Sistema Operacional, ou seja, a parte

do sistema que “entram em contato” com o usuário.

– Na prática: Chama-se Shell a interface textual do Linux. Shell é

um programa que recebe os comandos do usuário e os interpreta,

enviando-os ao kernel

• Kernel: Todo sistema operacional é formado por diversos

programas menores, responsáveis por funções distintas e

bem específicas. O Kernel é o centro do sistema

operacional, que entra em contato direto com a CPU e os

demais componentes de hardware do computador, sendo,

portanto, a parte mais importante do sistema.

18

Aparência do Shell

• O Shell nos solicita comandos através de um

prompt;

• [usuario@computador pasta]$

– Usuário: nome do usuário logado

– Computador: Nome da máquina

– Pasta: informa o diretório atual em que está trabalhando

– O símbolo $: indica que o usuário em questão é um

usuário comum Permissões limitadas

– O símbolo # : indica que o usuário em questão é o root

(superusuário) Administrador do sistema, denominado

root.

19

Aparência do Shell

20

Estrutura de Diretórios

• No Linux não existem referências as unidades como

no Windows.

• Tudo começa na pasta raiz (chamada / ).

OBS: No Windows utilizamos sempre a “barra invertida”

• Todas as demais pastas do Linux estão abaixo de /

(incluindo as unidades como CDs ou disquetes).

80](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-82-320.jpg)

![21

Estrutura de Diretórios

• /: diretório Raiz (nível mais alto)

• /boot: Contém os arquivos de inicialização do sistema

• /dev: Acesso aos dispositivos (referência ao hardware)

• /tmp: Diretório para armazenamento de arquivos temporários criados por

programas.

• /etc: Possui os arquivos de configuração do Sistema Operacional

• /bin: Contém arquivos executáveis que podem ser executados por

usuários. Estes são os programas mais freqüentes e/ou mais comuns.

• /sbin: Diretório de programas usados pelo superusuário (root) para

administração e controle do funcionamento do sistema.

• /lib: Bibliotecas compartilhadas pelos programas do sistema.

• /usr: Maioria dos programas

• /home: Diretórios contendo os arquivos dos usuários.

• /root: Home do superusuário

• /mnt: Ponto de montagem das unidades (CD, disquete, etc). /floppy ou

/media/floppy ou /mnt/floppy: ponto de montagem de disquete. /cdrom ou

/media/cdrom ou /mnt/cdrom: Ponto de montagem de cdrom.

22

Diretório /dev (Devices)

• O diretório /dev possui arquivos que representam

os dispositivos de hardware do computador. Desde

teclado e mouse até HD e gravador de CD são

representados por arquivos dentro de /dev.

• Esses arquivos ainda não estão prontos para

serem acessados diretamente, é necessário usar

um comando (mount) para criar uma pasta que o

acesse.

23

Conceito

• Comando: são ordens passadas ao sistema operacional

para executar uma determinada tarefa.

– Exemplo:

• ls mostra arquivos de diretórios

• Opções: são usadas para controlar como o comando será

executado.

– Exemplo:

• -l lista arquivos de forma completa;

• -a lista inclusive arquivos ocultos

• Parâmetro: é o que será manipulado pelo comando.

– Exemplo:

• /usr/share/doc diretório

24

Comandos Diversos

• ls: Lista os arquivos de um diretório.

uso: ls [opções] [caminho/arquivo]

– opções:

• –a lista todos os arquivos, inclusive os ocultos.

• –l listagem detalhada.

– Exemplo: ls –la

• cd: Entra em um diretório.

cd [diretório]

• pwd: Mostra o nome e caminho do diretório atual.

• mkdir: Cria um diretório no sistema.

• rmdir: Remove um diretório do sistema.

81](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-83-320.jpg)

![25

Comandos Diversos

• mv: origem destino: Move Arquivos e/ou Diretórios

• cp: Copia Arquivos e/ou Diretórios

• man comando: Exibe informações Sobre o Comando

Passado como parâmetro, tipo help, “manual”

• mount: Monta dispositivos

• umount: Desmonta dispositivos

• su usuário: Mudar o Usuário;

• file arquivo: Ver o Tipo do Arquivo;

• chmod: Muda Permissões de Arquivos e/ou Diretório

• chown: Muda Dono do Arquivo

• aptget: Instala programas

• cat: Mostra o conteúdo de um arquivo binário ou texto.

uso: cat [arquivo]

26

Comandos Diversos

• rm: Apaga arquivos.

– uso: rm [opções][caminho][arquivo/diretório]

– opções:

• -r, recursive: usado para remover arquivos em subdiretórios.

• -f, force: Remove os arquivos sem confirmação do usuário.

• df: Mostra o espaço livre/ocupado de cada partição.

– opção: h, mostra o espaço livre/ocupado em MB, KB, GB.

• ln: Cria links para arquivos e diretórios no sistema.

• du: Mostra o espaço ocupado por arquivos e subdiretórios

do diretório atual.

• find: Procura por arquivos/diretórios no disco.

• date: mostra a data e a hora atual.

27

Comandos Diversos

• reboot: Reinicia o computador

• shutdown: Desliga/ reinicia o computador imediatamente

ou após determinado tempo (programável) de forma

segura.

• halt: desliga o computador

• history: mostra os últimos comandos inseridos.

• cal: exibe um calendário.

• lpr arquivo: imprime o arquivo especificado.

• adduser: Adiciona um usuário no sistema.

• passwd: Muda a senha do usuário.

• groups: Mostra os grupos que o usuário pertence

28

Comandos Diversos

• tail: Exibe as 10 últimas linhas de um arquivo

• head: Exibe as 10 primeiras linhas de um arquivo

• touch: Modifica a data e hora de acesso e modificação de

arquivos

• diff: Compara dois arquivos de texto e mostra as

diferenças entre eles

• cut: utilizado para cortar partes de arquivos/diretórios

• grep: scaneia a saída linha por linha procurando pelos

argumentos especificados na sintaxe do comando. Como

se fosse uma pesquisa

82](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-84-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

QUESTÕES POR TÓPICOS

1 − MICROSOFT WINDOWS

1. [Conhec. Básicos-(C10)-(NS)-MPE-PI/2012-UnB] Julgue os próximos itens, acerca de conceitos relacionados a organização

de arquivos, pastas e programas.

1) (I.38) No Windows, um arquivo excluído nem sempre irá para a Lixeira.

2) (I.39) Quando um programa é instalado em um computador, normalmente, são criadas pastas onde arquivos

relacionados a esse programa são armazenados. A remoção de arquivos dessas pastas de armazenamento poderá

comprometer o correto funcionamento do programa.

2. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.4)

A figura acima mostra uma janela associada a uma pasta denominada correiosdocs, em um computador em que

se utiliza o sistema operacional Windows XP. Com relação a essa janela e ao Windows XP, assinale a opção correta.

a) A pasta correiosdocs está contida no disco C: do computador.

b) Ao se clicar o botão , os ícones associados aos arquivos e serão exibidos

com tamanho maior que o exibido na janela.

c) Ao se aplicar um clique duplo no ícone , será aberto o documento associado a esse ícone.

d) O arquivo associado ao ícone ocupa espaço de memória inferior a 8 mil bytes.

e) Ao se clicar o ícone e, a seguir, o botão , o referido ícone passará a ser exibido, na janela,

acima do ícone .

3. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.20)

Na figura acima, é mostrado o canto inferior esquerdo da área de trabalho de um computador onde está sendo

usado o sistema operacional Windows XP. A respeito dessa figura e desse sistema, assinale a opção correta.

a) Para o envio do arquivo associado ao ícone para a lixeira, é suficiente clicar esse ícone e, em seguida, o

ícone .

O CURSO PERMANENTE que mais APROVA! 85](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-86-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

b) Ao se clicar, com o botão direito do mouse, o ícone , será aberta uma lista de opções, entre as quais, uma

que permite abrir o arquivo associado ao ícone.

c) Ao se clicar o ícone e, em seguida, o botão , o programa Mozilla Firefox será aberto.

d) Para se proceder ao esvaziamento da lixeira do Windows, é suficiente clicar o ícone .

e) Ao se aplicar um clique sobre o ícone , o arquivo associado a esse ícone será aberto.

4. [Assist. Admin-(C28)-(NM)-SEDUC-AM/2011-UnB] Com relação ao sistema operacional Windows e a ferramentas,

aplicativos e procedimentos associados a Internet e intranet, julgue os próximos itens.

1) (I.27) No Windows XP, as setas para a direita que aparecem nos itens do menu Iniciar indicam opções adicionais

em um menu secundário.

5. [Conhec. Bás. e Compl.-(C21 a 27)-(NS)-SEDUC-AM/2011-UnB] A respeito do sistema operacional Windows, julgue

os itens subsequentes.

1) (I.30) O menu Iniciar do Windows XP pode ser ativado ao se pressionarem, simultaneamente, as teclas e

, ou a tecla , se presente no teclado.

2) (I.31) No Windows, os ícones de atalho possuem como característica uma seta no canto inferior esquerdo, e a

área de notificação apresenta ícones que permanecem ativos em segundo plano.

3) (I.32) Se o recurso Hibernar tiver sido ativado, quando o equipamento voltar a ser utilizado, a área de trabalho

precisará ser reinicializada e todos os programas anteriormente ativos estarão fechados e deverão ser novamente

inicializados.

6. [Conhec. Bás. e Compl.-(C21 a 27)-(NS)-SEDUC-AM/2011-UnB] No que diz respeito a conceitos de organização, de

segurança e de gerenciamento de informações, arquivos, pastas e programas, julgue os itens subsecutivos.

1) (I.34) Os arquivos armazenados em um computador possuem extensões que indicam o programa que os manipula.

2) (I.35) Um diretório é uma estrutura física que possibilita a organização de arquivos na memória principal do computador.

7. [Assistente 1-(C2)-(NM)-(T)-CNPq/2011-UnB] Com relação a informática e componentes funcionais de computadores,

julgue os itens seguintes.

1) (I.22) Caso se deseje criar um atalho na área de trabalho do Windows XP para a execução de determinado

programa, é suficiente realizar as seguintes ações: clicar o botão Iniciar com o botão esquerdo do mouse; em

seguida, clicar o botão direito do mouse sobre o nome do programa disponível desejado no menu exibido; e, com o

botão esquerdo do mouse, selecionar a opção Enviar para e clicar a opção Área de trabalho.

2) (I.23) As principais características do sistema operacional Windows é ser multitarefa e multiusuário.

3) (I.25) Para a instalação de software em um computador, é sempre necessária a utilização de um CD-ROM

contendo o(s) arquivo(s) do programa a ser instalado.

8. [Conhec. Bás.-(Exceto C3,4,5,17)-(NS)-(M)-TJ-ES/2011-UnB] Julgue os itens a seguir, acerca do sistema operacional

Windows XP.

1) (I.45) A criação de novas pastas no Windows Explorer pode ser feita pelo usuário, de modo a facilitar a forma com

que os arquivos possam ser armazenados.

2) (I.46) O recurso de atualização do Windows Update permite, entre outras coisas, baixar automaticamente novas

versões do Windows, efetuar atualização de firewall e antivírus, assim como registrar os programas em uso mediante

pagamento de taxa de administração para a empresa fabricante desse sistema operacional no Brasil.

3) (I.47) Por meio das Opções de energia no Painel de Controle do Windows XP, o usuário pode ajustar as opções de

gerenciamento de energia à configuração de hardware exclusiva suportada pelo seu computador.

O CURSO PERMANENTE que mais APROVA! 86](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-87-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

9. [Espec. Gestão, Reg. e Vigil. em Saúde-(Conhec. Bás. Todos Cargos)-(NS)-SESA-ES/2011-UnB] A respeito de organização

e segurança de informações em ambiente eletrônico, julgue os seguintes itens.

1) (I.30) Por meio do NTFS — um sistema de arquivos do Windows que permite opções como compartilhamento e

segurança —, determinado local de trabalho (como uma pasta ou uma unidade armazenamento) pode ficar

indisponível para usuários não autorizados.

2) (I.32) No Windows, ao se utilizar a opção Renomear um arquivo, um novo nome será dado a esse arquivo, criando-se,

automaticamente, um novo arquivo e preservando-se o antigo, com o nome anterior, como cópia de segurança.

10. [Conhec. Básicos Todos Cargos-(NS)-SEGER-ES/2011-UnB] Com referência à tela Painel de controle do sistema

operacional Windows 7 e ao sistema operacional Windows, julgue os itens a seguir.

1) (I.32) Caso se crie uma conta de usuário, é possível, no computador em que a conta foi criada, definir uma senha,

uma imagem e os poderes de administração.

2) (I.33) A tela Painel de controle, introduzida nos sistemas operacionais Windows a partir da versão do Windows XP,

permite ao administrador do sistema, entre outras tarefas, controlar as contas dos usuários.

11. [Conhec. Bás.-(C12,13 e 16)-(NM)-(T)-TRE-ES/2011-UnB] Julgue os itens que se seguem, relacionados ao Windows

XP.

1) (I.28) Caso a troca rápida de usuários esteja ativada, quando o usuário fizer logoff e outro, logon, os programas do

primeiro permanecerão sendo executados no computador.

2) (I.29) Quando colocado no modo de espera, o computador muda para o estado de baixo consumo de energia,

passando a gravar, em arquivo especial do disco rígido, tudo que está em memória.

12. [Conhec. Bás.-(C12,13 e 16)-(NM)-(T)-TRE-ES/2011-UnB] Julgue os itens que se seguem, relativos ao gerenciamento

de arquivos.

1) (I.36) No Windows Explorer do Windows XP, ao se efetuar a ação de mover um arquivo que esteja aberto, de uma

pasta para outra, esse arquivo é automaticamente salvo, fechado e, em seguida, transferido para a pasta de destino.

2) (I.37) Para atribuir uma letra a uma pasta (ou computador da rede), que será reconectada automaticamente

sempre que o usuário efetuar logon, é suficiente executar o procedimento descrito a seguir, na sequência indicada.

I. abrir a pasta Meu Computador, no menu Ferramentas;

II. clicar em Mapear unidade de rede;

III. selecionar uma letra de Unidade; em Pasta, digitar o nome do servidor e o nome do compartilhamento do computador

ou pasta desejada.

13. [Conhec. Bás.-(C12,13 e 16)-(NM)-(T)-TRE-ES/2011-UnB] Julgue os itens a seguir, relativos ao Windows XP Professional.

1) (I.41) Para a utilização da ferramenta de desfragmentação de disco, cuja finalidade pode ser melhorar o desempenho

de um computador, é necessária a permissão de administrador.

2) (I.42) No Windows XP Professional, para que se faça um compartilhamento seguro de arquivos, pode-se atribuir permissões

de acesso a pastas para usuários específicos, entretanto, tais permissões não podem ser dadas a arquivos específicos.

14. [Conhec. Bás. e Compl.-(C1 e 2)-(NS)-STM/2011-UnB] Acerca do Windows XP, do Microsoft Office, da Internet e

de intranet, julgue os itens a seguir.

1) (I.17) O Windows XP possui recurso interativo de ajuda que pode ser acionado a partir de menus ou teclas de atalho.

15. [Conhec. Bás. e Compl.-(C3)-(NS)-STM/2011-UnB] Com relação a Windows XP, Microsoft Office, Internet e intranet,

julgue os itens.

1) (I.19) A ferramenta Painel de controle do Windows XP não possui recursos capazes de adicionar impressora para

imprimir documentos produzidos a partir de software instalado nesse sistema operacional.

16. [Aux. Perícia Méd. Legal-(Conhec. Bás.)-(NM)-PC-ES/2011-UnB] Com relação aos conceitos de Internet, intranet e

correio eletrônico, julgue os itens que se seguem.

1) (I.30) O Winzip é um programa de compactação e descompactação de arquivos que deve ser utilizado apenas

no caso de se enviar ou receber um arquivo anexado a um email, pois é nesse trânsito que ele pode levar muito

tempo para ser baixado no computador do usuário.

O CURSO PERMANENTE que mais APROVA! 87](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-88-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

17. [Aux. Perícia Méd. Legal-(Conhec. Bás.)-(NM)-PC-ES/2011-UnB] Acerca de sistemas de arquivos e cópia de segurança,

julgue os itens seguintes.

1) (I.40) Os arquivos, no Windows, representam os locais onde se armazenam os documentos, e as pastas são os

documentos propriamente ditos.

18. [Conhec. Bás.-(C1,3,4 e 5)-(NS)-PC-ES/2011-UnB] Acerca de conceitos básicos de informática e sistemas operacionais,

julgue os itens a seguir.

1) (I.28) No ambiente Windows, a opção de Mapear unidade de rede permite se associar um atalho para uma

unidade local, de modo que esta possa estar disponível para outro usuário ou outra rede.

19. [Conhec. Gerais Todos Cargos-(NS)-(M)-PREVIC/2011-UnB] A respeito do sistema operacional Windows e de suas

ferramentas, julgue o item a seguir.

1) (I.24) No Windows XP Professional, a ferramenta de limpeza do disco seleciona automaticamente arquivos que

possam ser excluídos com segurança, possibilitando a liberação de espaço no disco rígido do computador.

20. [Conhec. Bás.-(NM)-IFB/2011-UnB] Com relação a conceitos básicos de informática e a conceitos de organização e

de gerenciamento de arquivos e pastas, julgue os itens a seguir.

1) (I.22) Em uma pasta, é possível armazenar arquivos e novas pastas, consideradas subpastas.

21. [Conhec. Básicos-(C10)-Assembl. Leg-AL-CE/2011-UnB] Em relação aos conceitos de organização, gerenciamento

de informações, arquivos e pastas, julgue os itens subsequentes.

1) (I.26) Diretórios ou pastas são, geralmente, implementados pelos sistemas operacionais como arquivos especiais,

capazes de agrupar arquivos.

2) (I.27) No diretório de trabalho, há todos os arquivos de um sistema operacional, de programas e dos usuários,

armazenados em seus respectivos subdiretórios desse diretório raiz.

22. [Conhec. Bás.-(Todos Cargos NM)-(T)-Assembl. Legisl.-ES/2011-UnB].(Q.13)

A tela mostrada na figura acima, presente em sistemas Windows 7, equivale

a) ao Gerenciador de dispositivos.

b) ao Prompt de comando.

c) às Propriedades do sistema.

d) ao Painel de controle.

e) ao menu do Explorer.

23. [Procurador-(1ª Cat.)-(C1)-(Conhec. Bás.)-(NS)-(M)-Assembl. Legisl.-ES/2011-UnB].(Q.9) No Windows 7, a instalação e

configuração de hardware e software pode ser feita a partir do(a)

a) barra do navegador Internet Explorer.

b) Painel de controle.

c) Power Shell.

d) Gerenciador de janelas.

e) Gerenciador de tarefas.

O CURSO PERMANENTE que mais APROVA! 88](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-89-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

24. [Escriturário-(C8)-(Pr. Obj.)-(NM)-(M)-BRB/2011-UnB] Em relação a conceitos de organização e de gerenciamento

de informações, arquivos, pastas e programas, julgue o próximo item.

1) (l.39) A central de sincronização do Windows permite vincular dois arquivos armazenados em locais distintos, de

modo que a exclusão de um desses arquivos acarreta automaticamente a exclusão do outro pela central.

25. [Conhec. Bás.-(Todos Cargos NM-Téc.)-(M)-EBC/2011-UnB] Julgue os itens a seguir, a respeito de gerenciamento

de informações, arquivos, pastas e programas.

1) (l.39) A ferramenta Scandisk permite a formatação do disco rígido, por meio da leitura dos dados de setores

defeituosos, transferindo-os para setores bons, e marcando os defeituosos, de modo que o sistema operacional não

os use mais.

2) (l.40) No Microsoft Windows Explorer, para procurar um arquivo, uma opção é clicar no ícone Pesquisar e, na

janela disponibilizada, escrever o nome ou parte do nome do arquivo, ou então um trecho do texto contido no

documento. Em qualquer desses casos, pode-se utilizar o caractere asterisco (*) em substituição ao nome, ou parte

do nome, ou da extensão do arquivo.

26. [Conhec. Bás.-(Ativ. Advocacia)-(C4)-(T)-EBC/2011-UnB] Em relação a sistemas operacionais, Internet e aplicativos

de planilha eletrônica, julgue o item 1.

1) (l.24) No programa Windows Explorer, executado no sistema operacional Windows 7, ao se acessar um diretório

que contenha diversos arquivos de Word, Excel e PowerPoint, é possível separar e agrupar esses arquivos de acordo

com o tipo, por meio do seguinte procedimento: clicar com o botão direito do mouse; na lista disponibilizada,

selecionar a opção Agrupar por e, finalmente, optar por Tipo.

27. [Agente-(Oper. Triagem e Transbordo)-(NM)-(M)-(C31)-ECT/2011-UnB].(Q.9)

A figura acima ilustra parte de uma janela em execução em um computador no qual está instalado o sistema

operacional Windows XP. Essa janela, que apresenta uma lista de programas em execução no computador,

corresponde ao aplicativo denominado

a) Gerenciador de tarefas do Windows.

b) Painel de controle do Windows.

c) Barra de ferramentas do Windows.

d) menu Iniciar do Windows.

e) Gerenciador de utilitários do Windows.

O CURSO PERMANENTE que mais APROVA! 89](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-90-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

28. [Agente-(Carteiro)-(NM)-(T)-(C21)-ECT/2011-UnB].(Q.5)

Na janela ilustrada na figura acima, identifica-se o sistema operacional Windows XP versão

a) Home com Service Pack 3.

b) Enterprise com Service Pack 1.

c) Professional com Service Pack 2.

d) Enterprise com Service Pack 2.

e) Professional com Service Pack 3.

29. [Agente-(Carteiro)-(NM)-(T)-(C21)-ECT/2011-UnB].(Q.8) No Windows XP, um ambiente no qual podem ser organizados

ícones e que permite o acesso a determinado programa, a partir da aplicação de um clique duplo do mouse no

ícone associado a esse programa, é a área de

a) pixel.

b) memória.

c) trabalho.

d) transferência.

e) controle.

30. [Agente-(Carteiro)-(NM)-(T)-(C21)-ECT/2011-UnB].(Q.14) O sistema operacional Windows XP

a) disponibiliza, por meio do Windows Explorer, o recurso de exibição de arquivos em modo lista, em que são

mostrados o tipo, o tamanho e a data de alteração dos arquivos.

b) possui o programa Windows Media Player para navegação na Internet, por meio do qual é possível visualizar

emails e acessar sítios web.

c) possui o aplicativo Windows Messenger, que se encarrega de organizar e eliminar arquivos antigos armazenados

no disco rígido do computador.

d) contém a pasta padrão denominada Minhas imagens, que permite a organização de arquivos de imagens,

adicionando-se, excluindo-se ou classificando-se esses arquivos.

e) contém o recurso de copiar e colar dados para a área de transferência, apenas na versão profissional.

31. [Agente-(Carteiro)-(NM)-(T)-(C21)-ECT/2011-UnB].(Q.15) Em relação ao sistema operacional Windows Vista, assinale

a opção correta.

a) Esse sistema não disponibiliza recursos para sincronização com dispositivos móveis, como celulares e tocadores de

música portáteis.

b) O Windows Vista disponibiliza o modo de hibernação, que permite fechar os aplicativos que estejam em uso,

desligar o computador e, quando este for religado, carregar os mesmos aplicativos fechados anteriormente.

c) A opção de desligamento logoff permite encerrar a sessão atual, fechar todos os arquivos e programas e desligar

o computador.

d) A ferramenta Windows Aero, própria desse sistema, fornece proteção contra programas mal intencionados.

e) A opção Itens Recentes mostra uma lista contendo o nome dos últimos programas removidos do computador.

O CURSO PERMANENTE que mais APROVA! 90](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-91-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

32. [Conhec. Básicos-(C10)-(NS)-MPE-PI/2012-UnB] Em relação aos conceitos de Windows e Linux, julgue os itens a

seguir.

1) (I.32) Caso um computador — X — esteja com o sistema operacional Windows 7 e outro computador — Y — esteja

com o sistema operacional Windows XP ou Windows Vista, será possível, por meio do recurso Transferência fácil,

transferir arquivos, configurações de programa, configurações de usuário e favoritos da Internet do computador Y

para o computador X.

33. [Conhec. Bás.-(C1e2,6a15,17a25e27a34)-(NS)-ECT/2011-UnB] Em relação ao sistema operacional Windows 7 e ao

pacote Microsoft Office 2010, julgue os itens subsequentes.

1) (I.30) No sistema operacional Windows 7, o aplicativo Transferência Fácil do Windows permite que sejam copiados

arquivos e configurações de um computador para outro.

2) (I.31) A ferramenta Lupa, no Windows 7, permite aumentar temporariamente uma parte da tela visualizada.

34. [Conhec. Básicos Todos Cargos-(NS)-SEGER-ES/2011-UnB] Com referência à tela Painel de controle do sistema

operacional Windows 7 e ao sistema operacional Windows, julgue os itens a seguir.

1) (I.31) No Windows 7, é permitido ao usuário instalar e remover software, independentemente dos poderes administrativos

que tenha esse usuário.

35. [Conhec. Bás.-(Cargos 2,6 e 7)-(NS)-PC-ES/2011-UnB] Julgue os itens que se seguem, referentes a conceitos e funções

de aplicativos de editores de texto, planilhas eletrônicas, apresentações e gerenciadores de banco de dados.

1) (I.36) Para organizar os arquivos e pastas de um computador, o Windows 7 também usa bibliotecas que podem

reunir itens do próprio computador ou de um disco rígido de outra máquina.

36. [Conhec. Básicos-(C10)-Assembl. Leg-AL-CE/2011-UnB] Em relação às famílias de sistemas operacionais Linux e

Windows, julgue os itens a seguir.

1) (I.17) No Windows 7, o usuário tem a liberdade para criar seus próprios atalhos para programas, pastas ou arquivos

específicos na área de trabalho ou em qualquer outra pasta do seu computador. Todavia, para manter a

segurança, não é possível criar atalhos para outros computadores nem para sítios da Internet.

2) (I.18) Nas versões de sistemas operacionais anteriores ao Windows 7, uma seta apontando para a direita ao lado

de um link ou de item de menu tinha a função de indicar que mais opções estavam disponíveis para essa entrada.

No Windows 7, essa funcionalidade foi expandida para criar o recurso denominado listas de salto, no menu Iniciar.

37. [Conhec. Bás.-(C2 e 3)-(NS)-(M)-Assembl Leg-SP/2011-UnB].(Q.10) No Windows 7, o usuário pode ativar ou

desativar os alertas do sistema referentes a manutenção e segurança acessando

a) a Central de Defesa.

b) a Central de Notificações.

c) a Central de Ações.

d) o Device Stage.

e) o Windows Defender.

38. [Conhec. Bás.-(Todos Cargos NM)-(T)-Assembl. Legisl.-ES/2011-UnB].(Q.10) Com relação ao sistema operacional

Windows 7, assinale a opção correta.

a) O Windows 7 é imune a certificados digitais autoassinados.

b) O Microsoft Office 2003 é incompatível com o Windows 7.

c) O Windows 7 suporta tecnologias de 32 bits e de 64 bits nos processadores.

d) A área de trabalho do Windows 7 não suporta a lixeira, porque foi introduzido nesse software novo conceito de

recuperação de arquivos que tenham sido apagados.

e) Por meio do menu Iniciar do Windows 7, o usuário consegue ver todas as conexões à Internet efetuadas nos últimos dois

dias.

O CURSO PERMANENTE que mais APROVA! 91](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-92-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

39. [Procurador-(1ª Cat.)-(C1)-(Conhec. Bás.)-(NS)-(M)-Assembl. Legisl.-ES/2011-UnB].(Q.6) Considerando o uso, as

características e os recursos do sistema operacional Windows 7, julgue os itens a seguir.

I. Na área de trabalho do Windows 7, é possível criar arquivos, diretórios e atalhos.

II. O Windows 7 suporta a instalação de software com extensão .amb, que permite a criação da pasta system32.

III. O Windows 7 não é imune a vírus de computador.

IV. O Internet Explorer em sua versão 6 é o navegador padrão utilizado no Windows 7.

V. O Windows 7 tem suporte nativo a redes locais.

Estão certos apenas os itens

a) I, II e IV.

b) I, II e V.

c) I, III e V.

d) II, III e IV.

e) III, IV e V.

40. [Conhec. Bás.Todos Cargos NS-(Exceção C4)-(M)-EBC/2011-UnB] Julgue os itens seguintes, relativos aos sistemas

operacionais Windows e Linux.

1) (l.30) O Windows 7 Professional grava os arquivos em formato nativo ext3 e fat32; o Linux utiliza, por padrão, o

formato NTFS, mais seguro que o adotado pelo Windows.

2 − REDES DE COMPUTADORES

1. [Conhec. Básicos-(C10)-(NS)-MPE-PI/2012-UnB] Julgue os itens seguintes, relativos a conceitos básicos, ferramentas,

aplicativos e procedimentos de Internet.

1) (I.35) Uma das principais características de uma intranet é o fato de ela ser uma rede segura que não requer o uso de

senhas para acesso de usuários para, por exemplo, compartilhamento de informações entre os departamentos de uma

empresa.

2) (I.36) Uma rede social é uma estrutura composta por pessoas ou organizações conectadas, que compartilham

objetivos comuns. Via6, Orkut e LinkedIn são exemplos de redes sociais.

3) (I.37) Tanto o Microsoft Outlook e o Mozilla Thunderbird quanto o Gmail são exemplos de ferramentas de correio

eletrônico que permitem o acesso a mensagens por meio de sítios web.

2. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.8) O modem

a) é um tipo de memória semicondutora não volátil.

b) é um tipo de interface paralela que permite a comunicação sem fio entre um computador e seus periféricos.

c) é um roteador wireless para redes sem fio.

d) tem função de garantir o fornecimento ininterrupto de energia elétrica ao computador.

e) pode auxiliar na comunicação entre computadores através da rede telefônica.

O CURSO PERMANENTE que mais APROVA! 92](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-93-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

Texto para as questões de 3 a 6

Um arquivo de nome Relatório Periódico.pdf será enviado anexado a uma mensagem de correio eletrônico,

utilizando-se recursos de webmail, por meio do Internet Explorer 8 (IE8). A janela do IE8 a ser utilizada nessa operação

está sendo executada em um computador cujo sistema operacional é o Windows Vista. Essa janela, ilustrada a

seguir, foi capturada quando o ponteiro do mouse se encontrava sobre a guia , correspondente ao acesso

a página do sítio www.correios.com.br, que também está ocorrendo na sessão de uso do IE8.

3. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.9) As informações do texto e da janela do IE8 são

suficientes para se concluir corretamente que

a) a referida mensagem de correio eletrônico será enviada para mais de um destinatário.

b) os referidos recursos de webmail estão sendo acessados por meio de uma conexão denominada segura.

c) o arquivo que será enviado tem tamanho superior a 4 megabytes.

d) o sítio www.correios.com.br é a página inicial do IE8, instalado no computador.

e) o sítio que disponibiliza os referidos recursos de webmail está configurado como favorito do IE8, instalado no computador.

4. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.10) Caso se deseje visualizar, no corpo de páginas

do IE8, a página web correspondente ao endereço www.correios.com.br, deve-se clicar

a) a guia .

b) o botão .

c) o campo do botão .

d) o botão .

e) o botão

5. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.11) Caso se deseje, na sessão de uso do IE8 descrita

no texto, dar início a uma navegação InPrivate, buscando evitar, dessa forma, deixar vestígios nos arquivos de

armazenamento do IE8 acerca de informações referentes a sítios visitados, é correto o uso da opção Navegação

InPrivate, que pode ser selecionada a partir do menu

a) .

b) .

c) .

d) .

e) .

O CURSO PERMANENTE que mais APROVA! 93](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-94-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

6. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.14) Com relação a mensagens de correio eletrônico,

assinale a opção correta.

a) Para um usuário de nome Jorge que trabalhe em uma empresa comercial brasileira denominada Fictícia, estará

correta a estrutura de endereço de email @bra.com.ficticia.jorge.

b) O Microsoft Office não possui aplicativo que permita ao usuário lidar com mensagens de correio eletrônico.

c) O recurso Cc (cópia carbono) permite o envio de cópia de uma mensagem de correio eletrônico a múltiplos

destinatários.

d) Só é possível enviar cópias de mensagens de correio eletrônico a múltiplos usuários caso todos eles tenham

acesso à lista de todos os que receberão cópias.

e) O programa Outlook Express 2003 possibilita a visualização de mensagens de correio eletrônico, mas não, a

criação e o envio de mensagens.

7. [Conhec. Bás.-(C35e36)-(NM)-ECT/2011-UnB] Acerca de Internet e intranet, julgue os itens a seguir.

1) (I.21) Uma intranet é uma rede de computadores cujos componentes estão interligados em um mesmo domínio.

2) (I.22) Na Internet, uma rede de comunicação pública, não há regras para o uso e a definição de nomes de

domínio.

8. [Conhec. Bás.-(C35e36)-(NM)-ECT/2011-UnB] Julgue os próximos itens, relativos a conceitos básicos e modos de

utilização de tecnologias, ferramentas, aplicativos e procedimentos associados à Internet.

1) (I.23) Os programas embutidos em uma página web e que são executados quando o navegador carrega a

página não apresentam riscos de segurança; por isso, não é necessário configurar o navegador para desativá-los.

2) (I.24) No endereço web http://ect.gov.br, os caracteres .br representam o domínio de nível máximo do endereço

e indicam que o país de origem do sítio da Internet é o Brasil.

9. [Conhec. Bás.-(C35e36)-(NM)-ECT/2011-UnB] A respeito de ferramentas e aplicativos de navegação, de correio

eletrônico, de grupos de discussão e de busca e pesquisa, julgue os itens subsequentes.

1) (I.25) Ferramentas de grupos de discussão utilizam o email para a troca de mensagens entre os participantes,

enquanto o mural é utilizado para disponibilizar as mensagens em um sítio da Web que os participantes acessam.

2) (I.26) Para visualizar um documento armazenado em arquivo com extensão .doc, disponível em um link de

determinado sítio da Internet, o computador utilizado deve ter instalado editor de texto compatível com a versão do

documento.

10. [Conhec. Bás.-(C1e2,6a15,17a25e27a34)-(NS)-ECT/2011-UnB] Em relação aos conceitos de Internet, julgue os itens

a seguir.

1) (I.21) Redes de acesso situadas na borda da Internet são conectadas ao restante da rede segundo uma

hierarquia de níveis de ISPs (Internet service providers). Os ISPs de nível 1 estão no nível mais alto dessa hierarquia.

2) (I.22) Há duas abordagens para a transmissão de dados através de uma rede de comunicação: comutação de

circuitos e comutação de pacotes. Na Internet, a transmissão de dados é realizada via comutação de pacotes.

11. [Conhec. Bás.-(C1e2,6a15,17a25e27a34)-(NS)-ECT/2011-UnB] Julgue os próximos itens, relativos aos modos de

utilização de tecnologias, ferramentas, aplicativos e procedimentos associados à Internet.

1) (I.23) A ferramenta denominada Telnet foi desenvolvida com as características de uma aplicação cliente/servidor.

2) (I.24) O email, tal como o serviço de correio convencional, é uma forma de comunicação síncrona.

3) (I.25) O FTP difere de outras aplicações cliente/servidor na Internet por estabelecer duas conexões entre os nós.

Uma delas é usada para a transferência de dados, e a outra, para a troca de informações de controle.

12. [Conhec. Bás.-(C1e2,6a15,17a25e27a34)-(NS)-ECT/2011-UnB] Julgue os itens seguintes, a respeito de ferramentas

e aplicativos disponibilizados na Internet.

1) (I.26) O protocolo UDP é usado por mecanismos de pesquisa disponibilizados por determinadas empresas da

Internet, tal como a empresa Google, para garantir o rápido acesso a um grande volume de dados.

2) (I.27) A navegação por abas caracteriza-se pela possibilidade de abrir várias páginas na mesma janela do

navegador da Internet.

3) (I.28) No serviço de emails por meio de browsers web, o protocolo HTTP é usado para acessar uma mensagem na

caixa postal, e o protocolo SMTP, necessariamente, para enviar uma mensagem para a caixa postal.

O CURSO PERMANENTE que mais APROVA! 94](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-95-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

13. [Assist. Admin-(C28)-(NM)-SEDUC-AM/2011-UnB] Com relação ao sistema operacional Windows e a ferramentas,

aplicativos e procedimentos associados a Internet e intranet, julgue os próximos itens.

1) (I.26) A ferramenta de navegação do Windows 7, o Internet Explorer, permite escolher o nível de bloqueio das

janelas popups a serem visualizadas.

14. [Conhec. Bás. e Compl.-(C21 a 27)-(NS)-SEDUC-AM/2011-UnB] No que diz respeito a conceitos de organização,

de segurança e de gerenciamento de informações, arquivos, pastas e programas, julgue os itens subsecutivos.

1) (I.33) Ao se utilizarem navegadores em um ambiente de rede que possua um proxy instalado, os acessos aos

recursos utilizados não ficam registrados, caso o histórico de navegação seja apagado.

15. [Conhec. Bás. e Compl.-(C21 a 27)-(NS)-SEDUC-AM/2011-UnB] Julgue os próximos itens, relativos a conceitos básicos e

modos de utilização de tecnologias, ferramentas, aplicativos e procedimentos associados a Internet e intranet.

1) (I.37) Nos sítios de busca, o uso do sinal de menos, representado por um hífen, entre dois termos de busca produz

como resultado páginas que contenham os dois termos utilizados, em qualquer ordem.

2) (I.39) Ao se efetuar uma pesquisa na Internet, o uso de aspas (“ ”) delimitando o texto digitado restringe a busca às

páginas que contenham exatamente as mesmas informações do conteúdo que esteja entre as aspas, mas em

qualquer ordem do conteúdo do texto.

3) (I.40) Caso se faça download de arquivos na Internet com a opção Salvar arquivo, uma cópia do arquivo será

salva no computador em uso.

16. [Anal. Ciênc. Tecnol. Jr-(C1)-(NS)-(M)-CNPq/2011-UnB] No que se refere a Internet e intranet, julgue os itens

subsecutivos.

1) (I.21) Para navegar nas páginas da Internet, é necessário um browser, como, por exemplo, o Samba Navigator,

disponível para Windows, ou o Internet Explorer. Ambos se comunicam com servidores web, e o Samba Navigator,

por ser um navegador mais recente, tem a capacidade de trabalhar também com outros protocolos de transferência de

arquivos como o FTP e o HTTPS.

2) (I.22) A intranet utiliza os protocolos da Internet, mas no âmbito interno de empresas, para que os empregados

possam acessar remotamente dados e informações corporativas a partir de suas residências. O protocolo específico

para transferência de arquivos na Internet, que deve ser configurado de forma diferenciado quando utilizado na

intranet, é o IN-FTP (file transfer protocol-intranet).

3) (I.23) Para acessar a Internet, utiliza-se o protocolo TCP/IP em conjunto com o protocolo POP3, que possibilita a

transferência de arquivos, autenticação de usuários e o gerenciamento de arquivos e diretórios.

17. [Conhec. Bás.-(Exceto C29)-(NM)-(T)-TJ-ES/2011-UnB] Tendo em vista aplicativos e conceitos relacionados a

Internet, julgue os itens subsequentes.

1) (I.41) Na Internet, o uso do protocolo TCP/IP é um elemento que encarece o acesso a essa rede, em razão da

velocidade assumida por esse protocolo durante a transmissão de dados por meio da rede. Para que o custo desse

acesso seja menor, deve-se optar por outros protocolos mais simples.

2) (I.42) O Google, ferramenta de pesquisa na Internet, pode ser utilizado para se encontrar sítios nessa rede a partir de

palavras-chave, digitadas no campo de busca, e para a visualização de textos e imagens relacionados a tais palavras.

3) (I.43) Um programa de correio eletrônico via Web (webmail) é uma opção viável para usuários que estejam longe

de seu computador pessoal. A partir de qualquer outro computador no mundo, o usuário pode, via Internet, acessar

a caixa de correio armazenada no próprio computador cliente remoto e visualizar eventuais novas mensagens.

4) (I.44) Por meio do Mozilla Firefox, que é um programa de navegação na Internet, é possível navegar por páginas

online, assim como por páginas em HTML que estejam armazenadas no computador do usuário.

18. [Conhec. Bás.-(Exceto C3,4,5,17)-(NS)-(M)-TJ-ES/2011-UnB] Com referência a aplicativos e conceitos relacionados

à Internet, julgue os itens que se seguem.

1) (I.42) O Microsoft Outlook é uma ferramenta de correio eletrônico que facilita o gerenciamento de mensagens por

meio de opções avançadas. Porém, sua desvantagem é a necessidade de o computador estar conectado à

Internet ou à intranet da organização quando for preciso acessar as pastas de mensagens recebidas.

2) (I.43) O Mozilla Thunderbird é um programa livre e gratuito de email que, entre outras funcionalidades, possui um

recurso de anti-spam que identifica as mensagens indesejadas. Essas mensagens podem ser armazenadas em uma

pasta diferente da caixa de entrada de email do usuário.

3) (I.44) No Internet Explorer, a opção Adicionar a Favoritos permite armazenar localmente uma página visitada

frequentemente. Assim, em acessos futuros, essa página adicionada a Favoritos estará disponível, mesmo que o

computador não esteja conectado à Internet.

O CURSO PERMANENTE que mais APROVA! 95](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-96-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

19. [Espec. Gestão, Reg. e Vigil. em Saúde-(Conhec. Bás. Todos Cargos)-(NS)-SESA-ES/2011-UnB] Acerca de Internet e

de intranet, julgue os itens a seguir.

1) (I.28) O ftp, protocolo de transferência de arquivos, é utilizado toda vez que o usuário baixa um arquivo armazenado

em um sítio web ou, então, quando anexa arquivo a mensagem de correio eletrônico.

2) (I.29) Um cookie instalado em um computador que acessa um endereço de um sítio da Internet é preenchido com

informações sobre o usuário visitante, podendo essas informações ser utilizadas novamente quando do próximo

acesso ao mesmo sítio.

20. [Conhec. Básicos Todos Cargos-(NS)-SEGER-ES/2011-UnB] Considerando que um usuário esteja acessando a

Internet por meio de computador em que todas as configurações estejam adequadas e a rede de dados funcione

perfeitamente, julgue os itens seguintes.

1) (I.34) Caso o endereço que o usuário esteja acessando se inicie por ftp://, o navegador Internet Explorer usará o

protocolo de transferência de arquivos ftp.

2) (I.35) Caso, nesse computador, o usuário abra, ao mesmo tempo, os navegadores Mozilla Firefox e Internet Explorer,

haverá conflito de endereçamento na máquina do usuário.

21. [Conhec. Básicos Todos Cargos-(NS)-SEGER-ES/2011-UnB] Considere que um computador em rede tenha sido

configurado corretamente e que tenham sido instalados os devidos aplicativos para seu correto funcionamento em

Internet e intranet. Considere, ainda, que o usuário desse computador não tenha privilégios de administrador do

sistema. Com base nessas considerações, julgue os itens que se seguem.

1) (I.36) Se existir um proxy configurado na rede, a navegação na intranet e na Internet será bloqueada por padrão,

visto que um proxy sempre bloqueia o protocolo http.

2) (I.37) Se um usuário quiser enviar e receber correio eletrônico, o uso de uma interface de webmail poderá permitir

que as mensagens desse usuário fiquem armazenadas no servidor de webmail.

3) (I.38) Se a rede em questão tiver um firewall configurado, a fim de controlar acessos à Internet, será possível

monitorar o tráfego de acesso à Internet desses usuários.

22. [Conhec. Básicos Todos Cargos-(NS)-SEGER-ES/2011-UnB] Considerando que, em uma intranet, os servidores web

estejam configurados para uso de certificados digitais, julgue os itens subsequentes.

1) (I.40) O uso do protocolo https assegura que as informações trafegadas utilizem certificados digitais.

23. [Conhec. Bás.-(C1,2,4 a 10)-(NS)-(M)-TRE-ES/2011-UnB] Com relação aos componentes de computadores digitais

e aos seus periféricos e dispositivos de armazenamento de dados, julgue os itens que se seguem.

1) (I.28) Quando usado corretamente, um modem adequado pode permitir que um computador transmita e receba

dados de outros sistemas computacionais, também conectados a dispositivos adequados e corretamente configurados,

por via telefônica.

24. [Conhec. Bás.-(C1,2,4 a 10)-(NS)-(M)-TRE-ES/2011-UnB] Com relação à Internet e a intranet, julgue os itens a seguir.

1) (I.35) Na URL http://www.unb.br/, a sequência de caracteres http indica um protocolo de comunicação usado

para sistemas de informação de hipermídia distribuídos e colaborativos. Esse protocolo é utilizado na World Wide Web.

2) (I.36) Caso um usuário envie uma mensagem de correio eletrônico para uma pessoa e inclua no campo Cc: o

endereço de correio eletrônico de uma outra pessoa, então esta pessoa irá receber uma cópia do email, mas nem

ela nem o destinatário principal saberão que uma outra pessoa também recebeu a mesma mensagem.

3) (I.37) Os caracteres TCP/IP designam um conjunto de protocolos de comunicação entre computadores ligados

em rede que é utilizado para comunicação na Internet.

25. [Conhec. Bás.-(C12,13 e 16)-(NM)-(T)-TRE-ES/2011-UnB] Acerca de conceitos, tecnologias e serviços relacionados

a Internet, julgue os próximos itens.

1) (I.38) A utilização de correio eletrônico pela Internet deve ser feita com restrições, visto que a entrega das mensagens

aos destinatários não é totalmente garantida.

2) (I.39) Para acessarem mensagens recebidas por correio eletrônico, pela Internet, deve-se, necessariamente, utilizar

um navegador web.

3) (I.40) Por se tratar de uma rede pública, dados que transitam pela Internet podem ser acessados por pessoas não

autorizadas, sendo suficiente, para impedir esse tipo de acesso aos dados, a instalação de um firewall no computador em

uso.

O CURSO PERMANENTE que mais APROVA! 96](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-97-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

26. [Conhec. Bás.-(C12,13 e 16)-(NM)-(T)-TRE-ES/2011-UnB] Acerca dos conceitos de Internet e intranet, bem como

de suas tecnologias e seus serviços, julgue os próximos itens.

1) (I.45) Para que seja possível acessar aplicações e serviços disponibilizados na Internet, é necessário o uso de um

navegador.

2) (I.46) Não é possível disponibilizar o serviço de correio eletrônico em redes intranet, em razão de essas redes serem

privadas.

27. [Conhec. Bás. e Compl.-(C1 e 2)-(NS)-STM/2011-UnB] Acerca do Windows XP, do Microsoft Office, da Internet e

de intranet, julgue os itens a seguir.

1) (I.16) A intranet é um tipo de rede de uso restrito a um conjunto de usuários específicos de determinada organização.

2) (I.19) A Internet não possui recursos que permitam a interligação entre computadores e a consequente disponibilização

ou compartilhamento de arquivos entre os usuários.

28. [Conhec. Bás. e Compl.-(C3)-(NS)-STM/2011-UnB] Com relação a Windows XP, Microsoft Office, Internet e intranet,

julgue os itens de 16 a 19.

1) (I.17) Para registro de um nome pertencente ao domínio de uma instituição no Brasil, como, por exemplo, o nome

instituição.com.br, é necessário contatar o registro.br, organização responsável pelo registro de domínios para a

Internet no Brasil.

2) (I.18) Considere que um membro da área de recursos humanos de determinada empresa tenha publicado, no

espaço acessível de intranet da empresa, documentos relativos às avaliações de desempenho dos departamentos e

dos servidores aí lotados. Nesse caso, em função da natureza do meio em que foram disponibilizados, os documentos

serão de acesso público e irrestrito para outros usuários da Internet.

29. [Conhec. Bás. e Compl.-(C22 e 24)-(NM)-STM/2011-UnB] Com relação a Windows XP, Microsoft Office, Internet e

intranet, julgue os itens a seguir.

1) (I.16) Na Internet, backbones correspondem a redes de alta velocidade que suportam o tráfego das informações.

2) (I.17) Em uma intranet, utilizam-se componentes e ferramentas empregadas na Internet, tais como servidores web

e navegadores, mas seu acesso é restrito à rede local e aos usuários da instituição proprietária da intranet.

30. [Conhec. Bás. e Compl.-(C22 e 24)-(NM)-STM/2011-UnB] Julgue os itens seguintes, relativos a correio eletrônico,

Outlook 2003 e Internet Explorer 7.

1) (I.21) O Outlook tem a capacidade de armazenar os dados referentes a mensagens de email em um computador

local, utilizando arquivos .pst.

2) (I.22) No Internet Explorer 7, não é possível adicionar, de uma só vez, diversas guias abertas em uma janela à lista

de páginas favoritas; para fazê-lo, é preciso adicionar uma guia de cada vez.

3) (I.23) O SMTP é um protocolo padrão para envio de mensagens de email que, automaticamente, criptografa

todas as mensagens enviadas.

31. [Aux. Perícia Méd. Legal-(Conhec. Bás.)-(NM)-PC-ES/2011-UnB] Com relação aos conceitos de Internet, intranet e

correio eletrônico, julgue os itens que se seguem.

1) (I.26) Para se enviar uma mensagem a um grupo de usuários de um mesmo domínio, como, por exemplo, @hotmail.com,

basta digitar o domínio no campo Destinatário do software que se utiliza e a mensagem será enviada a todos os

usuários cadastrados.

2) (I.27) Uma intranet consiste em tecnologia que disponibiliza recursos da Internet aos usuários internos de uma

empresa, os quais se utilizam desses recursos por meio de serviços e protocolos equivalentes mediante nome de

usuário e senha.

3) (I.29) Utilizar um bloqueador de pop-up, ou aquelas pequenas telas de publicidade que surgem quando se acessa

um sítio da Internet, é fundamental para garantir que o acesso a sítios seja feito de forma criptografada.

O CURSO PERMANENTE que mais APROVA! 97](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-98-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

32. [Conhec. Bás.-(Cargos 2,6 e 7)-(NS)-PC-ES/2011-UnB] Considere que um computador já está em sua operação

diária e que já tem instalados os programas e periféricos necessários a execução dessas tarefas. Julgue os itens subsequentes,

a respeito do uso dos periféricos e dos programas necessários ao bom uso do computador.

1) (I.29) Um programa navegador na Internet pode armazenar uma cópia dos itens acessados recentemente. A

vantagem desse procedimento é permitir acelerar a visão novamente desses itens. A desvantagem é o gasto de

espaço de armazenamento.

2) (I.30) Para se transferir arquivos entre computadores conectados na Internet pode ser usado o protocolo FTP (file

transfer protocol). Para o usuário fazer uso desse recurso, é imprescindível que ele possua conta e senha no computador

que vai oferecer o arquivo.

3) (I.31) Para o usuário transferir as mensagens do correio eletrônico para o cliente de email, de modo a ler e

responder as mensagens já recebidas estando desconectado da Internet e realizando essa conexão apenas no

momento de transmissão da resposta, basta utilizar o programa Internet Explorer.

33. [Conhec. Bás.-(Cargos 2,6 e 7)-(NS)-PC-ES/2011-UnB] Julgue os itens seguintes, referentes a problemas e soluções

possíveis na utilização do computador.

1) (I.39) Se, ao acessar um endereço da Internet, o sítio correspondente mostrar-se inacessível, esse problema poderá

estar relacionado com o filtro de pacotes utilizado pelo administrador da rede para aumentar a segurança do ambiente.

34. [Conhec. Bás.-(C1,3,4 e 5)-(NS)-PC-ES/2011-UnB] Acerca de conceitos básicos de informática e sistemas operacionais,

julgue os itens a seguir.

1) (I.26) O modem é exemplo de um dispositivo híbrido, pois pode permitir simultaneamente a entrada e a saída de

informações na unidade central de processamento.

35. [Conhec. Bás.-(C1,3,4 e 5)-(NS)-PC-ES/2011-UnB] Com relação a conceitos de Internet, julgue os itens subsequentes.

1) (I.36) Na Internet, os sufixos de endereços eletrônicos compostos pelos termos .net, .org e .mil referem-se, respectivamente,

a endereços de redes internacionais de dados, organismos governamentais e órgãos militares.

2) (I.37) O protocolo http permite o envio e o recebimento de mensagens de correio eletrônico por meio do serviço

de webmail, ou seja, de correio eletrônico via www.

3) (I.39) FTP (file transfer protocol), um protocolo de transferência de arquivos utilizado quando os usuários se conectam a

determinado sítio da Internet, oferece a opção de se baixar o arquivo (download) ou de se enviar um arquivo (upload).

4) (I.40) O conceito de grupos de discussão da Internet provém do termo listas de discussão, das quais fazem parte

usuários cadastrados que recebem simultaneamente as mensagens enviadas para o grupo.

36. [Téc. Adm.-(C6)-(Conhec. Gerais)-(NM)-(T)-PREVIC/2011-UnB] Com relação a ferramentas e aplicativos de correio

eletrônico, julgue o próximo item.

1) (I.29) Os protocolos de Internet que podem ser utilizados conjuntamente com o Outlook Express incluem o SMTP

(simple mail transfer protocol), o POP3 (post office protocol 3) e o IMAP (Internet mail access protocol).

37. [Téc. Adm.-(C6)-(Conhec. Gerais)-(NM)-(T)-PREVIC/2011-UnB] Acerca de tecnologias, ferramentas e procedimentos

associados à Internet e à intranet, julgue os itens subsequentes.

1) (I.33) O hipertexto consiste em um sistema de base de dados que integra eficientemente objetos de diferentes

tipos, tais como texto, imagem, vídeos, sons e aplicativos.

38. [Conhec. Gerais Todos Cargos-(NS)-(M)-PREVIC/2011-UnB] Julgue os itens subsecutivos, referentes a conceitos de

Internet e intranet.

1) (I.25) Apesar de o HTTP (Hypertext Transfer Protocol) ser normalmente utilizado para acessar páginas web, em

alguns casos ele também é usado na transferência de mensagens de correio eletrônico do computador do usuário

final para o servidor de correio eletrônico.

2) (I.27) Para que as aplicações disponibilizadas na intranet de uma empresa possam ser acessadas por usuários via

Internet, é suficiente incluir tais usuários no grupo de usuários com acesso autorizado à intranet.

O CURSO PERMANENTE que mais APROVA! 98](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-99-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

39. [Conhec. Bás.-(NM)-IFB/2011-UnB] A respeito de navegadores de Internet e aplicativos de correio eletrônico,

julgue os próximos itens.

1) (I.26) O programa Thunderbird não permite o envio de arquivos anexados às mensagens de email.

2) (I.27) No Internet Explorer, não há recurso que controle o conteúdo que pode ser exibido em uma sessão de

acesso à Internet.

40. [Conhec. Bás.-(C2a10)-(Pr. Obj.)-(NS)-FUB-MEC/2011-UnB] Acerca de Internet e de intranet, julgue os itens subsequentes.

1) (l.29) Se o acesso à Internet ocorrer por meio de um servidor proxy, é possível que seja necessária uma

autenticação por parte do usuário, que deve fornecer nome e senha de acesso.

2) (l.30) Se a página da intranet estiver inacessível, significa que o computador em uso não tem permissão de acesso

aos recursos da rede, devido à ausência do protocolo IP.

3) (l.31) Caso o acesso à intranet ocorra através de firewall, o protocolo HTTP não funcionará em conjunto com o

endereço IP, porque o firewall não aceita IP nem HTTP.

41. [Conhec. Básicos-(C10)-Assembl. Leg-AL-CE/2011-UnB] Com relação aos conceitos, tecnologias e serviços associados

à Internet, julgue os próximos itens.

1) (I.23) A URL twitter.com disponibiliza um serviço de rede social que permite aos usuários a criação de um microblogue,

no qual podem ser postados textos de, no máximo, 140 caracteres.

2) (I.24) O emprego de cabos ópticos interligando as residências dos usuários e seus provedores de Internet garante

conexão via banda larga.

3) (I.25) O Mozilla Thunderbird é um programa de correio eletrônico que possibilita a implementação de filtro anti-spam

adaptável.

42. [Conhec. Bás.-(C2 e 3)-(NS)-(M)-Assembl Leg-SP/2011-UnB].(Q.11) O protocolo mais utilizado para acessar dados

da World Wide Web (WWW) é o

a) UDP.

b) HTTP.

c) URL.

d) HTML.

e) TCP.

43. [Conhec. Bás.-(C2 e 3)-(NS)-(M)-Assembl Leg-SP/2011-UnB].(Q.12) Um dos serviços mais conhecidos da Internet é

o correio eletrônico (email). Assinale a opção que apresenta os protocolos usados para implementar esse serviço.

a) SMTP, TCP e UDP

b) SMTP, POP3 e IMAP4

c) POP3, FTP e MIME

d) IMAP4, TCP e CGI

e) UDP, Telnet e FTP

44. [Conhec. Bás.-(C2 e 3)-(NS)-(M)-Assembl Leg-SP/2011-UnB].(Q.13) Acerca de procedimentos, ferramentas e

aplicativos associados à Internet, assinale a opção correta.

a) Navegador — como, por exemplo, o Mozilla Thunderbird e o Google Chrome — é um programa de computador

usado para visualizar páginas na Internet.

b) Os grupos de discussão existentes na Internet são grupos virtuais cuja finalidade é discutir algum tema de interesse

comum aos seus participantes ou buscar ajuda para a resolução de dúvidas. Esses grupos podem ser públicos ou

privados; no primeiro caso, geralmente não há um administrador de grupo e, no segundo, há.

c) Serviço disponibilizado na Internet de alta velocidade, o spam é utilizado para se distribuir rapidamente conteúdos

de páginas web para vários servidores web, simultaneamente.

d) No Internet Explorer 8, é possível alterar as configurações de privacidade (entre elas, as configurações de cookies

e a ativação e configuração do bloqueador de pop-ups) abrindo-se o menu Ferramentas, clicando-se, em seguida,

Opções da Internet e, então, selecionando-se a guia Privacidade, na qual é possível fazer as alterações ou acessar

guias que permitam fazê-las.

e) Webmail é o local da Internet onde são armazenadas as páginas de hipertexto.

O CURSO PERMANENTE que mais APROVA! 99](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-100-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

45. [Conhec. Bás.-(Todos Cargos NM)-(T)-Assembl. Legisl.-ES/2011-UnB].(Q.11) Supondo que um usuário tenha acessado

um sítio web por meio do seu navegador Mozilla Firefox e que, usando o software Microsoft Outlook, enviou um

correio eletrônico, assinale a opção que apresenta protocolos corretos para navegação na Internet e para o envio

de mensagens por meio de correio eletrônico na referida situação.

a) IMAP e HTTP

b) HTTP e FTP

c) FTP e IMAP

d) HTTP e SMTP

e) IMAP e SMTP

46. [Conhec. Bás.-(Todos Cargos NM)-(T)-Assembl. Legisl.-ES/2011-UnB].(Q.14) O Google, uma ferramenta de busca

de dados na Internet, possui diversas funcionalidades para restrição de uma pesquisa. Suponha que um usuário

deseje pesquisar determinada frase exata, por exemplo, minha frase exata, e que essa pesquisa seja feita apenas no

sítio do CESPE (www.cespe.unb.br). Assinale a opção que equivale à restrição necessária para que essa pesquisa

seja executada corretamente.

a) all: “minha frase exata” inip:www.cespe.unb.br

b) “minha frase exata” site:www.cespe.unb.br

c) +minha frase exata siteall:www.cespe.unb.br

d) -minha “frase exata” site:www.cespe.unb.br

e) site: “minha frase exata in www.cespe.unb.br”

47. [Procurador-(1ª Cat.)-(C1)-(Conhec. Bás.)-(NS)-(M)-Assembl. Legisl.-ES/2011-UnB].(Q.10) Suponha que determinado

usuário deseje fazer uma pesquisa no Google utilizando a expressão exata minha prova. Nesse caso, o usuário

deverá pesquisar por

a) [minha prova].

b) minha prova.

c) {minha prova}.

d) (minha prova).

e) *minha prova*.

48. [Escriturário-(C8)-(Pr. Obj.)-(NM)-(M)-BRB/2011-UnB] Julgue os itens subsequentes, a respeito de aplicativos e

procedimentos de Internet.

1) (l.36) A exibição, em uma página da Web acessada por meio do Internet Explorer (IE), de um xis vermelho (ou

outro espaço reservado) no lugar de uma imagem pode ocorrer em razão de: o link para a imagem na página da

Web estar quebrado; o tipo de arquivo da imagem não ser suportado pelo IE; o computador não ter espaço

suficiente em disco para armazenar os arquivos temporários de que precisa para mostrar as imagens; o IE estar

configurado para bloquear os programas utilizados para a exibição das imagens.

2) (l.37) Embora o buscador do Google proponha, nos casos em que o usuário digite uma palavra de forma errada,

a pesquisa com base na grafia correta da provável palavra, ele ainda não propicia a busca semântica, por meio da

qual se exibem outras palavras com significado similar ao daquela pesquisada pelo usuário.

49. [Conhec. Bás.-(Todos Cargos NM-Téc.)-(M)-EBC/2011-UnB] A respeito de conceitos e utilização de tecnologias e

aplicativos associados à Internet, julgue os itens a seguir.

1) (l.37) O Microsoft Internet Explorer permite ao usuário realizar configurações e procedimentos relativos ao ambiente

Internet, por meio de janela disponibilizada no menu Ferramentas, ao se clicar a opção Opções da Internet, na qual

é possível acessar: a guia Segurança, para aceitar ou não a criação de cookies; a guia Privacidade, para decidir o

que pode ou não ser visualizado; a guia Conteúdo, para decidir o que pode ou não ser executado.

2) (l.38) O termo e-business corresponde a uma definição mais ampla de comércio eletrônico, incluindo, além da

compra e venda de produtos e serviços, a prestação de serviços a clientes, a cooperação com parceiros comerciais

e a realização de negócios eletrônicos em uma organização.

50. [Conhec. Bás.Todos Cargos NS-(Exceção C4)-(M)-EBC/2011-UnB] Julgue os itens seguintes, relativos aos sistemas

operacionais Windows e Linux.

1) (l.31) O Firefox Sync, recurso presente na versão 5 do Mozilla Firefox, permite sincronizar o histórico, favoritos, abas e

senha entre um computador e um dispositivo móvel.

2) (l.32) O Mozilla Firefox 5 e o Google Chrome 12 permitem adicionar complementos ao navegador, acrescentando

funcionalidades para os usuários, diferentemente do Windows® Internet Microsoft Explorer 9.0, que não disponibiliza

esse tipo de recurso.

O CURSO PERMANENTE que mais APROVA! 100](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-101-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

51. [Conhec. Bás.-(Ativ. Advocacia)-(C4)-(T)-EBC/2011-UnB] Em relação a sistemas operacionais, Internet e aplicativos

de planilha eletrônica, julgue os itens de 19 a 28.

1) (l.25) Os usuários registrados em uma extranet podem acessar os aplicativos internos dessa rede por meio da

utilização de smartphones, via browser.

52. [Of. Bomb. Militar-(Conhec. Bás. Todas Áreas e Espec.)-CBM-DF/2011-UnB] Julgue os itens a seguir, relacionados a

conceitos de sistema operacional, aplicativos e procedimentos de Internet e intranet e segurança da informação.

1) (I.27) O Mozilla Firefox, software livre de navegação na Internet, funciona em diferentes sistemas operacionais,

como Windows XP, Windows Server 2003, Windows Vista e Windows 7, além das diversas compilações do Linux.

53. [Agente-(Oper. Triagem e Transbordo)-(NM)-(M)-(C31)-ECT/2011-UnB].(Q.3) A transferência, para um computador

local, de arquivos disponibilizados na Internet é possível com a utilização de protocolos. Assinale a opção que

apresenta o nome de um dos protocolos comumente utilizados nessa transferência.

a) email

b) FTP

c) chat

d) Orkut

e) browser

54. [Agente-(Oper. Triagem e Transbordo)-(NM)-(M)-(C31)-ECT/2011-UnB].(Q.18) Com relação a conceitos, tecnologias e

serviços associados à Internet, assinale a opção correta.

a) O Mozilla Firefox é um navegador web que permite o acesso a conteúdo disponibilizado em páginas e sítios da

Internet.

b) O Microsoft Office Access é um tipo de firewall que impede que redes de computadores que façam parte da

Internet sejam invadidas.

c) Serviços de webmail consistem no uso compartilhado de software de grupo de discussão instalado em computador

pertencente a uma rede local (LAN) para uso exclusivo, e em segurança, dos computadores pertencentes a essa

LAN.

d) Na conexão denominada banda larga, para que usuários residenciais tenham acesso a recursos da Internet,

exige-se o uso de cabos ópticos entre as residências dos usuários e seus provedores de Internet.

e) O protocolo TCP/IP é utilizado na Internet para operações de transferência de arquivos quando se deseja garantir

segurança sem o uso de software antivírus.

55. [Agente-(Oper. Triagem e Transbordo)-(NM)-(M)-(C31)-ECT/2011-UnB].(Q.19) Assinale a opção em que a expressão

apresentada possui estrutura correta de endereço de correio eletrônico.

a) servidor:br.usuario.edu

b) usuario@servidor.org.br

c) usuario/servidor/com/br

d) servidor#usuario.org

e) usuarioservidor.gov.br

56. [Agente-(Carteiro)-(NM)-(T)-(C21)-ECT/2011-UnB].(Q.20) O modo protegido do Internet Explorer permite

a) o gerenciamento do histórico de navegação na Internet.

b) a proteção do computador de sítios que contenham programas mal-intencionados.

c) a pesquisa de sítios por meio da barra de ferramentas.

d) a organização de arquivos temporários.

e) o gerenciamento dos sítios favoritos da Internet.

O CURSO PERMANENTE que mais APROVA! 101](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-102-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

3 − EDITORES DE TEXTO

1. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.6) No Microsoft Office Word 2007, o usuário encontrará

recursos que lhe permitem fazer e exibir comentários e ativar o controle de alterações que forem feitas em um

documento em edição no menu

a) Correspondências.

b) Revisão.

c) Exibição.

d) Início.

e) Referências.

2. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.7) Para se criar um arquivo, no formato PDF, correspondente a

um documento criado com o Microsoft Office Word 2007, é correto o uso dos recursos desse aplicativo disponibilizados a

partir do

a) menu Referências, na barra de menus.

b) menu Correspondências, na barra de menus.

c) conjunto de botões Imprimir, obtido ao se clicar o botão Office.

d) conjunto de botões Preparar, obtido ao se clicar o botão Office.

e) menu Layout da Página, na barra de menus.

A figura abaixo, que mostra uma janela do Word 2003, com um documento em edição, serve de base para as

questões 3 e 4.

3. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.15) Assinale a opção em que se descreve a forma

correta de copiar apenas a palavra “Campanha”, no primeiro parágrafo do documento mostrado, em outro local

desse documento, sem que ela seja apagada do local original.

a) Aplicar um clique duplo na palavra “Campanha”; teclar simultaneamente as teclas e ; aplicar um

clique no local onde se deseja copiar a palavra; clicar o botão .

b) Aplicar um clique triplo na palavra “Campanha”; teclar simultaneamente as teclas e ; aplicar um clique

no local onde se deseja copiar a palavra; clicar o botão .

c) Selecionar a palavra “Campanha”; teclar simultaneamente as teclas e ; aplicar um clique no local

onde se deseja copiar a palavra; clicar o botão .

d) Selecionar a palavra “Campanha”; teclar simultaneamente as teclas e ; aplicar um clique no local

onde se deseja copiar a palavra; pressionar simultaneamente as teclas e .

e) Selecionar a palavra “Campanha”; clicar o botão ; aplicar um clique no local onde se deseja copiar a

palavra; clicar o botão .

O CURSO PERMANENTE que mais APROVA! 102](https://image.slidesharecdn.com/06informtica-agente-pf-141016193259-conversion-gate01/85/06-informatica-agente-pf-103-320.jpg)

![PROF. DANIEL FUNABASHI AGENTE − PF NOÇÕES DE INFORMÁTICA

4. [Agente-(Atend. Comercial)-(NM)-(M)-(C11)-ECT/2011-UnB].(Q.16) Com relação à janela ilustrada e ao Word 2003,

assinale a opção correta.

a) Ao se clicar o botão , a janela do Word será maximizada.

b) Ao se selecionar uma palavra do documento e se clicar o botão , será aplicado negrito a essa palavra, caso

ela não esteja assim formatada.

c) Ao se selecionar a palavra “donativos” e clicar o botão , apenas essa palavra será apagada do texto.

d) Na primeira linha do texto, ao se selecionar a palavra “arrecada” e clicar o botão , essa palavra será

deslocada para a posição entre as palavras “dos” e “Correios” dessa linha.

e) Ao se selecionar um dos parágrafos do texto e clicar o botão , será iniciada a verificação ortográfica do

parágrafo selecionado.

5. [Conhec. Bás.-(C35e36)-(NM)-ECT/2011-UnB]