Códigos de conduta profissional na Informática

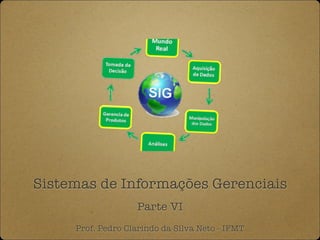

- 1. Sistemas de Informações Gerenciais Parte VI Prof. Pedro Clarindo da Silva Neto - IFMT

- 2. Carreira e Ética Códigos de conduta profissional Códigos de ética são promessas de auto-regulamentação feitas por profissionais visando ao interesse geral da sociedade (LAUDON; LAUDON, 2007). A existência de um código de ética não significa que dada profissão seja respeitada. Como você deve ter percebido anteriormente, escolhas éticas são individuais. Os códigos apenas indicam que há uma preocupação e uma valorização do reconhecimento teórico, da necessidade da ética, por parte de um grupo com interesses comuns. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 3. Carreira e Ética Códigos de conduta profissional Segundo Sampaio (2003), existe um desentendimento entre os Conselhos Regionais e a Sociedade Brasileira de Computação (SBC), no intuito de gerir a conduta de todo profissional de Informática no país. Por exercer uma profissão criada recentemente, esse profissional começou a aparecer em todos os setores da sociedade, e, devido a uma falta de regulamentação, muitas pessoas passaram a exercer essa atividade, mesmo não estando devidamente qualificadas, fazendo com que aparecessem profissionais de todos os tipos e para todos os preços. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 4. Carreira e Ética Códigos de conduta profissional Profissões como de médicos e engenheiros, por exemplo, estão condicionados respectivamente ao Conselho Regional de Engenharia e Arquitetura e ao Conselho Regional de Medicina, que podem vir até a cassar o registro desses profissionais, a depender da sua conduta ética e moral (SAMPAIO, 2003). Já o profissional de Informática não precisa estar associado a nenhum órgão e pode chegar a exercer a profissão por vários caminhos, não precisando ter adquirido, sequer, uma graduação específica na área. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 5. Carreira e Ética Códigos de conduta profissional Segundo Sampaio (2003), uma primeira conclusão que se pode tirar do panorama da classe dos profissionais de Computação no Brasil é que não há nenhum código de ética associado às poucas sociedades representativas. Assim, existe a necessidade que o mesmo seja desenvolvido o quanto antes, trazendo uma maior valorização desse profissional. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 6. Carreira e Ética Códigos de conduta profissional Em oposição ao que ocorre no Brasil, nos Estados Unidos, existe um código de ética e conduta profissional para os profissionais de Informática, disponível desde 1997 pela Association for Computing Machinery (ACM). Entre os Imperativos Morais Gerais (General Moral Imperatives) do Código de Ética e de Conduta Profissional (Code of Ethics and Professional Conduct) da ACM, têm-se os seguintes princípios fundamentais: Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 7. Carreira e Ética Códigos de conduta profissional Propriedade Intelectual: significa dar créditos apropriados à propriedade intelectual de outrem, considerando, por exemplo, direitos autorais e patentes. Segundo esse código: “uma pessoa não pode obter crédito pelas idéias ou trabalho de outros...”. Privacidade: “Verificar que sistemas sejam projetados e implementados para proteger a privacidade pessoal e aumentar a dignidade pessoal”. O profissional responsável pelo desenvolvimento do sistema deve proteger a privacidade dos usuários dos sistemas, alertando sobre possíveis riscos do uso do sistema. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 8. Carreira e Ética Códigos de conduta profissional Justiça e Discriminação: Como membro da ACM, deve-se “justo e agir de forma a não discriminar ninguém”. O profissional não deve aceitar construir sistemas que privilegiem pessoas ou que as discriminem de qualquer outra forma. Acesso não autorizado: “Os usuários devem ter acesso a recursos de comunicação apenas quando autorizados a fazerem isso”. O profissional não deve tirar proveito de sua função para ter acesso a informações que não lhe são autorizadas. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 9. Carreira e Ética Códigos de conduta profissional O código da ACM é uma iniciativa louvável na luta contra a má utilização da Informática por parte dos profissionais de Computação, mas nem sempre é seguido pelos profissionais. É necessário estabelecer punições e aplicá-las efetivamente. Dessa forma, esse tipo de código de ética pode ser mais respeitado, visto que a não concordância com os termos do mesmo implica em crime, sujeito às penas previstas em leis. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 10. Carreira e Ética Códigos de conduta profissional Outro exemplo é o código da Association of Information Technology Professionals (AITP), uma organização norte-americana de profissionais da área da informática (O’BRIEN, MARAKAS; 2007). Seu código de conduta traça as considerações éticas aqui discutidas nas principais responsabilidades de um profissional de SI. A Tabela a seguir mostra uma parte do código de ética da AITP. Esse código pode servir como um modelo para a conduta ética de empresas e usuários finais, assim como profissionais de SI. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 11. Carreira e Ética Códigos de conduta profissional Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 12. Carreira e Ética Códigos de conduta profissional Os profissionais de negócios e SI deveriam pautar-se pelas suas responsabilidades éticas voluntariamente, seguindo tais diretrizes (O’BRIEN, MARAKAS; 2007). Para os autores, você pode ser um profissional responsável, por exemplo: (1) agindo com integridade, (2) desenvolvendo sua capacidade profissional, (3) estabelecendo altos padrões de desempenho profissional, (4) aceitando a responsabilidade pelo seu trabalho, e (5) promovendo a saúde, a privacidade e o bem-estar geral do público. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 13. Carreira e Ética Códigos de conduta profissional Assim, você estaria mostrando conduta ética, evitando o crime em informática, e aumentando a segurança de qualquer sistema de informação que desenvolva ou use. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT Como a Internet é uma tecnologia amplamente usada por todos nós, vamos falar um pouco mais das questões éticas, sociais e morais envolvidas.

- 14. Carreira e Ética Internet e privacidade A Internet é notória por dar aos usuários um sentimento de anonimato quando, na verdade, eles são muito visíveis e abertos a violações de suas privacidades, ressalta O’Brien e Marakas (2007). Grande parte da Internet - e seus WWWs, e-mails, salas de bate-papo e grupos de notícias - é uma fronteira eletrônica bem aberta e insegura, sem regras rígidas sobre quais informações são pessoais e/ ou privadas. Informações sobre usuários da Internet são capturadas legítima e automaticamente a cada visita que você faz aos sites da Web e grupo de notícias. Informações e outros registros da Internet podem ser roubados por terceiros. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 15. Carreira e Ética Internet e privacidade Para piorar, parte da rede e da Web é alvo fácil de intercepção ou sequestro, por hackers, na busca por informações privadas fornecidas para sites da Web por usuários da Internet (O’BRIEN, MARAKAS; 2007). Por exemplo, o Google vem usando ferramentas para examinar o conteúdo das mensagens recebidas pelos usuários de seu serviço gratuito de e-mail baseado na Web, o Gmail. Os anúncios que os usuários vêem ao ler seu e-mail estão relacionados ao assunto dessas mensagens. O serviço do Google oferece aos usuários um gigabyte de espaço de armazenagem, mas os defensores da privacidade consideram tal prática ofensiva (LAUDON; LAUDON, 2007). Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 16. Carreira e Ética Internet e privacidade De qualquer forma, tais práticas são do conhecimento dos usuários do serviço, por meio da aceitação dos termos de uso e das políticas de privacidade da empresa. A imensa maioria dos consumidores online afirma preocupar-se com a privacidade, mas menos da metade lê as declarações de privacidade dos sites que utiliza (LAUDON; TRAVER, 2006). Como já salientado, a tecnologia da informação torna técnica e economicamente praticável coletar, armazenar, integrar, trocar, e recuperar dados e informações com rapidez e facilidade. Essa característica tem um importante e benéfico efeito na eficácia e eficiência de sistemas de informação baseados em computadores. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 17. Carreira e Ética Internet e privacidade Entretanto, o poder da tecnologia da informação em armazenar e recuperar informações pode ter um efeito negativo no direito de privacidade de cada indivíduo (O’BRIEN, MARAKAS; 2007). Por exemplo, mensagens de e-mail confidenciais dos funcionários são monitoradas por muitas empresas. Informações pessoais são coletadas toda vez que uma pessoa visita um site na Web. Informações confidenciais de indivíduos contidas em bancos de dados centralizados por departamentos de crédito, agências do governo e firmas particulares estão sendo furtadas ou usadas de maneira errada, resultando em invasão de privacidade, fraude e outras injustiças. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 18. Carreira e Ética Internet e privacidade Entre os assuntos sobre privacidade em debate estão (O’BRIEN, MARAKAS; 2007): Acessar conversas de e-mail particulares de indivíduos, registro do computador, coletar e compartilhar informações sobre indivíduos obtidas por meio de suas visitas a sites da Web e grupos de notícias (violação de privacidade). Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT O uso não autorizado de tais informações danifica bastante a privacidade das pessoas. Por outro lado, erros nessas informações podem estragar seriamente o crédito ou a reputação do indivíduo.

- 19. Carreira e Ética Internet e privacidade Sempre saber onde a pessoa está, especialmente quando os serviços móveis e de pagers estão mais associados a pessoas do que a lugares (monitoramento do computador). Utilizar informações de consumidores obtidas de muitas fontes para vender serviços adicionais (seleção automatizada). Coletar números de telefone, endereços de e-mail, número de cartões de crédito e outras informações pessoais para criar arquivos individuais de consumidores (arquivos sem autorização pessoal). Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 20. Carreira e Ética Internet e privacidade Ë claro que você pode proteger sua privacidade de várias maneiras. O’Brien e Marakas (2007) citam alguns exemplos: e- mails sensíveis podem ser protegidos por criptografia, se ambos os e-mails usam o software para decifrar aquele código; postagens em grupos de notícia podem ser feitas de modo privado se forem enviadas por “entregadores anônimos”, que protegem sua identidade quando você coloca seu comentário na discussão; você pode pedir ao seu provedor de serviços da Internet para não vender seu nome, informações pessoais e interesses em serviços online e arquivos de usuário de site da Web para limitar sua exposição às bisbilhotagens eletrônicas. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 21. Carreira e Ética Crime em informática O crime em informática, uma ameaça crescente para a sociedade, é causado por ações criminosas ou irresponsáveis de indivíduos que estão tirando vantagem do uso abrangente e da vulnerabilidade de computadores, da Internet e de outras redes. Ele representa o maior desafio da ética de uso das tecnologias da informação, e constitui séria ameaça para a integridade, a segurança e a sobrevivência de sistemas empresariais e, assim, torna o desenvolvimento de métodos de segurança eficazes de alta prioridade (O’BRIEN, MARAKAS; 2007). Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 22. Carreira e Ética Crime em informática O crime em informática é definido pela AITP como: (1) uso e acesso não autorizados, modificação e destruição de hardware, software, dados ou recursos de rede; (2) liberação não autorizada de informação; (3) cópia não autorizada de software; e (4) negar a um usuário ou conspirar para usar o computador ou recursos de rede para, ilegalmente, obter informação ou propriedade tangível. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 23. Carreira e Ética Crime em informática Essa definição foi promovida pela AITP em uma Lei Modelo para o Crime em Informática e refletiu em muitas outras leis. Alguns possíveis abusos quanto ao uso da Internet são descritos na tabela a seguir. Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 24. Carreira e Ética Crime em informática Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 25. Carreira e Ética Crime em informática Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT

- 26. Carreira e Ética Crime em informática Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT Mas a tecnologia veio para ajudar a termos uma sociedade melhor!

- 27. Carreira e Ética Soluções Sociais Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT Como abordado ao longo da nossa disciplina, a Internet e outras tecnologias da informação podem ter efeitos benéficos na sociedade. Podemos utilizar as tecnologias da informação para solucionar problemas humanos e sociais por meio de solução sociais, como por exemplo, diagnose médica, instrução assistida por computador, planejamento governamental, controle da qualidade do meio ambiente e policiamento (O’BRIEN, MARAKAS; 2007).

- 28. Carreira e Ética Soluções Sociais Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT Se você quer saber mais sobre como ou quais soluções sociais podem ser projetadas, leia o livro “O Laptop de Leonardo”, de Ben Shneiderman! É um exercício de criatividade aplicado a várias áreas da sociedade! Obviamente, muitos dos efeitos prejudiciais da tecnologia da informação são causados por indivíduos ou organizações que não aceitam a responsabilidade ética de suas ações.

- 29. Carreira e Ética Soluções Sociais Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT Como outras grandes tecnologias, a tecnologia da informação possui um potencial para um grande prejuízo ou um grande benefício para a humanidade. Se gerentes, profissionais de negócios e especialistas em SI aceitarem as responsabilidades éticas, a tecnologia da informação pode ajudar a tornar o mundo melhor. Essa é uma de nossas funções enquanto profissionais da informática.

- 30. Carreira e Ética Soluções Sociais Sistemas de Informações Gerenciais Prof. Pedro Clarindo da Silva Neto - IFMT Acesse o site da Sociedade Brasileira de Computação e na Revista Eletrônica Horizontes, você pode ler um pouco mais sobre os desafios da carreira em computação, sobre a conduta profissional na nossa área e muito mais! http://horizontes.sbc.org.br/

- 31. Referências MACIEL, C. Sistemas de Informações Gerenciais. Livro Texto da disciplina.