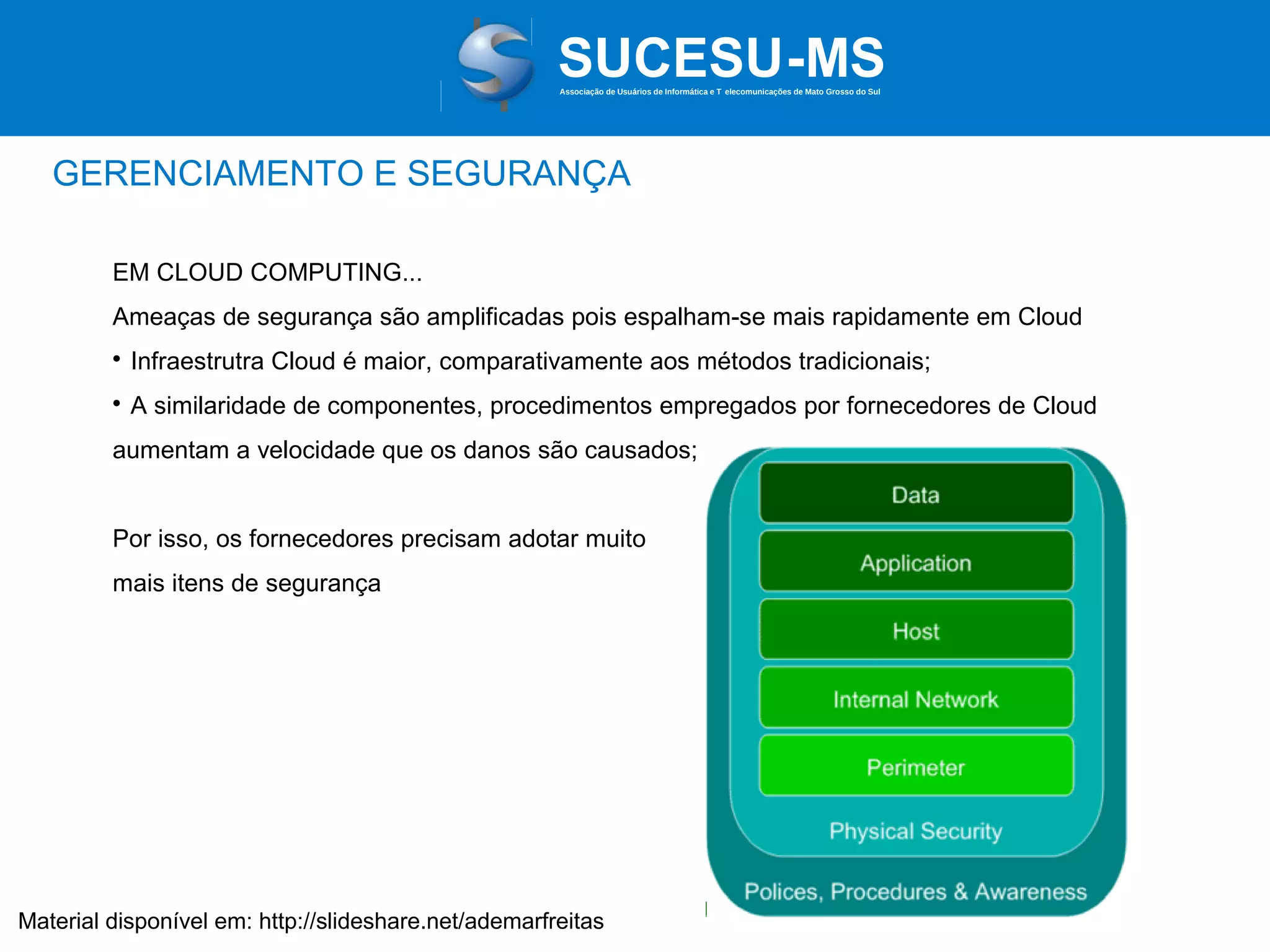

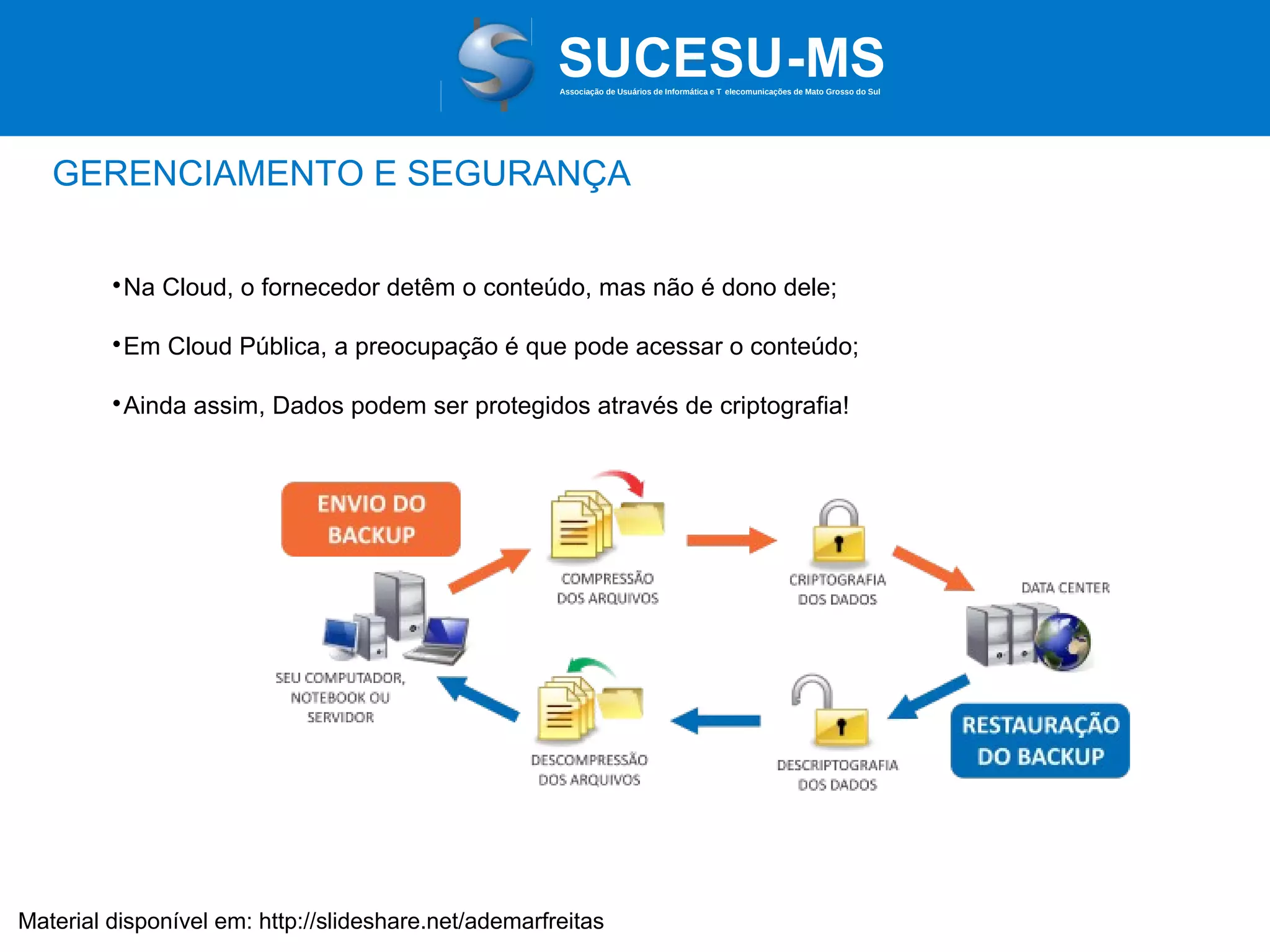

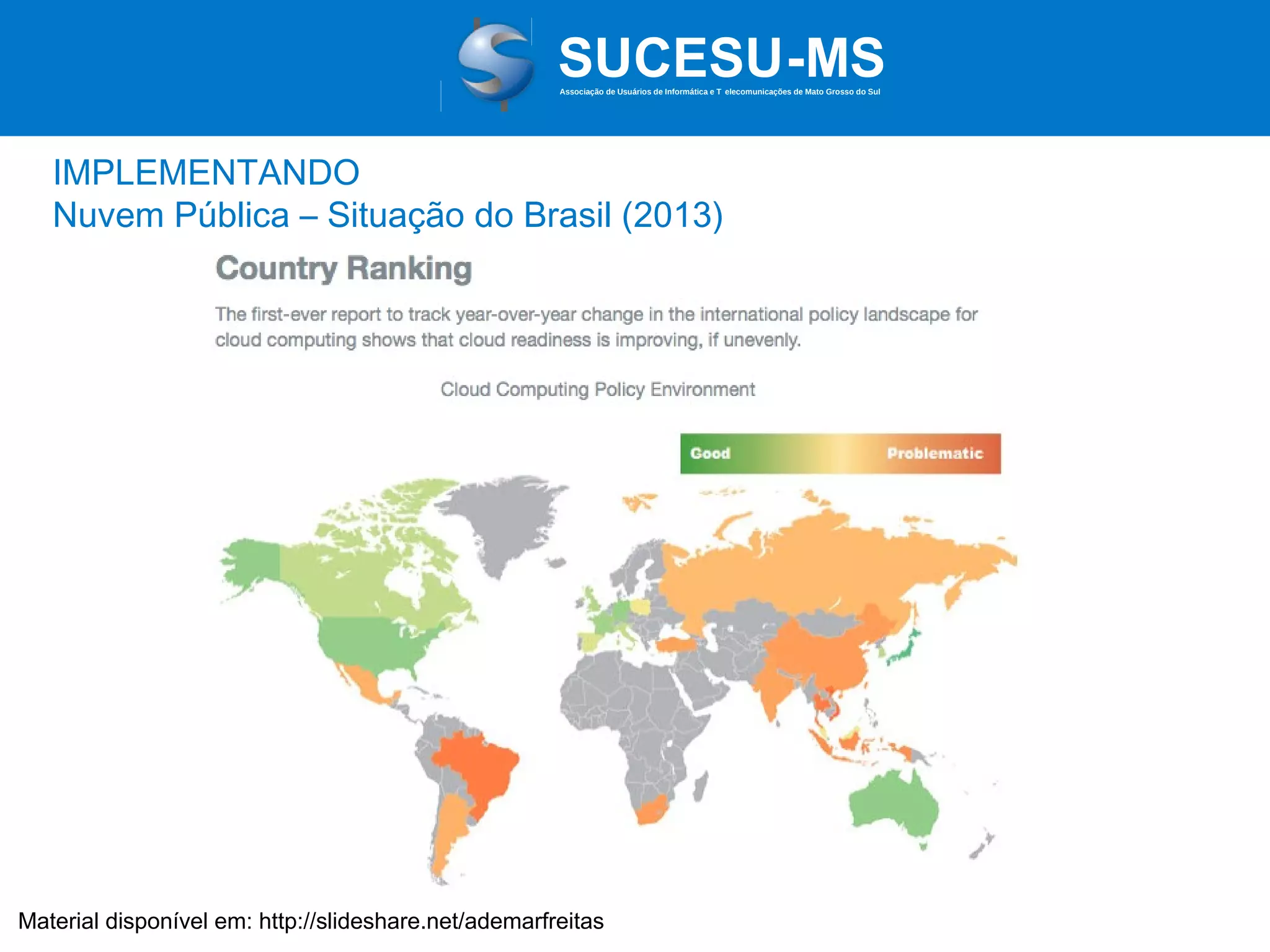

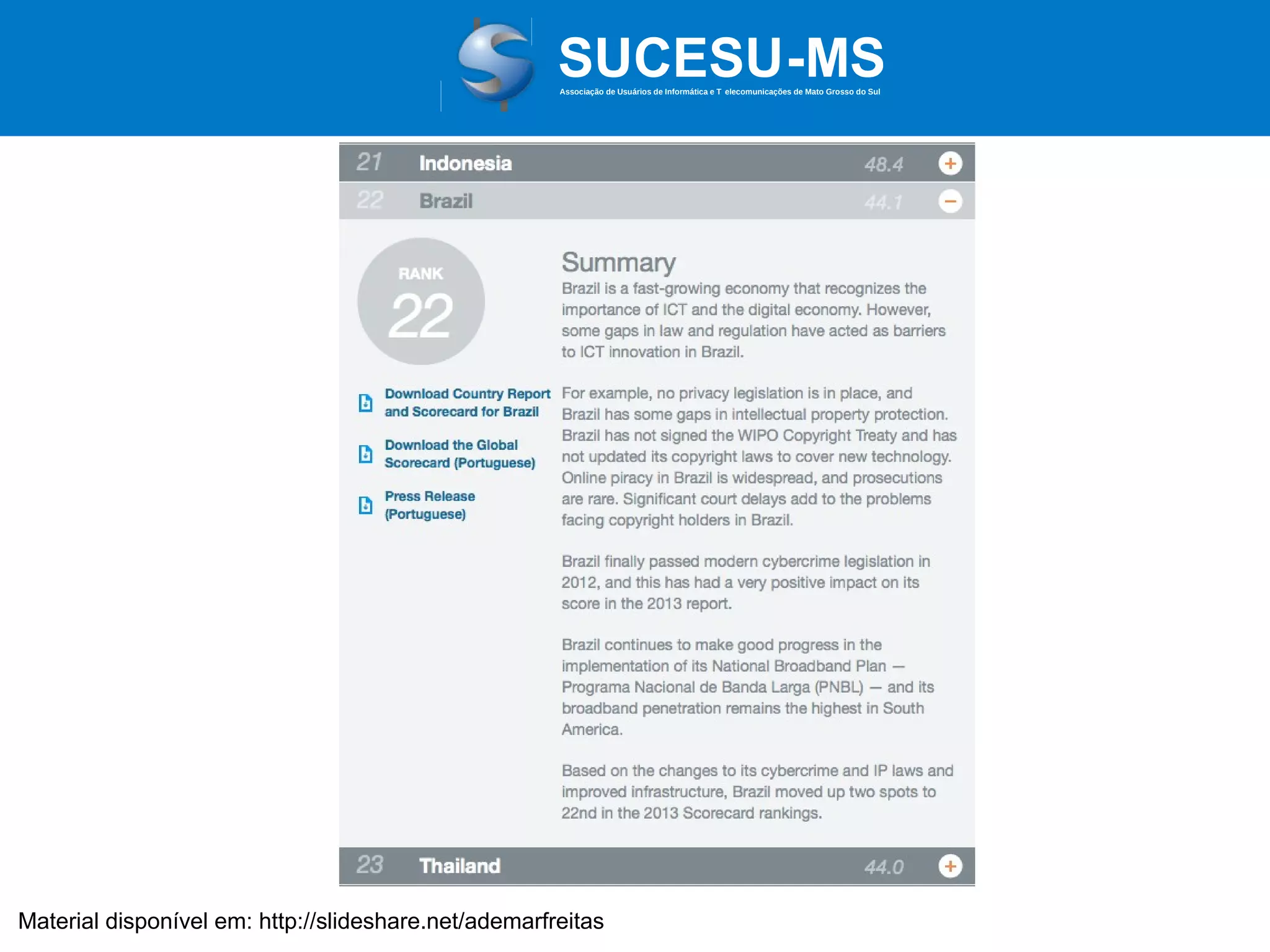

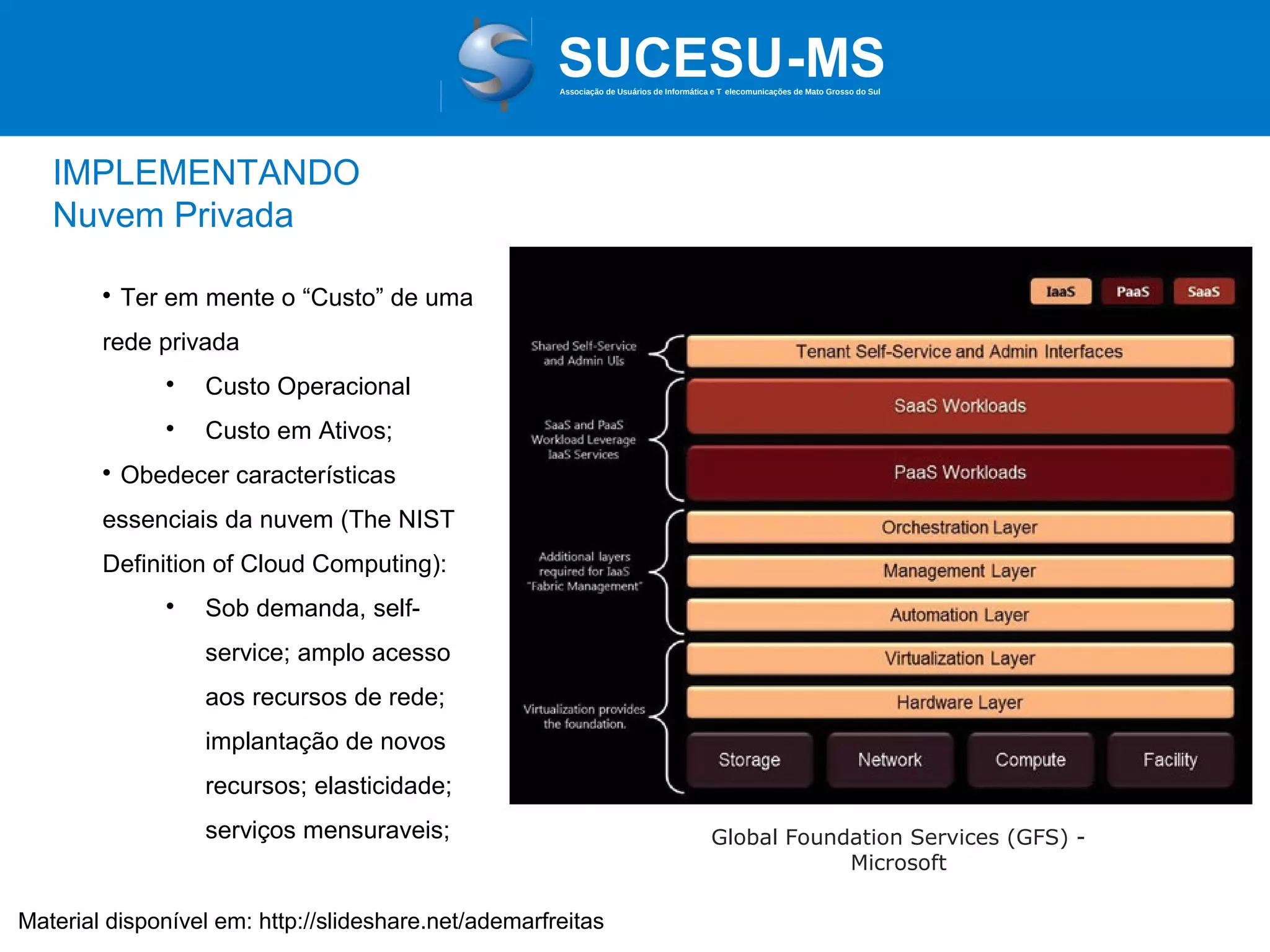

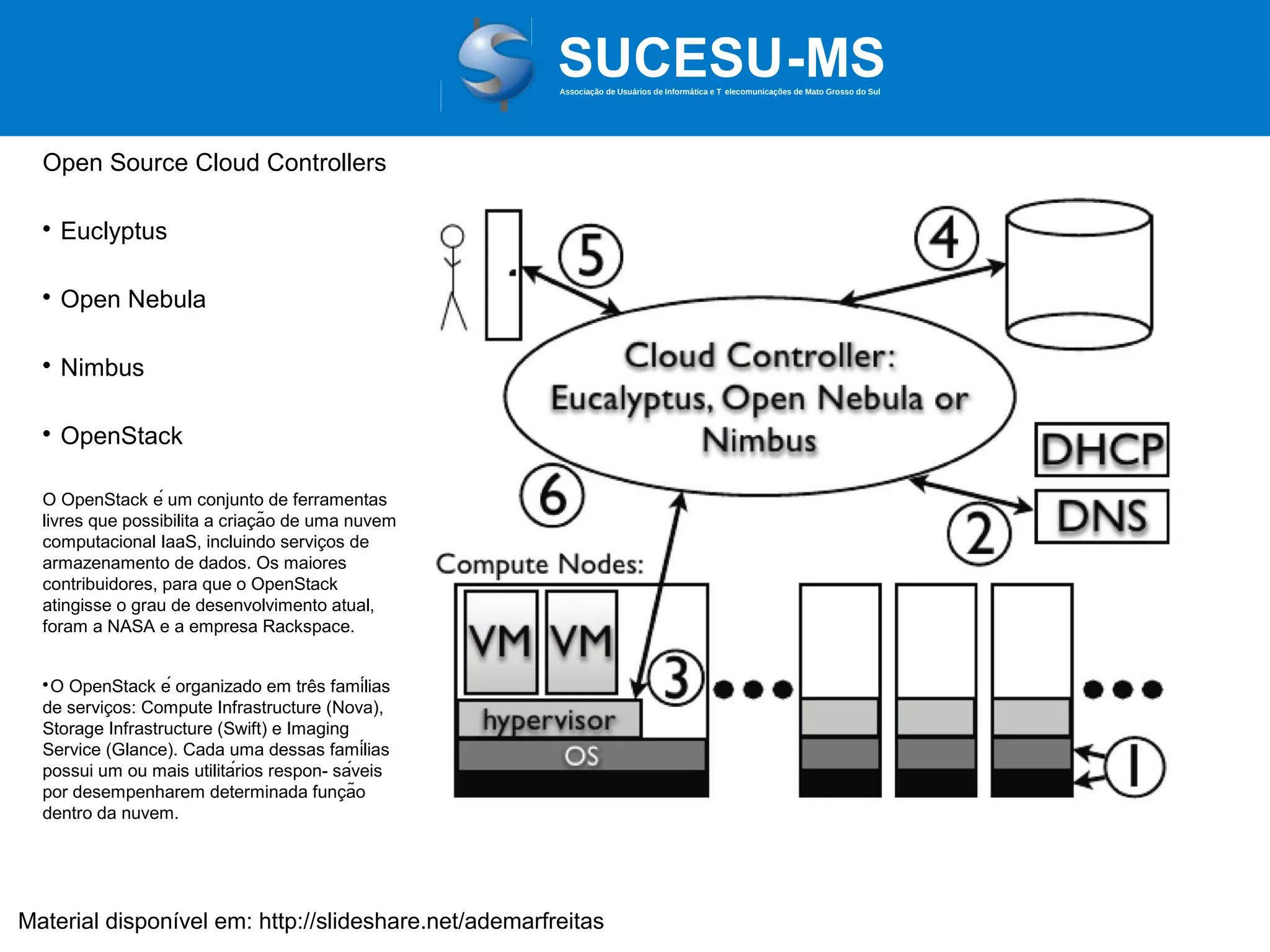

O documento discute a implementação de cloud computing, abordando os tópicos de gerenciamento e segurança em cloud, ameaças comuns como roubo de VM e vazamento de dados, e mecanismos de segurança a serem adotados no nível computacional, de rede e de dados. Também apresenta opções para implementar nuvens públicas e privadas e ferramentas open source como OpenStack.