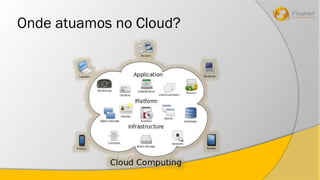

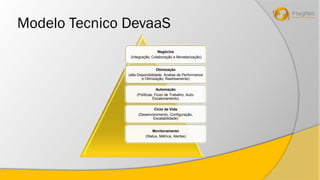

O documento aborda o conceito de cloud computing, que envolve a utilização de recursos de computação compartilhados via internet, abrangendo diferentes tipos de serviços como IaaS, PaaS, SaaS, entre outros. Além disso, discute modelos de implantação (privado, público, comunitário e híbrido) e analisa vantagens e desvantagens, especialmente em relação à segurança dos dados e acessibilidade. Por fim, destaca a importância da gestão de dados em nuvem e os desafios relacionados à privacidade e recuperação de informações.