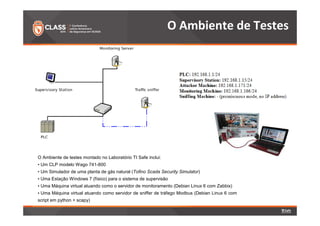

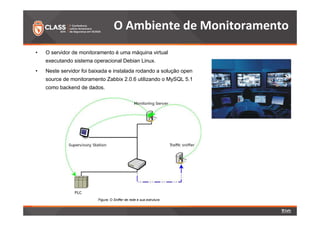

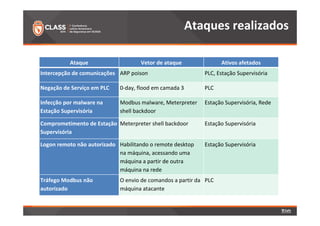

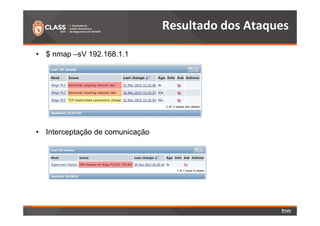

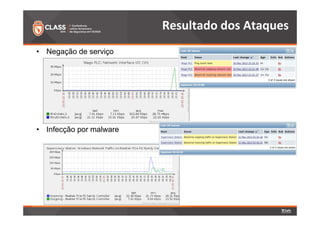

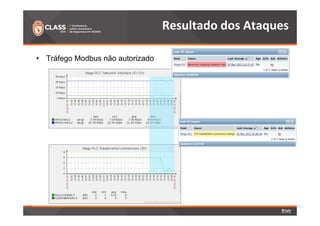

O documento discute a detecção de problemas em redes industriais através de monitoramento contínuo. Os principais pontos abordados são: 1) o que deve ser monitorado em redes de automação, como processos, controladoras e tráfego de dados; 2) a preparação do ambiente de monitoramento usando o software Zabbix; e 3) os resultados do monitoramento de ataques realizados, como negação de serviço e tráfego Modbus não autorizado.